사전공격하여 192.168.0.106 메인서버에 접속

kali에서 hydra로 스캔

암호는 공유서버에 저장되어 있음 > mainpasswd.txt

master 암호와 root 암호는 동일

스캔은 했는가?

접속포트 22253

ssh 192.168.0.106 22253

미션 1

메인서버에 접속하여 본인의 이니셜 계정 생성 후

이니셜 st.kr이 동작하도록 설정할 것

미션2

ci4를 이용해 서버 점검 페이지를 만들어라

서버마다 각 게정 부여 후 각자 만들 것

일일점검 내요은 chatgpt를 이용해 스크립스 작성후 웹화면으로

미션3

칼리 악성코드 작성후 master@st.kr로 메일 보내기

본인의 아이피로 만들어 보내기

한 조는 악성코드 연결 후 서버의 패스워크 알아내기

나머지 조는 순수 로그만 보고 침투 흔적 찾기

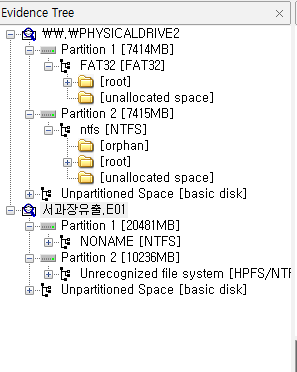

서과장 정보 유출 시나리오

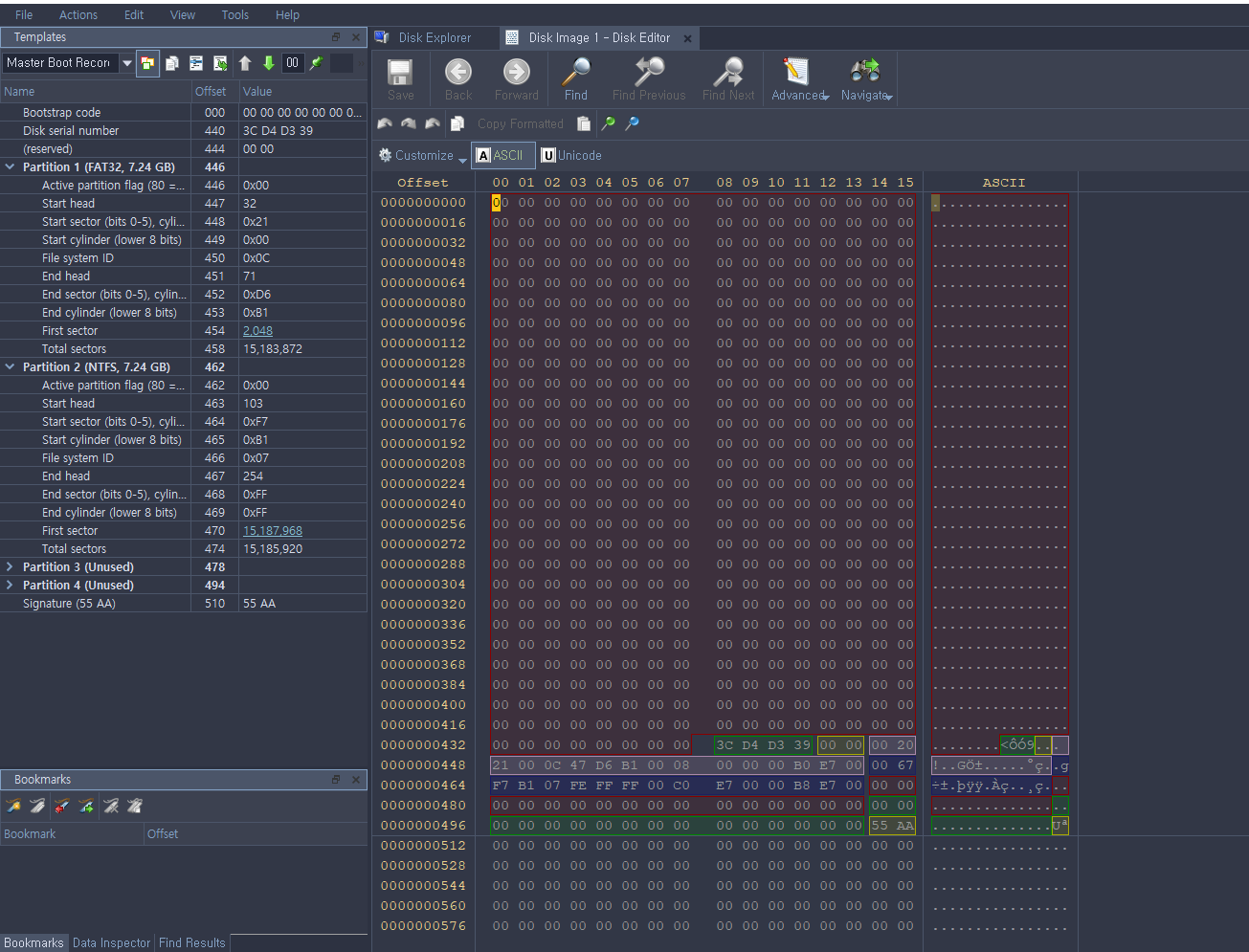

정상적이면 정상적으로 파티션이 나누어져 있음

서과장 유출 파일은 정상적이지 않은 파티션으로 나누어져 있음

정상적인 섹터 : 0 sector

정상

partition 1 :2048

partition 2 :15187968

서과장(손상된 파티션)

partition 1 :63

partition 2 :41945715

정상적인 파티션으로 숨겨보기

변경하는 tool : https://www.ntfs.com/index.html

> disk editor 구조를 볼 수 있어 초보자가 공부하기 용이함

정상적인 섹터 : 0 sector

정상

partition 1 :2048

partition 2 :15187968

서과장(손상된 파티션)

partition 1 :63

partition 2 :41945715

정상적인 파티션으로 숨겨보기

변경하는 tool : https://www.ntfs.com/index.html

> disk editor 구조를 볼 수 있어 초보자가 공부하기 용이함

MBR : 하드 드라이브나 저장 장치의 부트섹터에 위치한 중요한 데이터 구조

미션4

미션 1,2,3 완료 후 키인증 방식으로 변경

키로 해커가 접속을 해서 시스템을 망쳐놓을 예정

MBR : 하드 드라이브나 저장 장치의 부트섹터에 위치한 중요한 데이터 구조

미션4

미션 1,2,3 완료 후 키인증 방식으로 변경

키로 해커가 접속을 해서 시스템을 망쳐놓을 예정