웹의 취약점

> 로그인 부분의 무차별 대입공격

> CSRF(요청 변조)

> XSS(게시판에 html 코드 삽입

보통 서버는 80,443만 열려있음

ex) hanatour.com, naeiltour.co.kr

웹쉘 제작

웹에서 작동하는 악성코드(php, asp, jsp, py ...)

업로드 자동 공격 코드 만들기

192.168.0.127의 업로드 취약점은 어디인가?

su / 123456 , root / 123456

http://192.168.0.127/board/board.cgi?j=from

파일 업로드는 가능하지만 파일의 실행위치를 파악하지 못함

링크 클릭시 파일 실행은 되지 않음

파일의 실제 저장 위치를 파악하는게 중요함 > 사진을 업로드 하여 위치 파악 가능함

또는 동일한 소스 코드를 다운받아 소스 분석시 파일 저장 위치 파악 가능함

본인의 이니셜로 된 웹쉘만들기

업로드 된 파일 위치 파악하기

http://192.168.0.127/~board/cool/new.html?code=test

업로드 안되는 이유 new.html

249라인에서 업로드 불가한 파일형식 확인가능

> 변경하면 업로드 가능, 그나마 보안을 신경 쓴 편임

http://192.168.0.127/spboard/board.cgi?id=test&page=1&action=view&number=5.cgi&img=no

http://192.168.0.127/spboard/board.cgi?

id=test&

number=3.cgi&

file =ls.php.txt

&action=down_file

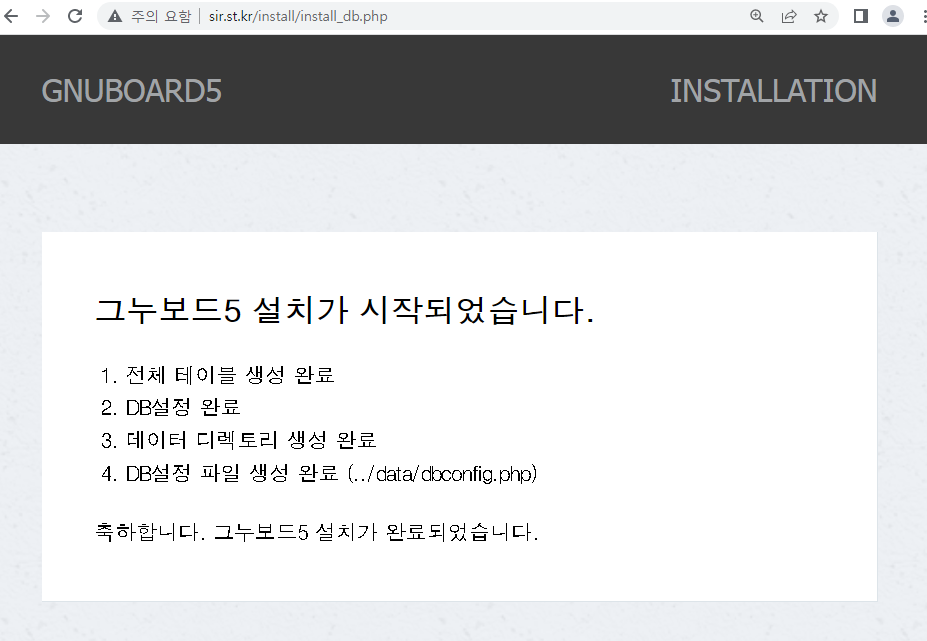

오픈 소스 게시판 깔아서 확인해보기

제로보드 > XpressEngine

그누보드 > 그누보드

워드프레스 > 킴스보드

xe.st.kr > 접속불가

sir.st.kr > 그누보드로 만들어 보기

보드 전용 리눅스

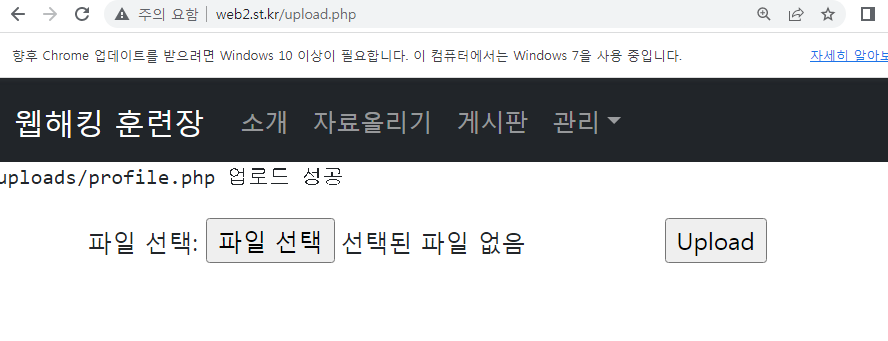

현재 web2.st.kr의 업로드 방식은 보안에 취약한 상태이다.

우선 사이트에 업로드 해보기

보드 전용 리눅스

현재 web2.st.kr의 업로드 방식은 보안에 취약한 상태이다.

우선 사이트에 업로드 해보기

업로드에 대한 보안강화하기

업로드에 대한 보안강화하기