윈도우에 악성코드를 심은 이유 > 정보를 얻기 위해서

msfconsole -r malware.rc

침투흔적

침투 흔적 찾기 : 언제 침투가 되었는가? /

메일로 받은 흔적도 추적 해커 >

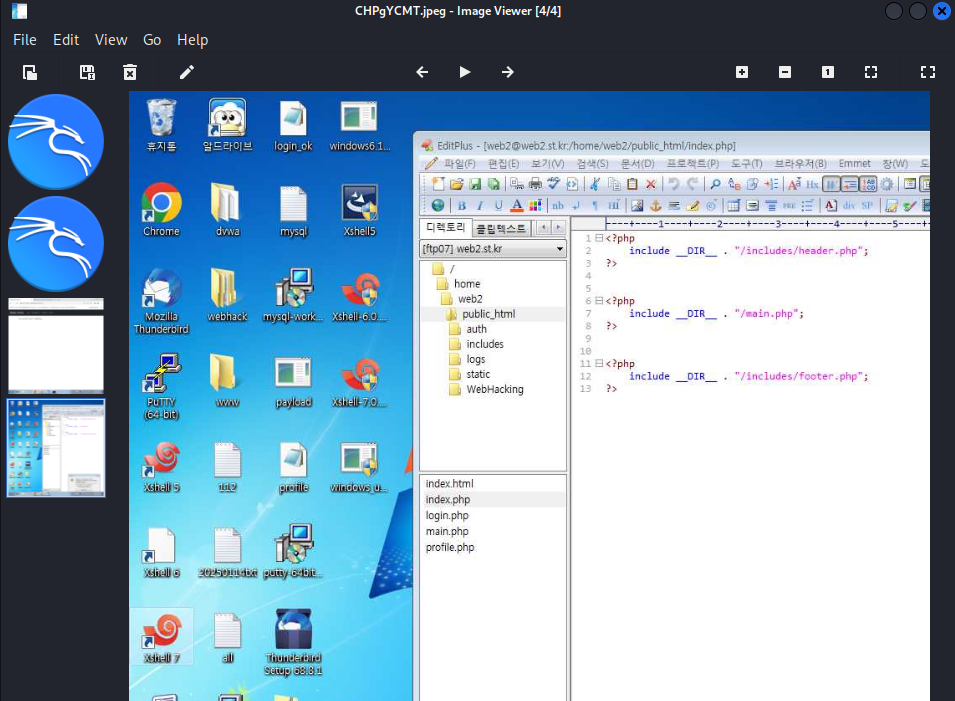

또는 웹으로 흔적을 만들고 추적 웹사이트 < 관리자

해커에게 노출된 암호는 안전한 것인가?

> 키로그 작동 >?

> 화면 스크린 샷 > ?

해커에게 노출된 암호는 안전한 것인가?

주기적으로 변경하는게 안전한 것인가?

> 의미가 없음

> 키로그로 인식이 되고 있기 때문에 > 실제 상황이라면 지속적으로 노출되고 있는 것임

안전하지 않다면 어떠한 조치를 취해야 하는가?

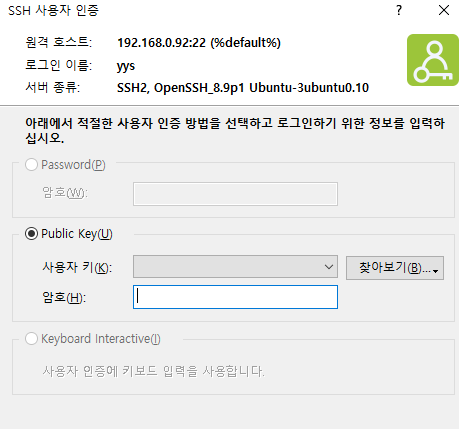

> 인증 방식 변경해보기: 키 인증방식

키 인증방식을 사용하면 안전한가?

key : 암호화

미션

192.168.0.92 을 본인의 계정을 이용하여 접속하기

> 접속 불가 : 인증 방식이 공개키를 사용해서

패스워드 인증 방식

> 키인증방식을 사용한다면 안전한가?

cat /etc/sshd/ssh.conf

nano /etc/ssh/sshd_config.d 50-cloud-init.conf

PasswordAuthentication no

KbdlnteractiveAuthentication no

[공개 키][개인 키]

서버설정

ssh-keygen

ll ~/.ssh

cat ~/.ssh/id_ed25519.pub >> ~/.ssh/authorized_keys

ls

sz id_ed25519.pub

PUTTY에서 공개키로 접속하는 법

서버 안에서 ssh-keygen로 id_ed25519를 다시 생성해준 뒤

파일을 공유폴더로 이동 > chmod 777로 파일 권한 변경해주기

window 에서 puttygen 실행

위에 conversions 누른후 서버에서 생성한 id_ed25519를 선택

Save private key 누르고 위치와 이름 선택 하면 키가 생성됨

그후 putty로 가서 connection -> data -> Auto-login username -> master입력

SSH -> Auth -> Credentials -> private key file for authentication -> 파일 선택

Session으로 돌아가서 IP입력하고 접속

:> Putty로 공개키 접속은 복잡하기에 되도록 이면 xshell로 이용하기

왼쪽의 개인키 --> 오른쪽 사람 개인 키 가져오기

개인키, 공개키 csp master@192.168.0.217:/home/master/.ssh/id_ed25519 ~/.ssh

ssh master@192.168.0.217

Enter passphress for key '/id_ed25519' : 123456

웹서버 구성해서 사이트로 파일 다운 받을 수 있게 생성하기

https://www.splunk.com/en_us/download.html > 일라스틱이랑 유사함

미션 이메일로 받는 기록은 언제든 출력이 가능하기 로그 찾아보기

연결되면 칼리에서 keyscan_start 한 뒤

윈도우에서 로그인 하면

keyscan_dump로 아이디와 암호 확인이 가능함

이 후 스크린 샷해보기

패스워드 인증 방식

> 키인증방식을 사용한다면 안전한가?

cat /etc/sshd/ssh.conf

nano /etc/ssh/sshd_config.d 50-cloud-init.conf

PasswordAuthentication no

KbdlnteractiveAuthentication no

[공개 키][개인 키]

서버설정

ssh-keygen

ll ~/.ssh

cat ~/.ssh/id_ed25519.pub >> ~/.ssh/authorized_keys

ls

sz id_ed25519.pub

PUTTY에서 공개키로 접속하는 법

서버 안에서 ssh-keygen로 id_ed25519를 다시 생성해준 뒤

파일을 공유폴더로 이동 > chmod 777로 파일 권한 변경해주기

window 에서 puttygen 실행

위에 conversions 누른후 서버에서 생성한 id_ed25519를 선택

Save private key 누르고 위치와 이름 선택 하면 키가 생성됨

그후 putty로 가서 connection -> data -> Auto-login username -> master입력

SSH -> Auth -> Credentials -> private key file for authentication -> 파일 선택

Session으로 돌아가서 IP입력하고 접속

:> Putty로 공개키 접속은 복잡하기에 되도록 이면 xshell로 이용하기

왼쪽의 개인키 --> 오른쪽 사람 개인 키 가져오기

개인키, 공개키 csp master@192.168.0.217:/home/master/.ssh/id_ed25519 ~/.ssh

ssh master@192.168.0.217

Enter passphress for key '/id_ed25519' : 123456

웹서버 구성해서 사이트로 파일 다운 받을 수 있게 생성하기

https://www.splunk.com/en_us/download.html > 일라스틱이랑 유사함

미션 이메일로 받는 기록은 언제든 출력이 가능하기 로그 찾아보기

연결되면 칼리에서 keyscan_start 한 뒤

윈도우에서 로그인 하면

keyscan_dump로 아이디와 암호 확인이 가능함

이 후 스크린 샷해보기

share1 파일하나 가져오기

share1 파일하나 가져오기

대칭키: 암호화에 사용되는 암호키와 복호화에 사용하는 암호키가 동일한 암호화 기법

공개키: 한 쌍의 키가 존재(하나는 특정사람만 가지는 개인 키, 하나는 누구나 가질 수 있는 공개키)

SHA256:IWRnJIIpQ5GCIYQVtwom03XQ+N9Zx+SCRMMY78AVcDY master@www.st.kr > 해시 함수

미션

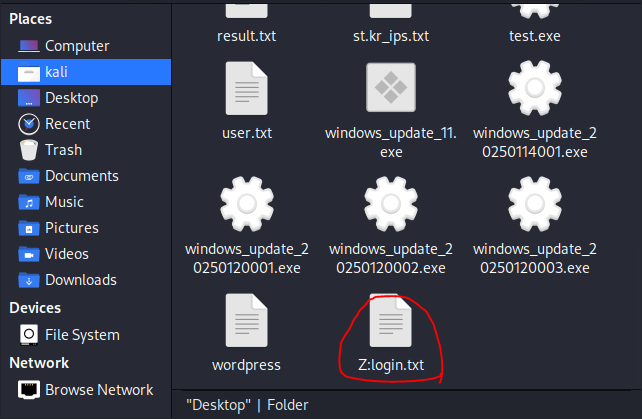

바탕화면에 저장된 서버의 개인키를 유출하기

로그와 패킷을 통해 유출된 흔적 찾기

유출한 키로 서버에 접속 가능한지 확인하기

미션

인증이란?

웹 기본 인증 : 매우 취약

패킷 잡아 인코딩 확인

import base64

import json

data = {"username":"master","password":"123456"}

json_data = json.dumps(data)

encoded_json = base64.b64encode(json_data.encode('utf-8'))

print("Encode JSON:",encoded_json.decode('utf-8'))

decoded_json = base64.b64decode(encoded_json).decode('utf-8')

decoded_data = json.loads(decoded_json)

print("Decoded JSON:",decoded_data)

PAM

인증을 유연하게 관리할 수 있돌고 설계된 모듈화 된 인증 프레임 워크

방식 적용

패스워드 > 키 인증방식 (분실하면 접속 불가)>

웹 기반 인증 > 취약 (옛날 공유기나 카메라에 사용)

PAM 모듈 인증

LDAP 인증

커버로스 인증(sshd 설정 변경 가능함)

wireshark에서 확인하는 법

탐색 시작 후

tcp내용만 확인 하고 자 할때

statistics

> conversations

> tcp 누르기 > 원하는 패킷 잡아 Follow Stream 누르면 정보가 나옴

대칭키: 암호화에 사용되는 암호키와 복호화에 사용하는 암호키가 동일한 암호화 기법

공개키: 한 쌍의 키가 존재(하나는 특정사람만 가지는 개인 키, 하나는 누구나 가질 수 있는 공개키)

SHA256:IWRnJIIpQ5GCIYQVtwom03XQ+N9Zx+SCRMMY78AVcDY master@www.st.kr > 해시 함수

미션

바탕화면에 저장된 서버의 개인키를 유출하기

로그와 패킷을 통해 유출된 흔적 찾기

유출한 키로 서버에 접속 가능한지 확인하기

미션

인증이란?

웹 기본 인증 : 매우 취약

패킷 잡아 인코딩 확인

import base64

import json

data = {"username":"master","password":"123456"}

json_data = json.dumps(data)

encoded_json = base64.b64encode(json_data.encode('utf-8'))

print("Encode JSON:",encoded_json.decode('utf-8'))

decoded_json = base64.b64decode(encoded_json).decode('utf-8')

decoded_data = json.loads(decoded_json)

print("Decoded JSON:",decoded_data)

PAM

인증을 유연하게 관리할 수 있돌고 설계된 모듈화 된 인증 프레임 워크

방식 적용

패스워드 > 키 인증방식 (분실하면 접속 불가)>

웹 기반 인증 > 취약 (옛날 공유기나 카메라에 사용)

PAM 모듈 인증

LDAP 인증

커버로스 인증(sshd 설정 변경 가능함)

wireshark에서 확인하는 법

탐색 시작 후

tcp내용만 확인 하고 자 할때

statistics

> conversations

> tcp 누르기 > 원하는 패킷 잡아 Follow Stream 누르면 정보가 나옴