elastic에서 실시간으로 접속 기록을 볼 수 있도록 패킷비트 설정해주기

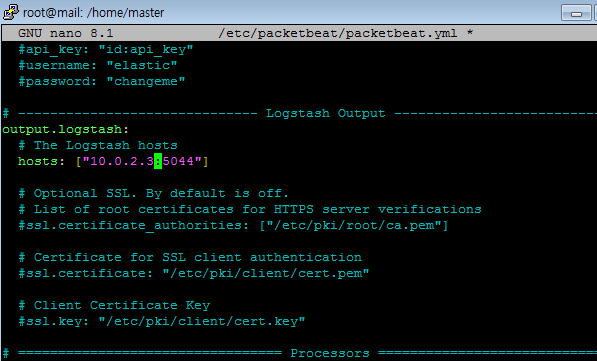

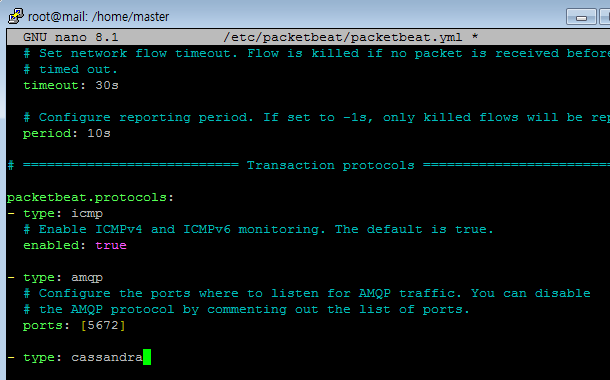

nano /etc/packetbeat/packetbeat.yml

10.0.2.3:9200 으로 설정

sytemctl restart packctbeat

elastic 페이지 들어가서 stack Management > index management에서 packctbeat 파일로 실시간으로 수집되는 것을 확인 가능

수집 된 데이터를 kibana로 가져올 예정

kibana > index patterns > create index pattern > 만들어 packbeat 파일명으로 timestamp 방식 생성

> discover로 들어가서 3초 간격으로 데이터 수집확인

nano /etc/fliebeat/fliebeat.yml

filebeat inputs > enabled : true / log ip 변경

systemctl restart filebeat

systemctl enable filebeat

reboot

메인 서버에서 설정을 해줘도 안들어가져 백업서버에서 설정

cd /etc/logstash/conf.d

nano sample.conf

input {

beats {

port => 5044

}

}

output{

elasticsearch {

hosts => ["localhost:9200"]

index => "IP15_logstash-%{+YYYY.MM.dd}"

}

}

systemstl start logstash

netstat -ant | grep 5044

포트 번호 확인되면 엘라스틱에서 패킷비트와 동일하게 추가해주기

burp suite 칼리에서 열어서

dvwa.st.kr

word.st.kr

web2.st.kr

타겟 확인

모든 request에 get/post가 존재함

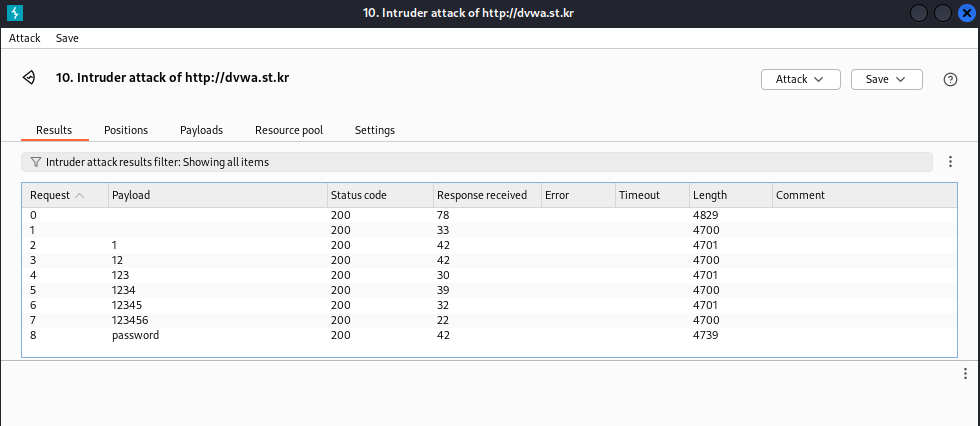

비밀번호 찾는 방법

프록시에서 intercept is on으로 하여 잡은 후 forward해서

http histroy에서 가장 마지막 줄에 있는 http를 intruder로 보내기

psitions에서 작성한 비밀번호 값에 add 넣어주고

payloads에서 비밀번호 값을 추가해서 넣어 어택으로 공격을 함

그 곳에서 유독 값이 높은 것이 패스워드 암호임을 알 수 있음

같은 방식으로 dvwa 공격

sytemctl restart packctbeat

elastic 페이지 들어가서 stack Management > index management에서 packctbeat 파일로 실시간으로 수집되는 것을 확인 가능

수집 된 데이터를 kibana로 가져올 예정

kibana > index patterns > create index pattern > 만들어 packbeat 파일명으로 timestamp 방식 생성

> discover로 들어가서 3초 간격으로 데이터 수집확인

nano /etc/fliebeat/fliebeat.yml

filebeat inputs > enabled : true / log ip 변경

systemctl restart filebeat

systemctl enable filebeat

reboot

메인 서버에서 설정을 해줘도 안들어가져 백업서버에서 설정

cd /etc/logstash/conf.d

nano sample.conf

input {

beats {

port => 5044

}

}

output{

elasticsearch {

hosts => ["localhost:9200"]

index => "IP15_logstash-%{+YYYY.MM.dd}"

}

}

systemstl start logstash

netstat -ant | grep 5044

포트 번호 확인되면 엘라스틱에서 패킷비트와 동일하게 추가해주기

burp suite 칼리에서 열어서

dvwa.st.kr

word.st.kr

web2.st.kr

타겟 확인

모든 request에 get/post가 존재함

비밀번호 찾는 방법

프록시에서 intercept is on으로 하여 잡은 후 forward해서

http histroy에서 가장 마지막 줄에 있는 http를 intruder로 보내기

psitions에서 작성한 비밀번호 값에 add 넣어주고

payloads에서 비밀번호 값을 추가해서 넣어 어택으로 공격을 함

그 곳에서 유독 값이 높은 것이 패스워드 암호임을 알 수 있음

같은 방식으로 dvwa 공격

공격 대응방법

로그를 찍어보면 계속 남음

dvwa.st.kr

보안 설정을 low > impossilble로 변경

Brtute force에서 의도적으로 틀리다 보면 에러 메세지가 생기게 된다

gns3 전원 내리고

4가지만 호스트 전용 어댑터로 변경 후 올리기

이후 아이피 세팅하여 모든 서비스가 정상적으로 돌아가도록 하기

해커 192.168.56.101

서버 192.168.56.102

윈도우 192.168.56.104

selk 192.168.56.103

DNS는 192.168.56.102

게이트웨이는 192.168.56.1 로 설정

이후 칼리에서 dvwa.st.kr로 접속해서

보안 강도 impossible로 바꾸기

이후 의도적으로 로그인 틀리면 잠김(차단)

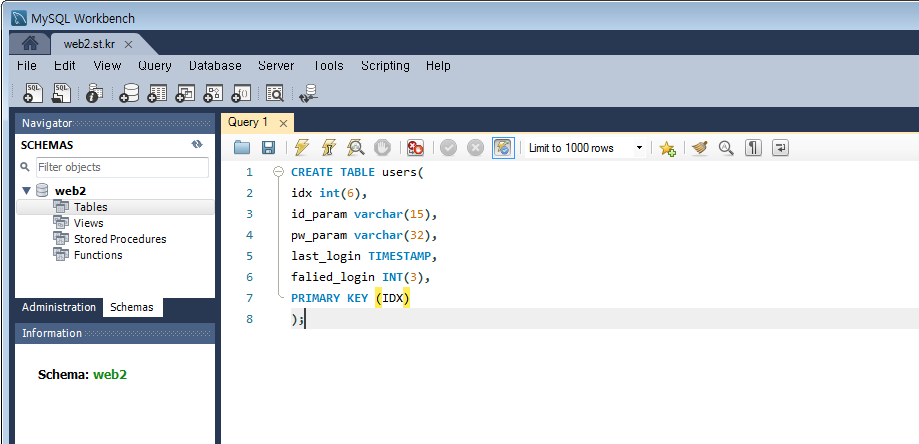

먼저 확인해야 할것

dvwa에서 사용하는 users 테이블은 몇개의 필드로 구성되어 있고 왜 있는지 확인하기

user_id

first_name

last_name

user

password

avatar

last_login* : timestamp(시간)

failed_login* int(정수)

여기서 가장 중요한 건 last_login(시간), failed_login(틀린 횟수)

이걸 넣으면 무차별 대입 공격을 막을 수는 있으나 다시 공격이 이어질 수 있음

웹 테이블에 넣을 예정

공격 대응방법

로그를 찍어보면 계속 남음

dvwa.st.kr

보안 설정을 low > impossilble로 변경

Brtute force에서 의도적으로 틀리다 보면 에러 메세지가 생기게 된다

gns3 전원 내리고

4가지만 호스트 전용 어댑터로 변경 후 올리기

이후 아이피 세팅하여 모든 서비스가 정상적으로 돌아가도록 하기

해커 192.168.56.101

서버 192.168.56.102

윈도우 192.168.56.104

selk 192.168.56.103

DNS는 192.168.56.102

게이트웨이는 192.168.56.1 로 설정

이후 칼리에서 dvwa.st.kr로 접속해서

보안 강도 impossible로 바꾸기

이후 의도적으로 로그인 틀리면 잠김(차단)

먼저 확인해야 할것

dvwa에서 사용하는 users 테이블은 몇개의 필드로 구성되어 있고 왜 있는지 확인하기

user_id

first_name

last_name

user

password

avatar

last_login* : timestamp(시간)

failed_login* int(정수)

여기서 가장 중요한 건 last_login(시간), failed_login(틀린 횟수)

이걸 넣으면 무차별 대입 공격을 막을 수는 있으나 다시 공격이 이어질 수 있음

웹 테이블에 넣을 예정

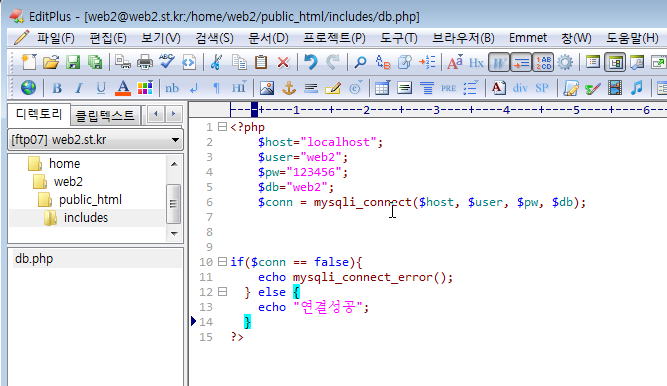

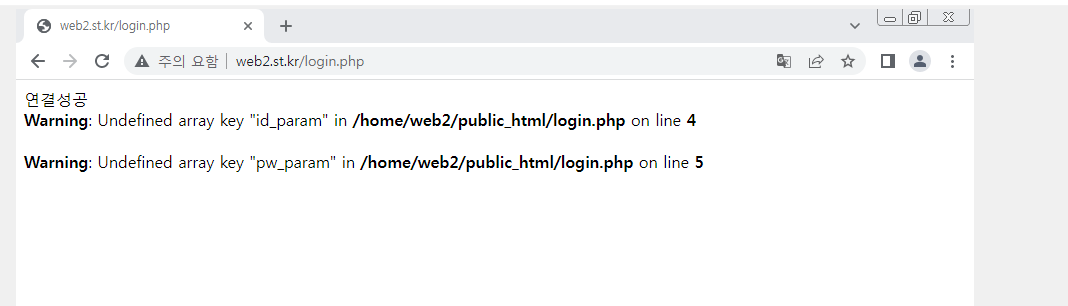

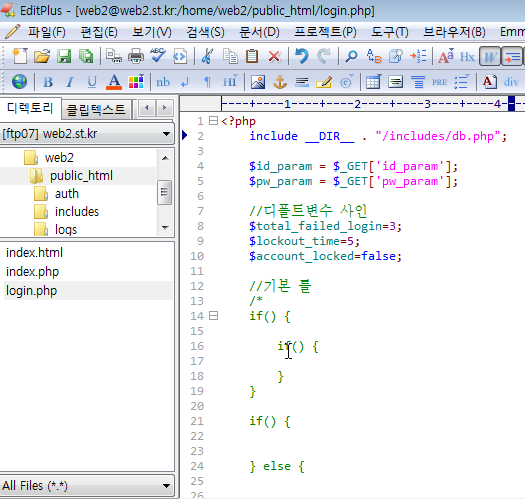

dvwa.st.kr editplus에서

login.php에 기본틀 설정하기

dvwa.st.kr editplus에서

login.php에 기본틀 설정하기

이후 인클루드에 db.php 설정 후 사이트에서 연결성공이 뜨면 완료

이후 인클루드에 db.php 설정 후 사이트에서 연결성공이 뜨면 완료