라우터는 길을 연결하는 역할이며, 지키려고하는 것은 서버이다.

오늘은 서버를 구축해야 함

utm(통합 위협 관리 즉, 방화벽을 의미)를 마스터 하는 것이 오늘 수업 목표

우분투 설치하기

라우터에 아이피 넣어주기

[r1]

config t

hostname HR

interface fastethernet0/0

ip address 100.100.100.254 255.255.255.0

no shutdown

exit

interface serial1/0

ip address 1.1.1.1 255.255.255.252

no shutdown

exit

router rip

version 2

network 100.100.100.254

network 1.1.1.0

[r2]

config t

hostname ST

interface fastethernet0/0

ip address 10.0.2.254 255.255.255.0

no shutdown

exit

interface serial1/0

ip address 1.1.1.2 255.255.255.252

no shutdown

exit

router rip

version 2

network 10.0.2.0

network 1.1.1.0

라우터를 연결한 뒤 서버 붙여넣기

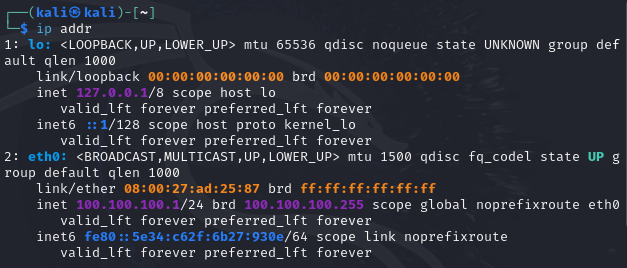

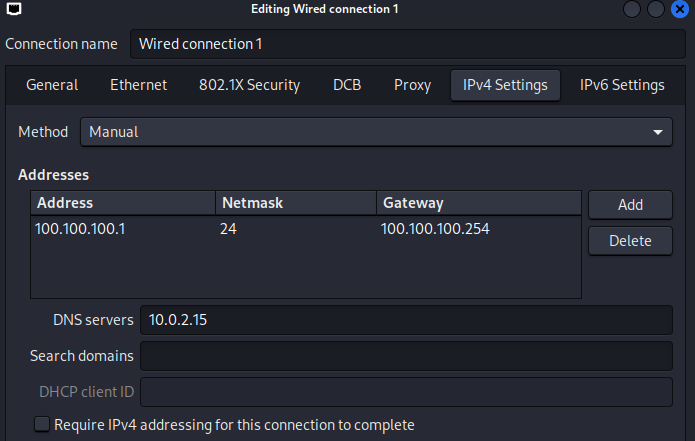

칼리에서 아이피와 게이트웨이로 수정해주기

아이피 확인 할 때 10.0.2.15가 안 보이는 이유

> 설치할 때는 10.2.15를 넣어주어도 gns로 들어가면 안 보여짐(네트워크가 할당되지 않음 - GNS에서 NAT로 변경)

서버를 안 넣어주면 깡통 컴퓨터와 다름 없음

아이피를 고정 아이피로 넣어줘야 시작과 끝이 연결되어 짐

아이피 확인 할 때 10.0.2.15가 안 보이는 이유

> 설치할 때는 10.2.15를 넣어주어도 gns로 들어가면 안 보여짐(네트워크가 할당되지 않음 - GNS에서 NAT로 변경)

서버를 안 넣어주면 깡통 컴퓨터와 다름 없음

아이피를 고정 아이피로 넣어줘야 시작과 끝이 연결되어 짐

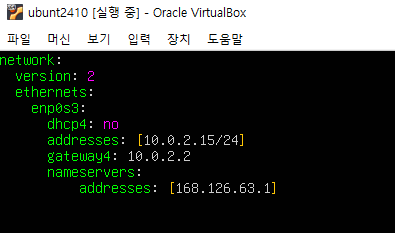

우분투에 아이피 설정하기

우분투에 아이피 설정하기

nano :편집기 > 저장방법 :ctrl+x, shift+y

sudo nano /etc/netplan/50[tab]

dhcp4: no

addresses: [10.0.2.15/24]

gateway4: 10.0.2.2

nameservers:

addresses: [168.126.63.1]

nano :편집기 > 저장방법 :ctrl+x, shift+y

sudo nano /etc/netplan/50[tab]

dhcp4: no

addresses: [10.0.2.15/24]

gateway4: 10.0.2.2

nameservers:

addresses: [168.126.63.1]

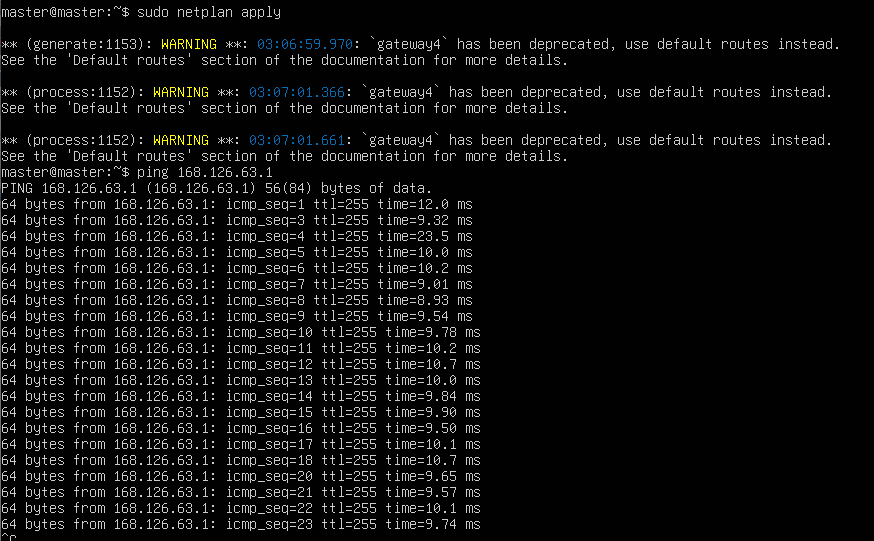

sudo netpaln apply

sudo netpaln apply

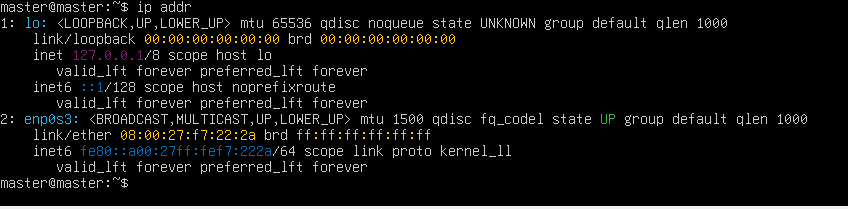

일반드라이버로 설정되어 있으면 gns에서 사용하는 것

우분투에 웹서버 설치 > 외부 네트워크와 연결 하기 위해 nat로 변경

ip addr

ping 192.168.63.1 > 반응하면 외부와 연결된 것

네트워크 환경 변경시 컴퓨터 꺼짐 현상이 발생하므로 전원을 내리고 변경하는 것을 권장한다.

sudo apt -y install lamp-server^

일반드라이버로 설정되어 있으면 gns에서 사용하는 것

우분투에 웹서버 설치 > 외부 네트워크와 연결 하기 위해 nat로 변경

ip addr

ping 192.168.63.1 > 반응하면 외부와 연결된 것

네트워크 환경 변경시 컴퓨터 꺼짐 현상이 발생하므로 전원을 내리고 변경하는 것을 권장한다.

sudo apt -y install lamp-server^

미션 : 설치완료 하면 칼리에서 서버로 접속가능하도록 네트워크 설정을 변경하기

라우터 2번 변경해주기

config t

hostname ST

interface fastethernet0/0

ip address 10.0.2.2 255.255.255.0

no shutdown

exit

interface serial1/0

ip address 1.1.1.2 255.255.255.252

no shutdown

exit

router rip

version 2

network 10.0.2.0

network 1.1.1.0

라우터 아이피 변경하는 법

int fa0/0

no ip add

ip add 10.0.2.2 255.255.255.0

no sh

ex

do show ip b > 변경되었는지 확인하는 법

확인 칼리에서 ping 10.0.2.15 보내보기

안 보내지면 우분투 네트워크를 일반드라이버로 변경해서 gns 서버에 접속할 수 있도록 해주면 통신이 가능

한쪽은 공격 한쪽은 방어하는 것

미션2: 해커로부터 들어오는 ping을 방어하기

방법1 : 라우터에서 막기

라우터2에

config t

access-list 1 deny 100.100.100.1 0.0.0.0

access-list 1 permit any

interface fastethernet0/0

ip access-group 1 out

exit

┌──(kali㉿kali)-[~]

└─$ ping 10.0.2.15

PING 10.0.2.15 (10.0.2.15) 56(84) bytes of data.

64 bytes from 10.0.2.15: icmp_seq=231 ttl=62 time=24.6 ms

64 bytes from 10.0.2.15: icmp_seq=232 ttl=62 time=28.5 ms

From 100.100.100.254 icmp_seq=233 Packet filtered

From 100.100.100.254 icmp_seq=234 Packet filtered

From 100.100.100.254 icmp_seq=235 Packet filtered

푸는 법 : no access-list 1

show access-list로 확인

ST#show access-list

Standard IP access list 1

10 deny 100.100.100.1 (390 matches)

20 permit any (77 matches)

방법2 : 서버에서 막기

sudo tcpdump

sudo tcpdump -i enp0s3 icmp

sysctl -a | grep icmp로 반응 확인

sudo sysctl -w net.ipv4.icmp_echo_ignore_all=1

sudo iptables -A INPUT -p icmp -j DROP

sudo iptables -F

sudo iptables -L로 확인

utm 설치

e0: 호스트전용어댑터 (192.168.56.100)로 설정

서버 설정하기

외부 네트워크는 NAT로 설정할 것

NAT로 설정해야 인터넷이 가능

서버 구성하기

Xshell을 이용해서 서버 구성하기

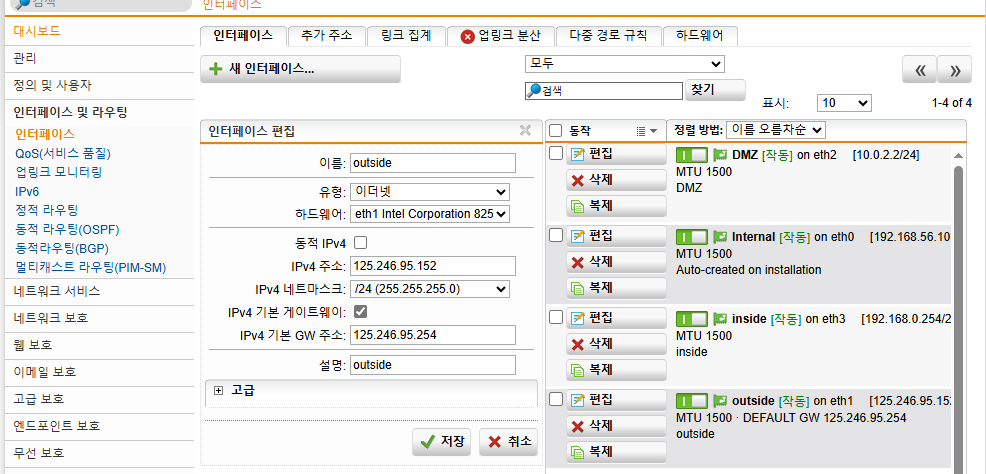

아웃사이드는 외부에서 보이지만 인사이드와 디엠지는 안에 위치하여 보이지 않음

utm 로그인 admin / 123456

utm에서 인터페이스 설정으로 구간별 연결해주기

단, 아웃사이드는 기본 게이트웨이도 같이 넣어주기

utm에서 인터페이스 설정으로 구간별 연결해주기

단, 아웃사이드는 기본 게이트웨이도 같이 넣어주기

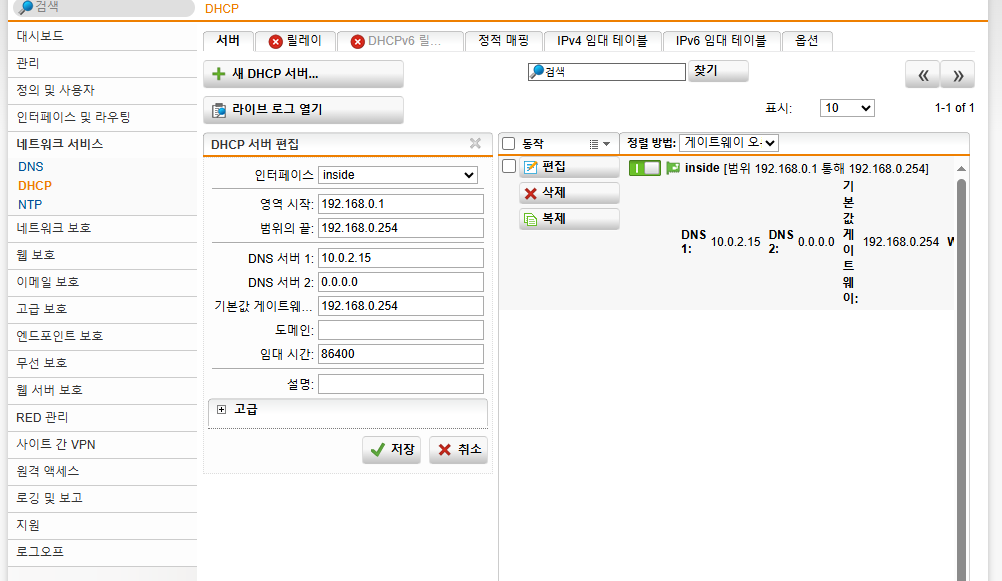

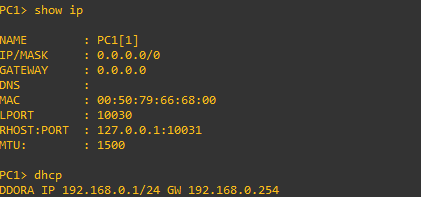

.PNG) pc1이 자동으로 아이피를 받을 수 있게 인사이드에 dhcp 기능 활성화 시키기

pc1이 자동으로 아이피를 받을 수 있게 인사이드에 dhcp 기능 활성화 시키기

> utm > 네트워크서비스에서 활성화(10.0.2.15) 설정

dhcp 활성화 이후 아이피 할당해주기

> utm > 네트워크서비스에서 활성화(10.0.2.15) 설정

dhcp 활성화 이후 아이피 할당해주기

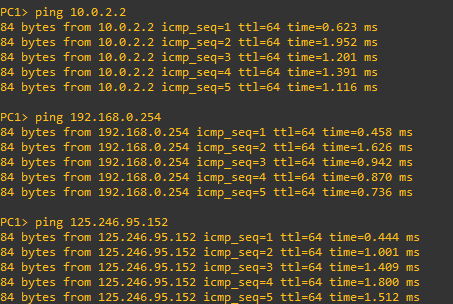

이후 모든 구간이 잘 연결되었는지 ping에 아이피 넣어 확인 해보기

이후 모든 구간이 잘 연결되었는지 ping에 아이피 넣어 확인 해보기

dmz 구간은 서버에 해당하여 아이피를 고정시켜놔야 함

서버에는 고정 아이피랑 너는 서버라고 인식시켜주어야 함(우분투에 해당)

dmz 구간은 서버에 해당하여 아이피를 고정시켜놔야 함

서버에는 고정 아이피랑 너는 서버라고 인식시켜주어야 함(우분투에 해당)

첫 9to6 힘드러... 나 살려줘...