35일차

●35일차(20250205035.php)

악성코드 침투 후에 포렌식 분석 시작

https://www.osforensics.com/ 다운받고 설치하기(freetrial)

바탕화면 설치 확인

#포렌식

무결성 검증 > 해시값 확인으로 무결성 입증

> 악성코드 침투 전과 후의 해시값이 다름

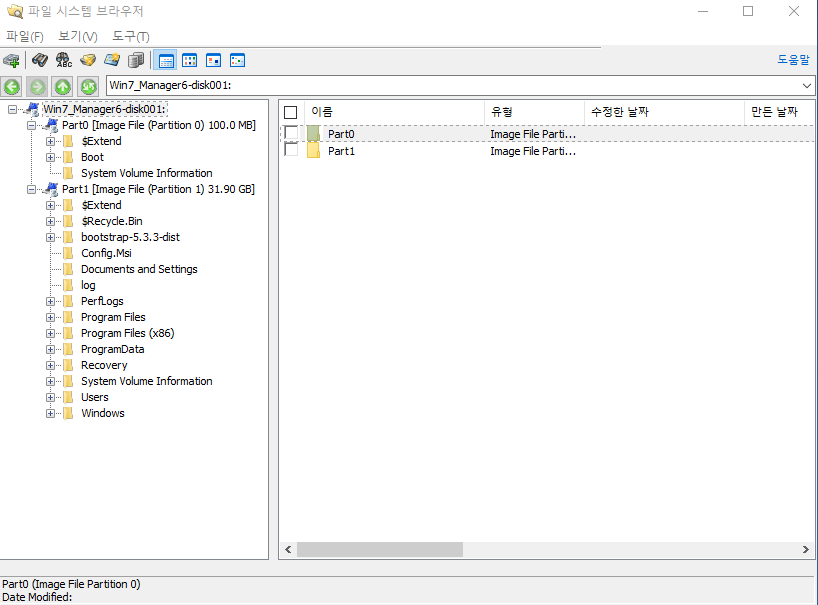

D:\VM\Win7_Manager\Win7_Manager6-disk001.vmdk

> win7 하드디스크 위치

> 버츄얼 박스 저장소 속성에서 볼 수 있음

> 실습은 노트북에 하드디스크를 빼와 이미지 파일로 가져와서 포렌식할거임

#OSF

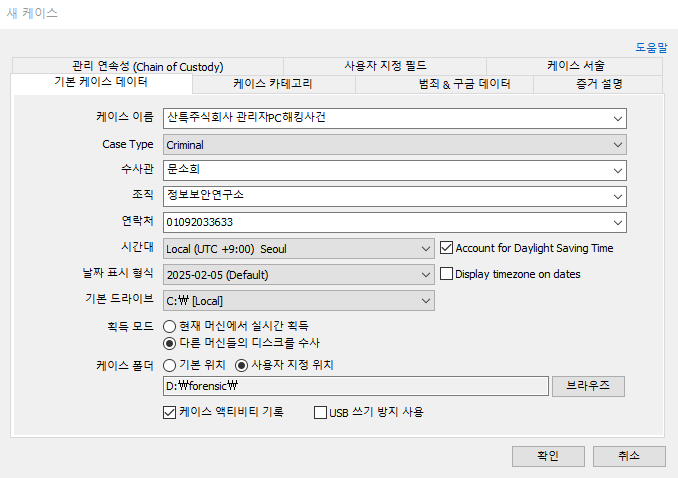

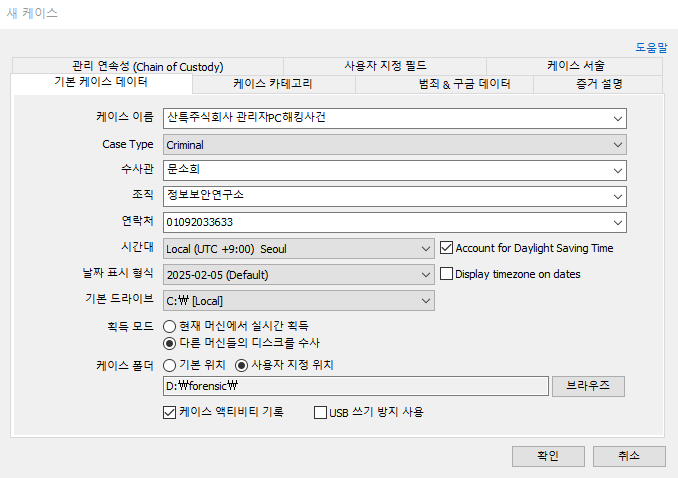

1. 새케이스 만들기

케이스이름: 산특주식회사 관리자PC해킹사건

Case Type: Criminal

Criminal (형사)

civil (민사)

> 후에 경로를 forensic 아래에 날짜로 넘버링해서 만들어줌(20250205001)

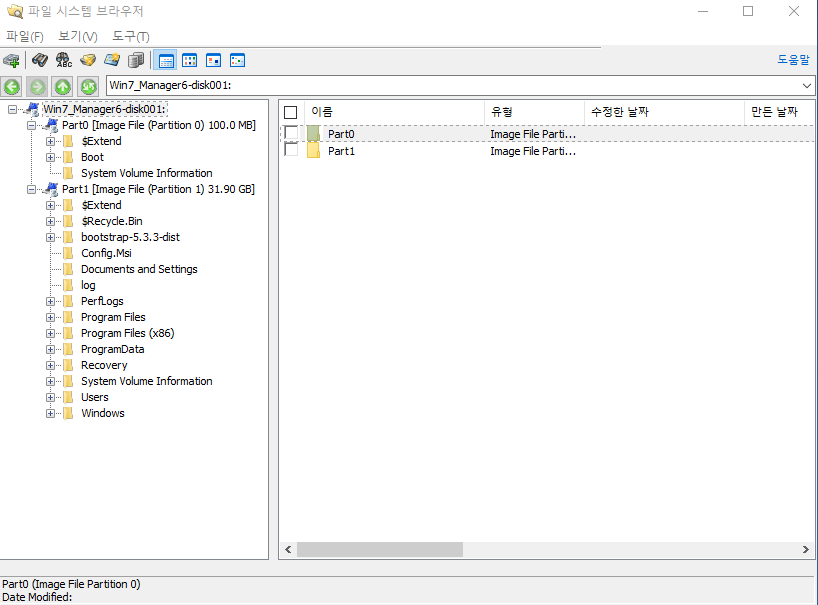

1-1. 디바이스 추가

이미지 파일 > 하드디스크 위치 복사 붙혀넣기 > 전체 이미지 파일

> 디바이스 이미지 파일 누르고 열기

> 파일 시스템 브라우저가 뜸

users

> 사용자 이름이 나옴

> 윈도우는 사용자 정보가 users에 들어가있다

> 리눅스는 adduser > home, /etc/passwd에 계정 정보가 추가된다

> manager라는 사용자가 있음

> 파일시스템 구조를 모르면 알수가 없다

> 어디를 바꿔놓았는지 알면 포렌식이 쉽다

>> 포렌식은 파일시스템 구조를 알아야한다

>> 가상머신부팅을 이용하자

2. 가상머신부팅

> 매니저가 어떤 환경에서 쓰고 있는지 현장에서 보는 것처럼 보고싶다

> 윈도우 화면을 띄워줌

ZF3R0-FHED2-M80TY-8QYGC-NPKYF

> workstation

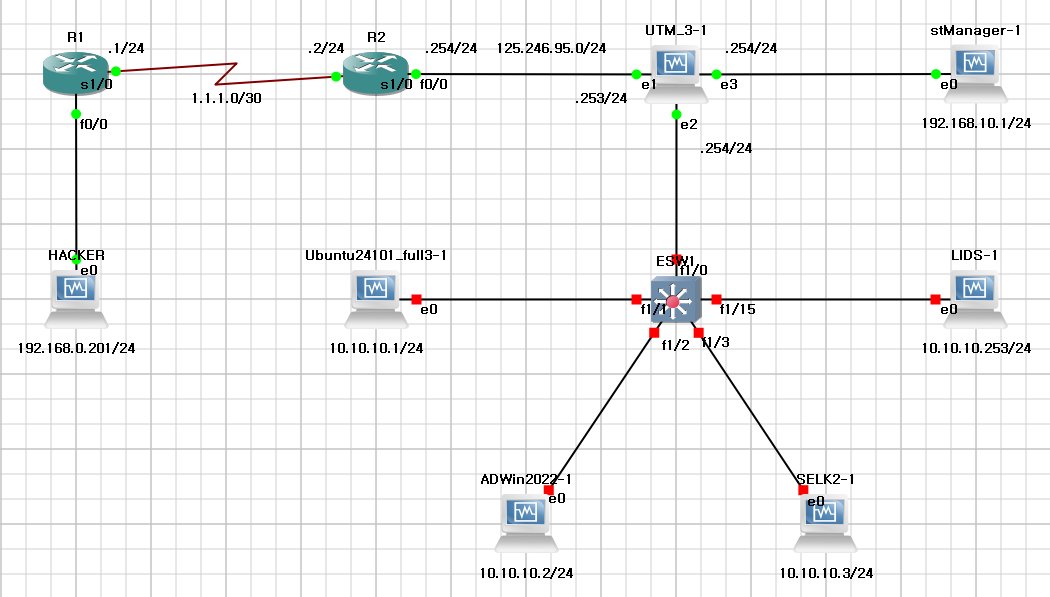

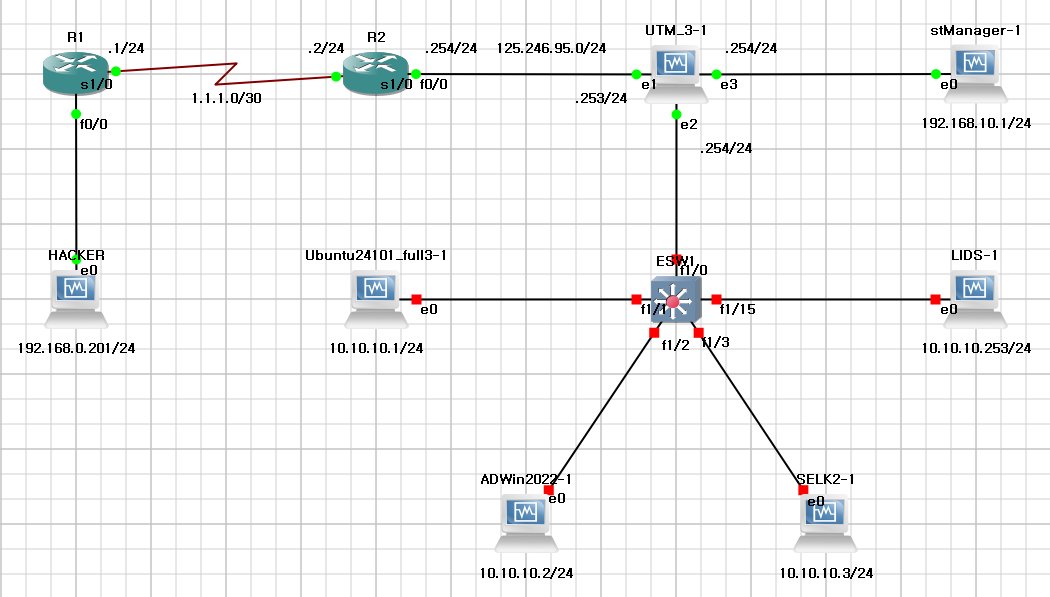

#실습환경을 gns로 구현

1. 라우터 세팅

[R1]

config t

hostname HACKER

interface fastethernet0/0

ip address 192.168.0.1 255.255.255.0

no shutdown

exit

interface serial1/0

ip address 1.1.1.1 255.255.255.252

no shutdown

exit

router rip

version 2

network 192.168.0.0

network 1.1.1.0

line vty 0 4

transport input telnet

password 123456

exit

[R2]

config t

hostname ST

interface fastethernet0/0

ip address 125.246.95.254 255.255.255.0

no shutdown

exit

interface serial1/0

clock rate 64000

ip address 1.1.1.2 255.255.255.252

no shutdown

exit

router rip

version 2

network 125.246.95.0

network 1.1.1.0

line vty 0 4

transport input telnet

password 123456

exit

2. ip 세팅

kali

ip: 192.168.0.201 gw: 192.168.0.1 dns: 125.246.95.253

win7

ip: 192.168.10.1 gw: 192.168.10.254 dns: 10.10.10.2

3. 방화벽 설정

3-1. 인터페이스

inside(eth3, 192.168.10.254)

outside(eth1, 125.246.95.253)

3-2. 방화벽

#InsideToAny

inside(Network) any any

#AnyToOutside

any any outside(address)

3-3. 마스커레이딩

any outside

> kali에서 125.246.95.253으로 ping이 가야됨

> win7에서 192.168.0.201로 ping이 가야됨

#실습

제한시간: 30분

각 팀별로 10분 동안 서버 점검시간 부여

서버담당자(pc22,123456 / pc21.123456)

192.168.0.222 : 3대 서버

192.168.0.224 : monitor서버(ELK+Splunk), 윈도우 서버(AD)

백업서버

하드 4개 장착(500G,1T(3))

USB(14G) : OS 설치됨

500G : sda 확장용으로 사용

1T3개 : LVM 구성

3대서버 백업본이 백업서버에 저장되어야 함

나머지는 전과 동일

1. 백업서버

일단 설치?

LVM 구현(16일차)

ip 확인 후 설정

백업 디렉토리 만들어주기(13일차)

> 백업 서버의 백업 디렉토리는 chmod 755임

2. 3대 서버(16일차 참고)

backup 디렉토리 만들고 backup.sh 만들기

> backup.sh는 home 아래에 만들자

crontab 만들기

37 09 * * * root rsync -avz --delete --exclude-from=/etc/rsync_exclude.lst /backup log.st.kr::backup

> log.st.kr을 10.10.10.3으로 바꿔주면 됨

악성코드 침투 후에 포렌식 분석 시작

https://www.osforensics.com/ 다운받고 설치하기(freetrial)

바탕화면 설치 확인

#포렌식

무결성 검증 > 해시값 확인으로 무결성 입증

> 악성코드 침투 전과 후의 해시값이 다름

D:\VM\Win7_Manager\Win7_Manager6-disk001.vmdk

> win7 하드디스크 위치

> 버츄얼 박스 저장소 속성에서 볼 수 있음

> 실습은 노트북에 하드디스크를 빼와 이미지 파일로 가져와서 포렌식할거임

#OSF

1. 새케이스 만들기

케이스이름: 산특주식회사 관리자PC해킹사건

Case Type: Criminal

Criminal (형사)

civil (민사)

> 후에 경로를 forensic 아래에 날짜로 넘버링해서 만들어줌(20250205001)

1-1. 디바이스 추가

이미지 파일 > 하드디스크 위치 복사 붙혀넣기 > 전체 이미지 파일

> 디바이스 이미지 파일 누르고 열기

> 파일 시스템 브라우저가 뜸

users

> 사용자 이름이 나옴

> 윈도우는 사용자 정보가 users에 들어가있다

> 리눅스는 adduser > home, /etc/passwd에 계정 정보가 추가된다

> manager라는 사용자가 있음

> 파일시스템 구조를 모르면 알수가 없다

> 어디를 바꿔놓았는지 알면 포렌식이 쉽다

>> 포렌식은 파일시스템 구조를 알아야한다

>> 가상머신부팅을 이용하자

2. 가상머신부팅

> 매니저가 어떤 환경에서 쓰고 있는지 현장에서 보는 것처럼 보고싶다

> 윈도우 화면을 띄워줌

ZF3R0-FHED2-M80TY-8QYGC-NPKYF

> workstation

#실습환경을 gns로 구현

1. 라우터 세팅

[R1]

config t

hostname HACKER

interface fastethernet0/0

ip address 192.168.0.1 255.255.255.0

no shutdown

exit

interface serial1/0

ip address 1.1.1.1 255.255.255.252

no shutdown

exit

router rip

version 2

network 192.168.0.0

network 1.1.1.0

line vty 0 4

transport input telnet

password 123456

exit

[R2]

config t

hostname ST

interface fastethernet0/0

ip address 125.246.95.254 255.255.255.0

no shutdown

exit

interface serial1/0

clock rate 64000

ip address 1.1.1.2 255.255.255.252

no shutdown

exit

router rip

version 2

network 125.246.95.0

network 1.1.1.0

line vty 0 4

transport input telnet

password 123456

exit

2. ip 세팅

kali

ip: 192.168.0.201 gw: 192.168.0.1 dns: 125.246.95.253

win7

ip: 192.168.10.1 gw: 192.168.10.254 dns: 10.10.10.2

3. 방화벽 설정

3-1. 인터페이스

inside(eth3, 192.168.10.254)

outside(eth1, 125.246.95.253)

3-2. 방화벽

#InsideToAny

inside(Network) any any

#AnyToOutside

any any outside(address)

3-3. 마스커레이딩

any outside

> kali에서 125.246.95.253으로 ping이 가야됨

> win7에서 192.168.0.201로 ping이 가야됨

#실습

제한시간: 30분

각 팀별로 10분 동안 서버 점검시간 부여

서버담당자(pc22,123456 / pc21.123456)

192.168.0.222 : 3대 서버

192.168.0.224 : monitor서버(ELK+Splunk), 윈도우 서버(AD)

백업서버

하드 4개 장착(500G,1T(3))

USB(14G) : OS 설치됨

500G : sda 확장용으로 사용

1T3개 : LVM 구성

3대서버 백업본이 백업서버에 저장되어야 함

나머지는 전과 동일

1. 백업서버

일단 설치?

LVM 구현(16일차)

ip 확인 후 설정

백업 디렉토리 만들어주기(13일차)

> 백업 서버의 백업 디렉토리는 chmod 755임

2. 3대 서버(16일차 참고)

backup 디렉토리 만들고 backup.sh 만들기

> backup.sh는 home 아래에 만들자

crontab 만들기

37 09 * * * root rsync -avz --delete --exclude-from=/etc/rsync_exclude.lst /backup log.st.kr::backup

> log.st.kr을 10.10.10.3으로 바꿔주면 됨