10일차

●10일차(20250103)

우분투 IP 10.0.2.15

IP, dns는 dhcp로 받자

1. win7 세팅

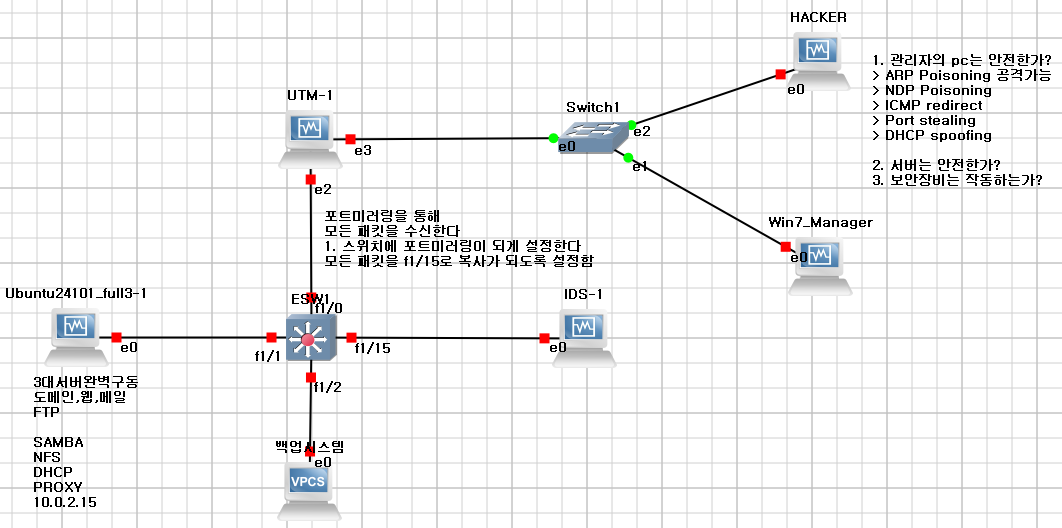

회사네트워크

방화벽 내리자

dhcp에서 dns 10.0.2.15로 바꿔주자

kali는 192.168.0.2

윈도우 ip 192.168.0.3

putty로 들어가자

Host name : 10.0.2.15

saved sessions : 산특 메인 서버

-> master

-> 비밀번호

하면 들어가짐

우분투 nat로 놔주고 ftp 설치

(p800)

우분투에서 설치

sudo apt -y install xinetd telnetd

sudo apt -y install elinks

sudo apt -y install postfix (smtp)

sudo apt -y install sendmail (smtp)

-> 둘중에 하나만 설치하면 됨 sudo apt -y install vsftpd

wget https://ko.wordpress.org/wordpress-6.6.1-ko_KR.tar.gz

sudo apt -y install nfs-common nfs-kernel-server rpcbind

sudo apt -y install samba-common smbclient cifs-utils

sudo apt -y install isc-dhcp-server

sudo apt -y install squid

sudo apt -y install isc-dhcp-server tftpd-hpa inetutils-inetd vsftpd pxelinux

sudo apt -y install xrdp ( GUI 환경일 경우 서버용은 설치 불필요 )

윈도우7에서

nslookup intra.st.kr

nano /etc/resolv.conf

10.0.2.15

st.kr.zone

mail2 10.0.2.15

intra 10.0.2.15

systemctl restart named

2. 미션

2-1. 칼리리눅스 명령어를 정리하라

외부에서 확인 /var/www/html > root

내부에서 확인 intra.st.kr > /home/st/public_html

윈도우7에서

cd /var/www/html

nano index.html

위에다가 아무거나 적으면 웹페이지에 뜬다

st.kr/~st를 보이게 하고싶다

일반 계정을 활성화시키자 (root거는 수정하기 어려움)

cd /home --> 계정이 보인다

계정 추가 전에

cd /etc/skel (여기에 폴더를 만들어주면 계정을 생성할때마다 이 폴더가 각각 복사된다)

mkdir public_html

cd public_html

mkdir includes

mkdir auth

mkdir logs

touch index.html

touch index.php

-> 근데 탐지하기가 쉽다

etc/skel/에서 adduser st

외부용은 html로만 만든다

내부용으로는 코딩할것이다

a2enmod userdir

systemctl restart apache2

unfound --> forbidden으로 웹브라우저가 바뀌게 된다

st.kr/~st : /home/st/public_html > Forbidden(접근금지 > 접근허용)

su st

cd ~

chmod 711 $HOME

chmod 755 ~/public_html

-->흰화면 (st.kr/~st)

su

cd /etc/apache2/sites-available

nano hosting.conf

a2ensite hosting

-> 이거 안되면 오타난거다.

systemctl reload apache2

(intra는 내부용 st.kr은 외부용)

-->intra.st.kr이 흰화면이 나옴

2-2. 메일 설정

window에서 썬더보드로 들어가자

계정설정보기 > 계정작업 > 삭제

계정설정 > 메일

이름 : 관리자

메일주소 : master @mail2.st.kr

송신서버 imap mail2.st.kr 143 암호화 안함 평문패스워드

발신서버 smtp mail2.st.kr 25 암호화 안함 인증없음

송신서버 master

이름 산대특

메일주소 st@mail2.st.kr

--> 메일 보내보기

--> 메일 안 보내지면 win7에서 메일 설정 했던것처럼 하면 됨

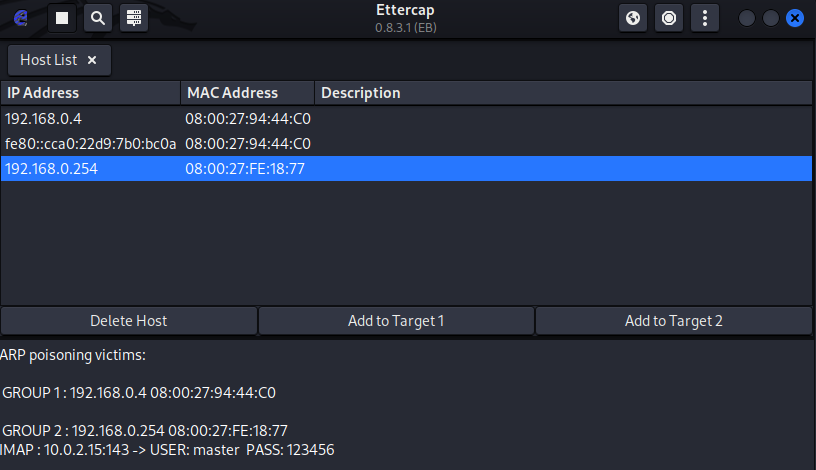

3. 스푸핑 공격(중간자공격)

win7에서 우분투로 가는 패킷을 kali(해커)에서 도청할거다

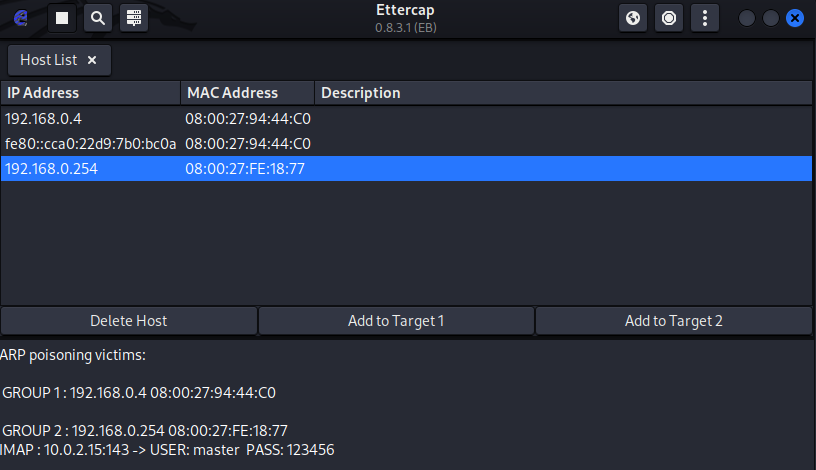

--> kali에서 9번째 메뉴 sniffing and spoofing 에서 ettercap-pkexec

sniffing at start up체크 eth0 상태에서 체크를 눌러라

오른쪽 위에 점3개 누르고 hosts > scan for hosts > hosts list

192.168.0.4(윈도우)클릭하고 add target1 클릭

192.168.0.254(게이트웨이) 클릭하고 add target2 클릭

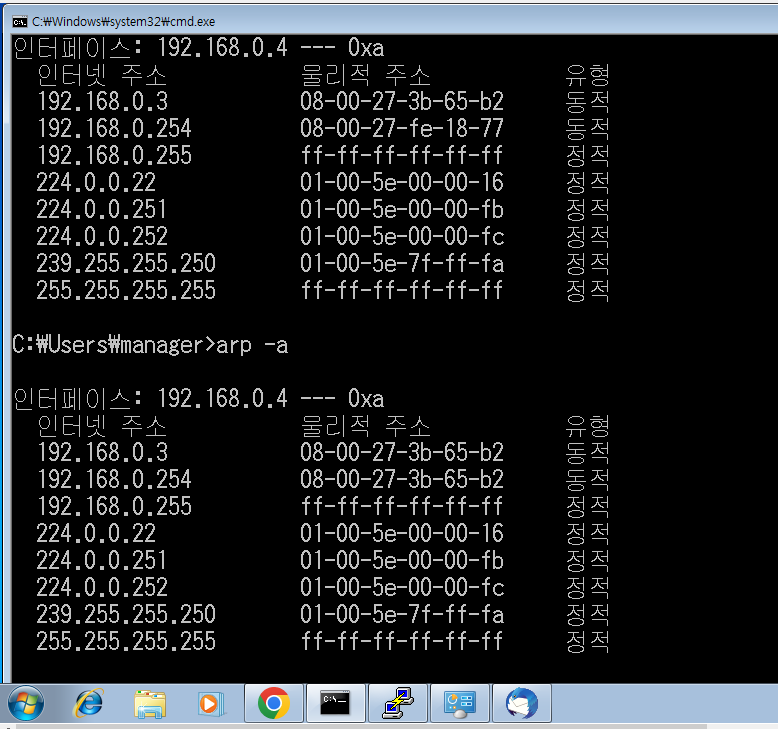

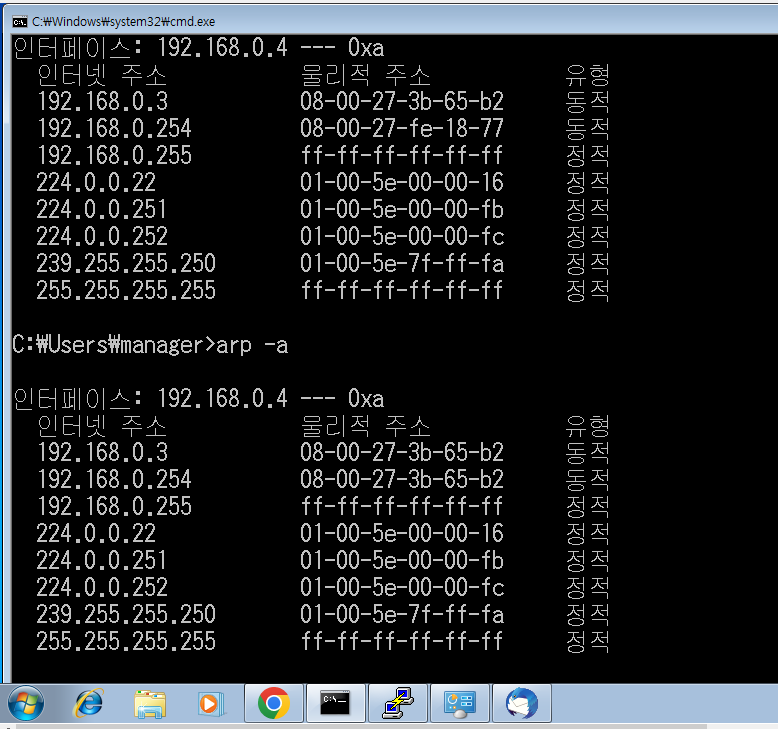

윈도우 cmd에서 arp -a

192.168.0.3과 192.168.0.254의 맥주소 확인

0.3 : 뒷자리가 b2

254 : 뒷자리가 77

이더캡 MITM(지구본모양)에서 ARP poisoning 누르면 맥주소가 바뀜

--> 게이트웨이가 kali의 맥주소와 같아지게 됨

--> win7에서의 패킷이 kali(해커)를 들렸다가 우분투로 가게된다

--> win7에서 master > st로 보내면 etthercap에서 master의 user ID와 password가 뜨게 된다

와이어샤크(kali)에서 도청

맨 왼쪽 상어 모양 누르면 됨

--> 메일을 master > st로 보내면 와이어샤크에 패킷이 뜬다

--> imap을 검색해서 info가 text/plain으로 되어있는걸 찾으면 아래 창에 보낸 메세지의 내용이 보이게 된다.

--> ARP spooping은 스위치로 묶여있으면 무조건 당함, 맥주소를 고정으로 놔야 도청을 안당함

*책: 네트워크 보안 전문가로 가는길

네트워크 보안 솔루션

1. 라우터 모드

각 포트마다 IP를 부여해서 별개의 네트워크로 분리하여 구성 가능 (2개 이상의 포트)

-> 방화벽 계통, UTM

2. 브릿지 모드

각 포트가 promiscuous모드로 설정되어 보안 엔진을 통과하여 지나다니도록 설정

UTM

IPS

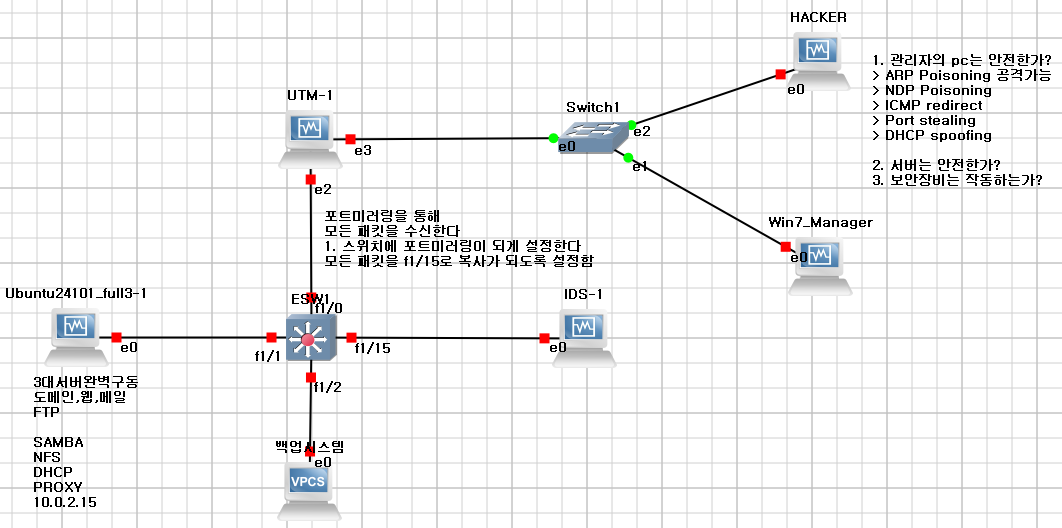

2-1. IDS(침입탐지시스템)

-> 대표적인 프로그램 SNORT

-> 들러오는 모든 패킷을 복제해서 들어오게 한다

win7에서 intra.st.kr을 검색하면 우분투쪽으로 가는 http 패킷이 탐지되지만 ids로는 수집이 안된다

> 스위치에 포트미러링이 되게 설정한다 모든 패킷을 f1/15로 복사가 되도록 설정함

ESW1 console에서

config t

monitor session 1 source interface fastethernet 1/0 - 14

monitor session 1 destination interface fastethernet 1/15

end

show monitor session 1

--> win7에서 ping 10.0.2.15로 보내면 ids로도 감지가 된다.

우분투 IP 10.0.2.15

IP, dns는 dhcp로 받자

1. win7 세팅

회사네트워크

방화벽 내리자

dhcp에서 dns 10.0.2.15로 바꿔주자

kali는 192.168.0.2

윈도우 ip 192.168.0.3

putty로 들어가자

Host name : 10.0.2.15

saved sessions : 산특 메인 서버

-> master

-> 비밀번호

하면 들어가짐

우분투 nat로 놔주고 ftp 설치

(p800)

우분투에서 설치

sudo apt -y install xinetd telnetd

sudo apt -y install elinks

sudo apt -y install postfix (smtp)

sudo apt -y install sendmail (smtp)

-> 둘중에 하나만 설치하면 됨 sudo apt -y install vsftpd

wget https://ko.wordpress.org/wordpress-6.6.1-ko_KR.tar.gz

sudo apt -y install nfs-common nfs-kernel-server rpcbind

sudo apt -y install samba-common smbclient cifs-utils

sudo apt -y install isc-dhcp-server

sudo apt -y install squid

sudo apt -y install isc-dhcp-server tftpd-hpa inetutils-inetd vsftpd pxelinux

sudo apt -y install xrdp ( GUI 환경일 경우 서버용은 설치 불필요 )

윈도우7에서

nslookup intra.st.kr

nano /etc/resolv.conf

10.0.2.15

st.kr.zone

mail2 10.0.2.15

intra 10.0.2.15

systemctl restart named

2. 미션

2-1. 칼리리눅스 명령어를 정리하라

외부에서 확인 /var/www/html > root

내부에서 확인 intra.st.kr > /home/st/public_html

윈도우7에서

cd /var/www/html

nano index.html

위에다가 아무거나 적으면 웹페이지에 뜬다

st.kr/~st를 보이게 하고싶다

일반 계정을 활성화시키자 (root거는 수정하기 어려움)

cd /home --> 계정이 보인다

계정 추가 전에

cd /etc/skel (여기에 폴더를 만들어주면 계정을 생성할때마다 이 폴더가 각각 복사된다)

mkdir public_html

cd public_html

mkdir includes

mkdir auth

mkdir logs

touch index.html

touch index.php

-> 근데 탐지하기가 쉽다

etc/skel/에서 adduser st

외부용은 html로만 만든다

내부용으로는 코딩할것이다

a2enmod userdir

systemctl restart apache2

unfound --> forbidden으로 웹브라우저가 바뀌게 된다

st.kr/~st : /home/st/public_html > Forbidden(접근금지 > 접근허용)

su st

cd ~

chmod 711 $HOME

chmod 755 ~/public_html

-->흰화면 (st.kr/~st)

su

cd /etc/apache2/sites-available

nano hosting.conf

<VirtualHost *:80>

DocumentRoot /home/st/public_html

ServerName intra.st.kr

ServerAdmin st@st.kr

ErrorLog /home/st/public_html/logs/error.log

CustomLog /home/st/public_html/logs/access.log combined

</VirtualHost>

a2ensite hosting

-> 이거 안되면 오타난거다.

systemctl reload apache2

(intra는 내부용 st.kr은 외부용)

-->intra.st.kr이 흰화면이 나옴

2-2. 메일 설정

window에서 썬더보드로 들어가자

계정설정보기 > 계정작업 > 삭제

계정설정 > 메일

이름 : 관리자

메일주소 : master @mail2.st.kr

송신서버 imap mail2.st.kr 143 암호화 안함 평문패스워드

발신서버 smtp mail2.st.kr 25 암호화 안함 인증없음

송신서버 master

이름 산대특

메일주소 st@mail2.st.kr

--> 메일 보내보기

--> 메일 안 보내지면 win7에서 메일 설정 했던것처럼 하면 됨

3. 스푸핑 공격(중간자공격)

win7에서 우분투로 가는 패킷을 kali(해커)에서 도청할거다

--> kali에서 9번째 메뉴 sniffing and spoofing 에서 ettercap-pkexec

sniffing at start up체크 eth0 상태에서 체크를 눌러라

오른쪽 위에 점3개 누르고 hosts > scan for hosts > hosts list

192.168.0.4(윈도우)클릭하고 add target1 클릭

192.168.0.254(게이트웨이) 클릭하고 add target2 클릭

윈도우 cmd에서 arp -a

192.168.0.3과 192.168.0.254의 맥주소 확인

0.3 : 뒷자리가 b2

254 : 뒷자리가 77

이더캡 MITM(지구본모양)에서 ARP poisoning 누르면 맥주소가 바뀜

--> 게이트웨이가 kali의 맥주소와 같아지게 됨

--> win7에서의 패킷이 kali(해커)를 들렸다가 우분투로 가게된다

--> win7에서 master > st로 보내면 etthercap에서 master의 user ID와 password가 뜨게 된다

와이어샤크(kali)에서 도청

맨 왼쪽 상어 모양 누르면 됨

--> 메일을 master > st로 보내면 와이어샤크에 패킷이 뜬다

--> imap을 검색해서 info가 text/plain으로 되어있는걸 찾으면 아래 창에 보낸 메세지의 내용이 보이게 된다.

--> ARP spooping은 스위치로 묶여있으면 무조건 당함, 맥주소를 고정으로 놔야 도청을 안당함

*책: 네트워크 보안 전문가로 가는길

네트워크 보안 솔루션

1. 라우터 모드

각 포트마다 IP를 부여해서 별개의 네트워크로 분리하여 구성 가능 (2개 이상의 포트)

-> 방화벽 계통, UTM

2. 브릿지 모드

각 포트가 promiscuous모드로 설정되어 보안 엔진을 통과하여 지나다니도록 설정

UTM

IPS

2-1. IDS(침입탐지시스템)

-> 대표적인 프로그램 SNORT

-> 들러오는 모든 패킷을 복제해서 들어오게 한다

win7에서 intra.st.kr을 검색하면 우분투쪽으로 가는 http 패킷이 탐지되지만 ids로는 수집이 안된다

> 스위치에 포트미러링이 되게 설정한다 모든 패킷을 f1/15로 복사가 되도록 설정함

ESW1 console에서

config t

monitor session 1 source interface fastethernet 1/0 - 14

monitor session 1 destination interface fastethernet 1/15

end

show monitor session 1

--> win7에서 ping 10.0.2.15로 보내면 ids로도 감지가 된다.