#20250219

OSForensics

유저 액티비티 > Prefetch - 시간 순으로 정렬

- JAVAW.EXE

- SETUP-OPENSTEGO-0.6.1.EXE

- Truecrypt_setup_7.1A.exe

- Truecrypt.exe

- Truectypt format.exe

순서대로 실행된 후 tc 파일이 생성된 것을 확인할 수 있다.

OpenStego란 이미지 파일에 비밀 메시지를 숨기거나 디지털 워터마킹을 적용할 수 있는 프로그램이다.

OpenStego를 실행하기 위해서는 JAVA가 필요하다.

서과장은 OpenStego를 설치하기 전에 자바를 설치했으니 OpenStego의 작동 방식을 정확히 인지하고 있다는 것을 짐작할 수 있다.

OpenStego 0.6.1, JAVA 8 설치

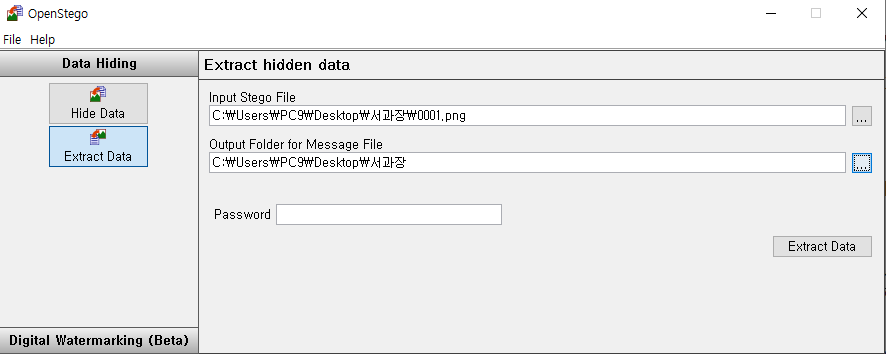

서과장의 바탕화면에 있던 0001.png를 OpenStego로 Extract 한다.

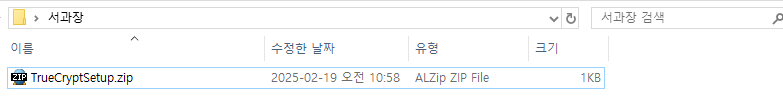

그러면 TrueCryptSetup 이라는 파일이 나오는데,

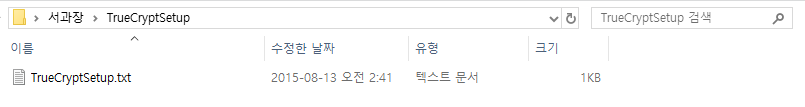

그 파일의 확장자를 zip으로 변경해서 열어보면 TrueCtyptSetup.txt 파일이 있다.

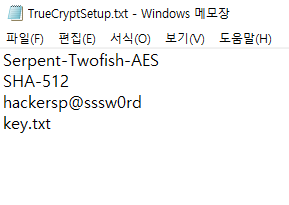

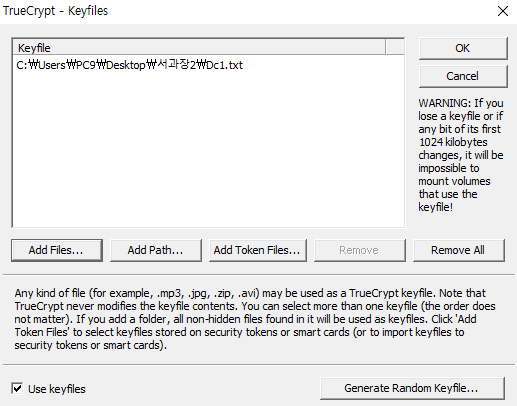

이 파일을 열어 패스워드를 찾고, 서과장의 휴지통에 있던 Dc1.txt 파일과 함께 tc 파일을 연다.

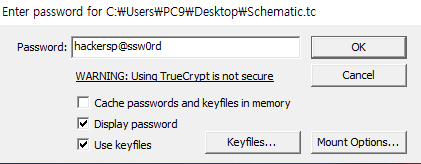

패스워드에 오타가 있으므로 @ 뒤에 s 한개를 제거한다.

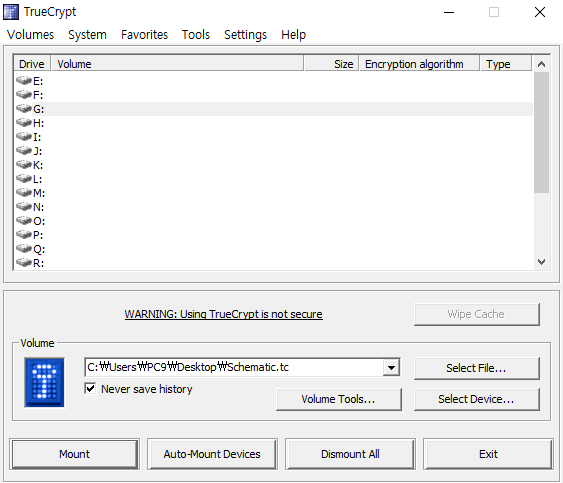

Mount > key file : Dc1.txt 추가, passord : hackersp@ssw0rd

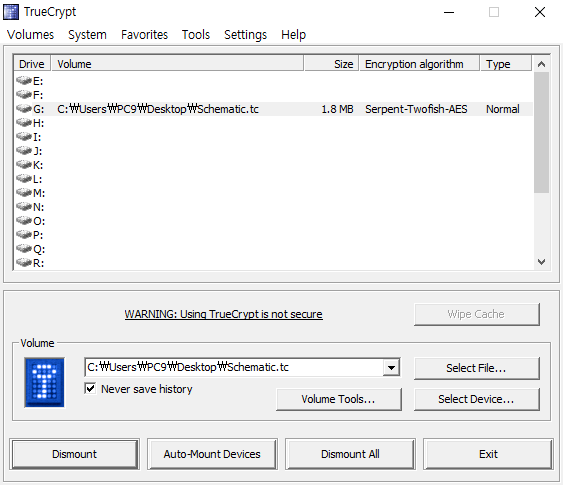

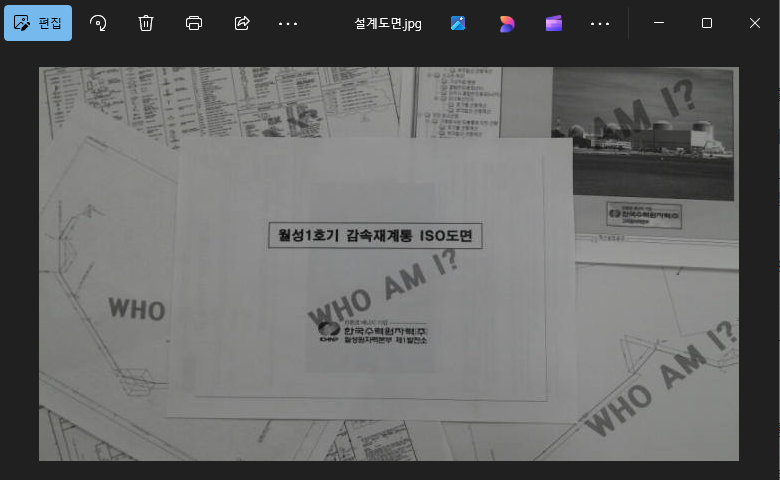

서과장이 유출한 설계도면을 확인할 수 있다.

유저 액티비티 > Prefetch - 시간 순으로 정렬

- JAVAW.EXE

- SETUP-OPENSTEGO-0.6.1.EXE

- Truecrypt_setup_7.1A.exe

- Truecrypt.exe

- Truectypt format.exe

순서대로 실행된 후 tc 파일이 생성된 것을 확인할 수 있다.

OpenStego란 이미지 파일에 비밀 메시지를 숨기거나 디지털 워터마킹을 적용할 수 있는 프로그램이다.

OpenStego를 실행하기 위해서는 JAVA가 필요하다.

서과장은 OpenStego를 설치하기 전에 자바를 설치했으니 OpenStego의 작동 방식을 정확히 인지하고 있다는 것을 짐작할 수 있다.

OpenStego 0.6.1, JAVA 8 설치

서과장의 바탕화면에 있던 0001.png를 OpenStego로 Extract 한다.

그러면 TrueCryptSetup 이라는 파일이 나오는데,

그 파일의 확장자를 zip으로 변경해서 열어보면 TrueCtyptSetup.txt 파일이 있다.

이 파일을 열어 패스워드를 찾고, 서과장의 휴지통에 있던 Dc1.txt 파일과 함께 tc 파일을 연다.

패스워드에 오타가 있으므로 @ 뒤에 s 한개를 제거한다.

Mount > key file : Dc1.txt 추가, passord : hackersp@ssw0rd

서과장이 유출한 설계도면을 확인할 수 있다.