#20250213

사전공격 하여 ssh 192.168.0.106:22253 서버에 접속.

암호는 공유폴더에 저장.

master 암호와 root 암호 동일.

1. 메인서버에 접속하여 이니셜 계정 생성 후 이니셜.st.kr이 동작하도록 설정.

2. CI4를 이용하여 서버 점검 페이지 생성.

3. 악성코드 작성 후 master@st.kr로 메일 보내기

본인의 IP로 생성.

4. 완료 후 키 인증 방식으로 변경.

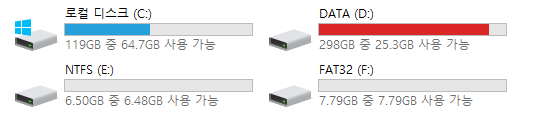

USB > NTFS 형태로 포맷 (이름 : Evidence)

컴퓨터 > 제어판 > 관리도구 > 컴퓨터 관리 > 디스크 관리

볼륨 삭제 > 새 단순 볼륨 > 다음 > 8000MB (16GB이기 때문에 반(8GB)으로 나눈다.) > 다음 > FAT32 > 마침.

남은 파티션은 NTFS로 작업

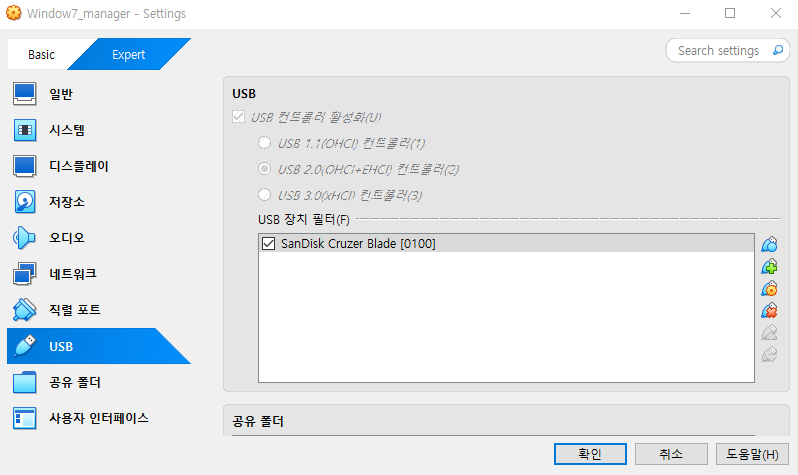

Virtualbox > 설정 > USB > USB 장치 필터 > 추가 > SanDisk Cruzer Blade [0100]

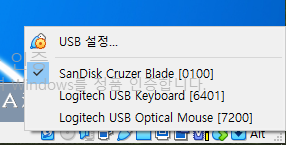

Win7 창 하단의 USB 표시 우클릭 > SanDisk Cruzer Blade [0100] 선택

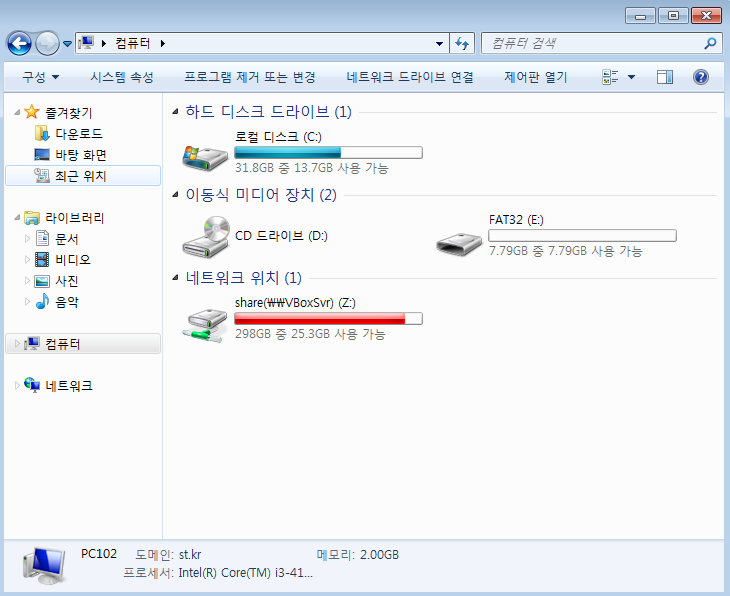

관리자 PC에 정상적으로 USB가 인식 된 것을 확인할 수 있다.

USB를 관리자 PC에서 꺼낸 후 Imager로 열기

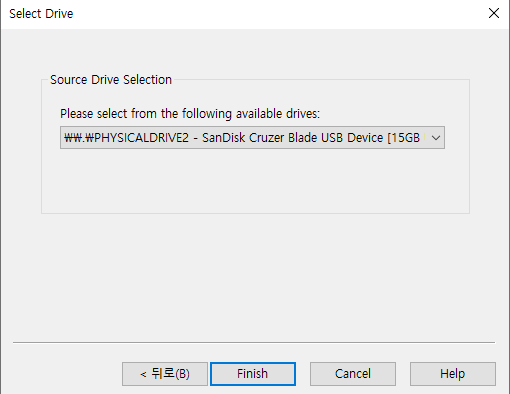

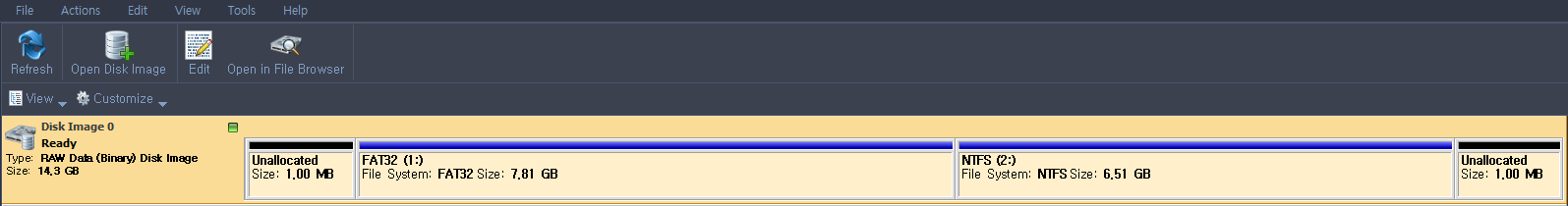

Exterro FTK Imager > Add Evidence Item > Physical Drive > Sandisk 15GB 선택

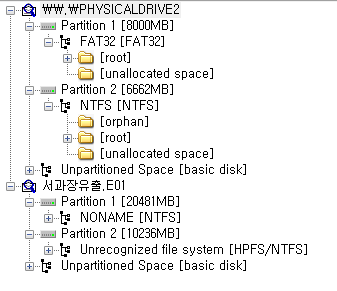

바탕화면의 서과장유출.E01 파일도 Image File로 가져온다.

-------

정상 USB / 서과장 비교

Physical sector

Patition 1 : 2048 / 63

Patition 2 : 16386028 / 41945715

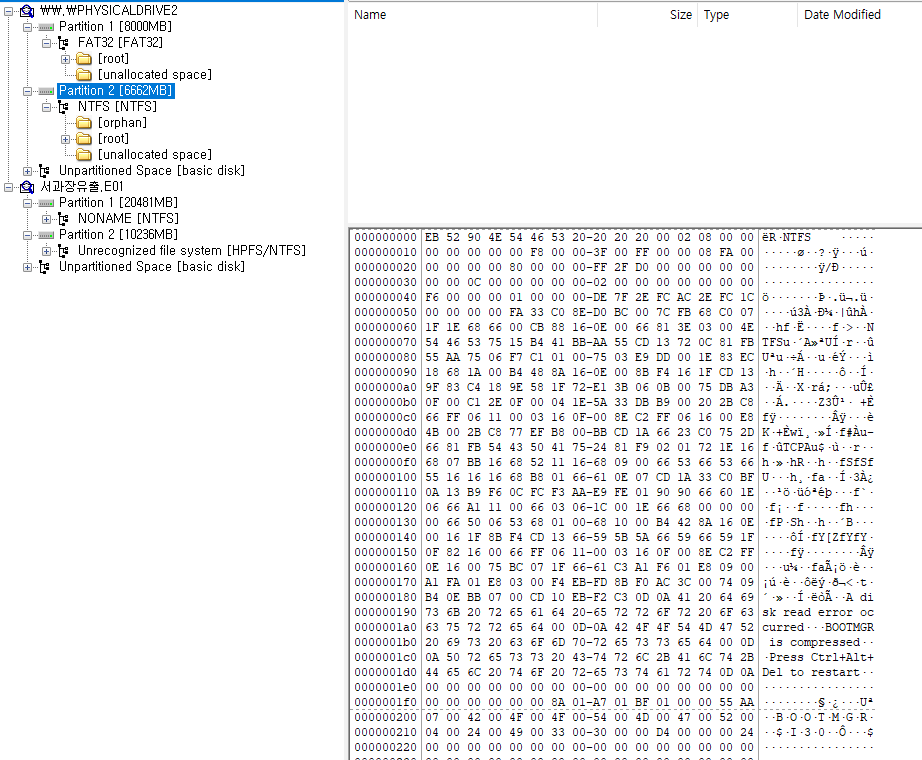

정상 USB

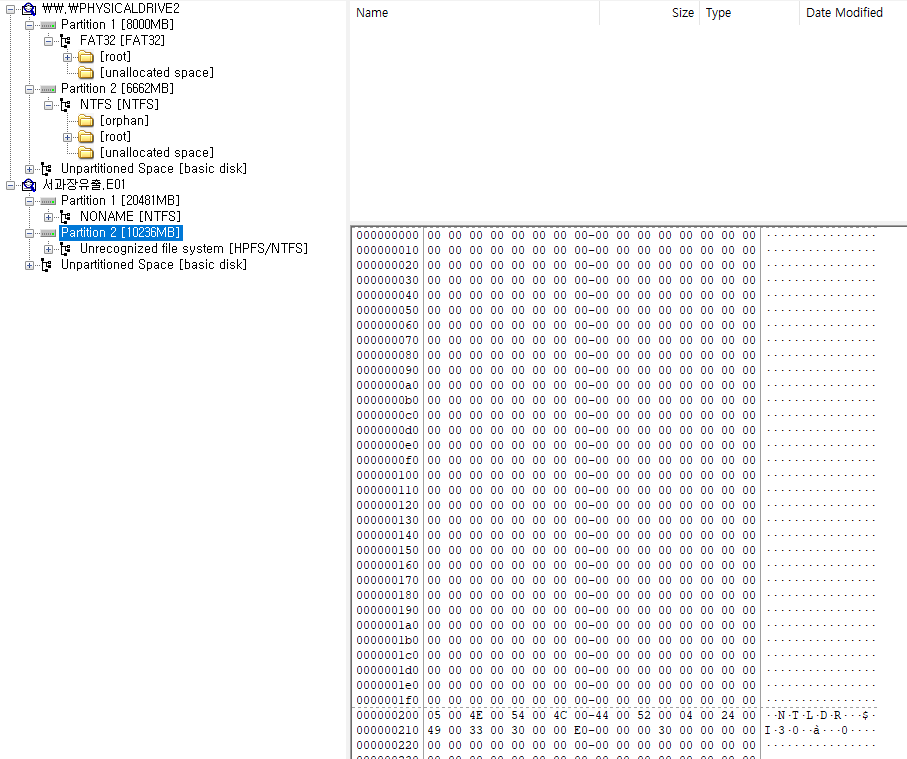

서과장

서과장의 Patition 2의 앞부분 섹터가 비어있다.

이유를 알기 위하여 직접 동일한 부분을 지워보자.

www.ntfs.com > Data Recovery Software > Disk Editor > Freeware for Windows 설치

USB 드라이브를 이미지로 변환하기 (이미징, 소프트웨어로 변환)

Export Disk Image > 20250213001 > 바탕화면 - 20250213001 > size : 0

----

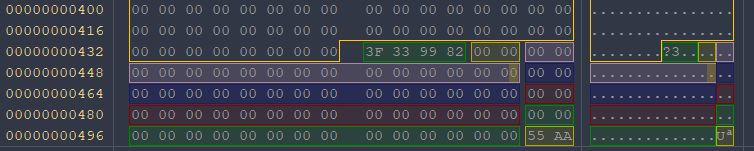

Active Disk Editor 실행

open disk imager > 파일 선택

-> edit

디스크 이미지의 내용을 자세히 확인할 수 있다.

필드 내용 수정.

필드의 partition 1, 2 부분을 다 0으로 변경하기.

필드 위에서 우클릭 > Allow Edit를 체크해주면 수정이 가능하다.

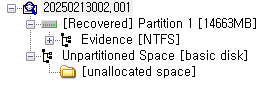

변경 후 Exterro FTK Imager로 다시 불러오면 patition 2 부분이 Unpartitioned Space로 변경된다.

암호는 공유폴더에 저장.

master 암호와 root 암호 동일.

1. 메인서버에 접속하여 이니셜 계정 생성 후 이니셜.st.kr이 동작하도록 설정.

2. CI4를 이용하여 서버 점검 페이지 생성.

3. 악성코드 작성 후 master@st.kr로 메일 보내기

본인의 IP로 생성.

4. 완료 후 키 인증 방식으로 변경.

USB > NTFS 형태로 포맷 (이름 : Evidence)

컴퓨터 > 제어판 > 관리도구 > 컴퓨터 관리 > 디스크 관리

볼륨 삭제 > 새 단순 볼륨 > 다음 > 8000MB (16GB이기 때문에 반(8GB)으로 나눈다.) > 다음 > FAT32 > 마침.

남은 파티션은 NTFS로 작업

Virtualbox > 설정 > USB > USB 장치 필터 > 추가 > SanDisk Cruzer Blade [0100]

Win7 창 하단의 USB 표시 우클릭 > SanDisk Cruzer Blade [0100] 선택

관리자 PC에 정상적으로 USB가 인식 된 것을 확인할 수 있다.

USB를 관리자 PC에서 꺼낸 후 Imager로 열기

Exterro FTK Imager > Add Evidence Item > Physical Drive > Sandisk 15GB 선택

바탕화면의 서과장유출.E01 파일도 Image File로 가져온다.

-------

정상 USB / 서과장 비교

Physical sector

Patition 1 : 2048 / 63

Patition 2 : 16386028 / 41945715

정상 USB

서과장

서과장의 Patition 2의 앞부분 섹터가 비어있다.

이유를 알기 위하여 직접 동일한 부분을 지워보자.

www.ntfs.com > Data Recovery Software > Disk Editor > Freeware for Windows 설치

USB 드라이브를 이미지로 변환하기 (이미징, 소프트웨어로 변환)

Export Disk Image > 20250213001 > 바탕화면 - 20250213001 > size : 0

----

Active Disk Editor 실행

open disk imager > 파일 선택

-> edit

디스크 이미지의 내용을 자세히 확인할 수 있다.

필드 내용 수정.

필드의 partition 1, 2 부분을 다 0으로 변경하기.

필드 위에서 우클릭 > Allow Edit를 체크해주면 수정이 가능하다.

변경 후 Exterro FTK Imager로 다시 불러오면 patition 2 부분이 Unpartitioned Space로 변경된다.