#20250210

공격

ping

scan

hping3

hping3 125.246.95.253 -p 80 -S --rand-source --flood

방화벽, 서버 등에서 공격 흔적 탐색

ping > 와이어샤크로 패킷 탐지 > 하지만 휘발성 데이터이기 때문에 계속 보고있지 않으면 탐지해내기 어렵다.

방화벽 > 로깅 및 보고 > 로그 파일 보기에서 방화벽에서 볼 수 있는 로그들을 확인할 수 있다.

------

방화벽 침입 방지 설정

네트워크 보호 > 침입 방지 > IPS 상태 활성화

로컬 네트워크 > Outside (Address), DMZ (Address) 추가

DoS/플러딩 방지 > TCP SYN 플러드 방지, UDP 플러드 방지, ICMP 플러드 방지 활성화

exterro FTK Imager

관리자 PC, 메인 서버, 방화벽

vmdk / vdi원본의 사본 이미지 생성

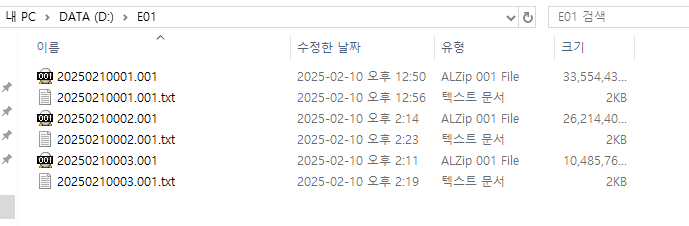

디스크 불러온 후 위에서 우클릭 > Export Disk Image > Image Destination(s) - Add > Raw (dd) > Case Number ~ Unique Description : 20250210001 cc, Examiner : 이름, Notes : 산특주식회사관리자PC

> Image Destination Folder : D://E01 > Image Filename : 20250210001 > ImageFragment Size (MB) : 0 > Finish

하면 D://E01 폴더에 20250210001.001 파일이 생성된다.

서버, 방화벽 까지 3번 반복해준다.

관리자 PC : 20250210001

메인 서버 : 20250210002

방화벽 : 20250210003

원본과 사본의 해시값 비교 :

관리자 PC

MD5

원본 : c58afcc3bbcb1215046412c1e2755969

사본 : c58afcc3bbcb1215046412c1e2755969

SHA1 : 원본 : d471efb6b34876cbb6f3f29e0393c914472e02ac

사본 : d471efb6b34876cbb6f3f29e0393c914472e02ac

메인서버

MD5

원본 : 6fa3f224e1713999d31449881b44238e

사본 : 6fa3f224e1713999d31449881b44238e

SHA1 :

원본 : 704bd46b7e80bc6e47c4657910800598b4f6820e

사본 : 704bd46b7e80bc6e47c4657910800598b4f6820e

방화벽

MD5

원본 : e86f6d1f58197d586cc7d51094f40c91

사본 : e86f6d1f58197d586cc7d51094f40c91

SHA1 :

원본 : 166baa57a0053273d4f8c15548f9947b513af650

사본 : 166baa57a0053273d4f8c15548f9947b513af650

동일하다.

원본이 아닌 사본을 이용하여 분석하기.

ping

scan

hping3

hping3 125.246.95.253 -p 80 -S --rand-source --flood

방화벽, 서버 등에서 공격 흔적 탐색

ping > 와이어샤크로 패킷 탐지 > 하지만 휘발성 데이터이기 때문에 계속 보고있지 않으면 탐지해내기 어렵다.

방화벽 > 로깅 및 보고 > 로그 파일 보기에서 방화벽에서 볼 수 있는 로그들을 확인할 수 있다.

------

방화벽 침입 방지 설정

네트워크 보호 > 침입 방지 > IPS 상태 활성화

로컬 네트워크 > Outside (Address), DMZ (Address) 추가

DoS/플러딩 방지 > TCP SYN 플러드 방지, UDP 플러드 방지, ICMP 플러드 방지 활성화

exterro FTK Imager

관리자 PC, 메인 서버, 방화벽

vmdk / vdi원본의 사본 이미지 생성

디스크 불러온 후 위에서 우클릭 > Export Disk Image > Image Destination(s) - Add > Raw (dd) > Case Number ~ Unique Description : 20250210001 cc, Examiner : 이름, Notes : 산특주식회사관리자PC

> Image Destination Folder : D://E01 > Image Filename : 20250210001 > ImageFragment Size (MB) : 0 > Finish

하면 D://E01 폴더에 20250210001.001 파일이 생성된다.

서버, 방화벽 까지 3번 반복해준다.

관리자 PC : 20250210001

메인 서버 : 20250210002

방화벽 : 20250210003

원본과 사본의 해시값 비교 :

관리자 PC

MD5

원본 : c58afcc3bbcb1215046412c1e2755969

사본 : c58afcc3bbcb1215046412c1e2755969

SHA1 : 원본 : d471efb6b34876cbb6f3f29e0393c914472e02ac

사본 : d471efb6b34876cbb6f3f29e0393c914472e02ac

메인서버

MD5

원본 : 6fa3f224e1713999d31449881b44238e

사본 : 6fa3f224e1713999d31449881b44238e

SHA1 :

원본 : 704bd46b7e80bc6e47c4657910800598b4f6820e

사본 : 704bd46b7e80bc6e47c4657910800598b4f6820e

방화벽

MD5

원본 : e86f6d1f58197d586cc7d51094f40c91

사본 : e86f6d1f58197d586cc7d51094f40c91

SHA1 :

원본 : 166baa57a0053273d4f8c15548f9947b513af650

사본 : 166baa57a0053273d4f8c15548f9947b513af650

동일하다.

원본이 아닌 사본을 이용하여 분석하기.