#20241220

프로젝트 005

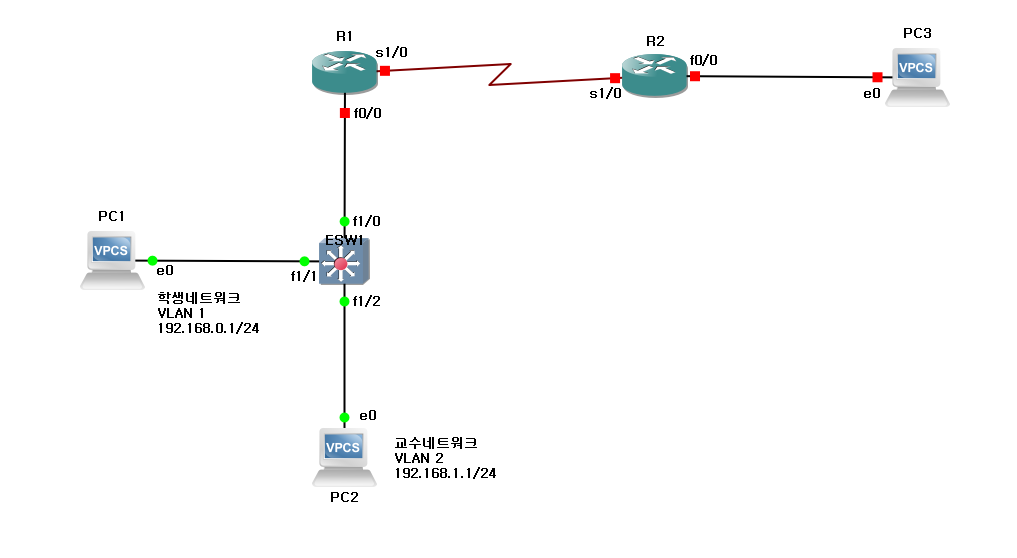

ip 대역대와 VLAN 번호가 다른 환경에서 네트워크 연결하기.

ip 설정

pc 1 > ip 192.168.0.1 255.255.255.0 192.168.0.254

pc 2 > ip 192.168.1.1 255.255.255.0 192.168.1.254

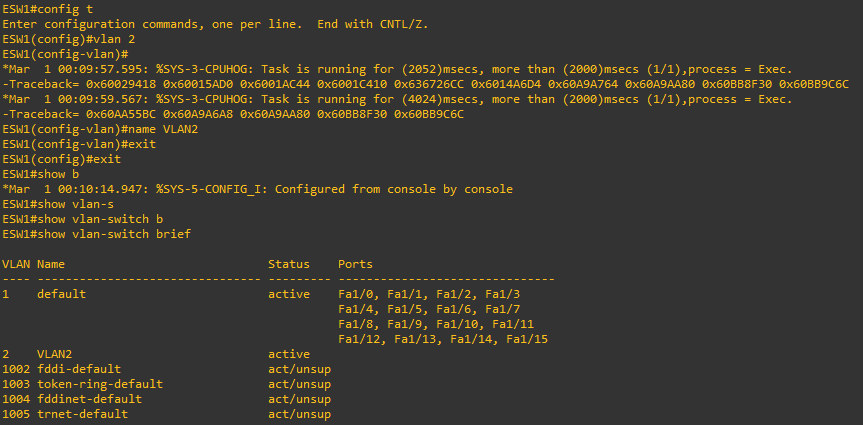

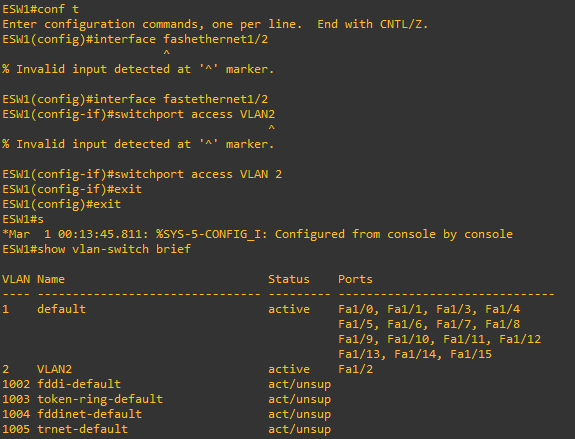

VLAN 만들기

ESW1

config t

vlan 2

name VLAN2

exit

exit

fashethernet 1/2 (pc 2)에 VLAN 2 적용

config t

interface fastethernet1/2

switchport access VLAN 2

exit

exit

show vlan-switch brief

라우터 (r1)의 vlan은 trunk로 적용하면 모든 vlan을 흡수한다.

스위치 trunk 설정

config t

interface fastethernet1/0

switchport mode trunk

exit

exit

show interfaces trunk

-----

*스위치 설정 총정리

config t

vlan 2

name VLAN2

exit

interface fastethernet1/2

switchport mode access

switchport access VLAN 2

exit

interface fastethernet1/0

switchport mode trunk

exit

exit

show interface trunk

-----

라우터 설정

[R1]

config t

hostname jjcom

interface fastethernet0/0

ip address 192.168.0.254 255.255.255.0

no shutdown

exit

interface fastethernet0/0.2

encapsulation dot1q 2

ip address 192.168.1.254 255.255.255.0

no shutdown

exit

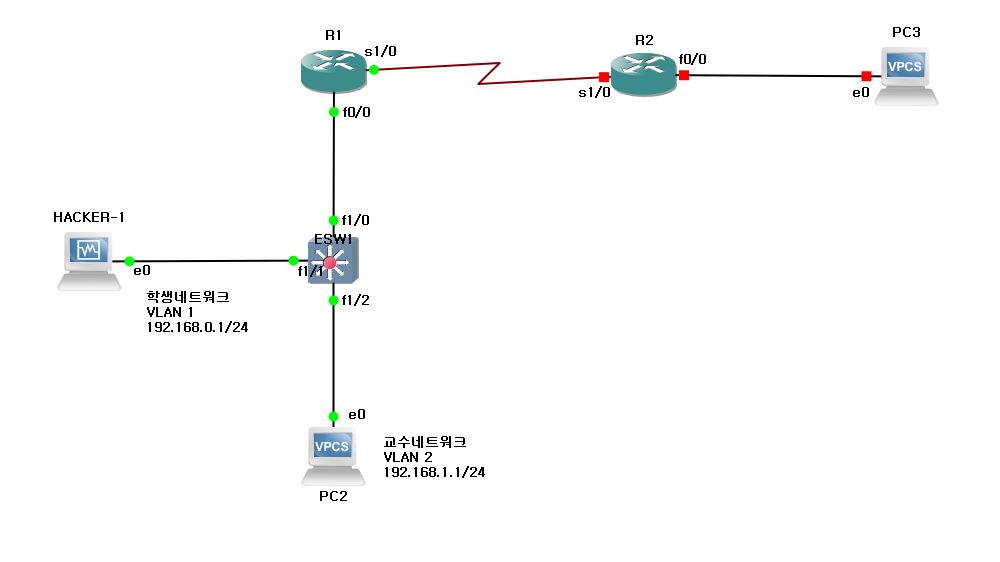

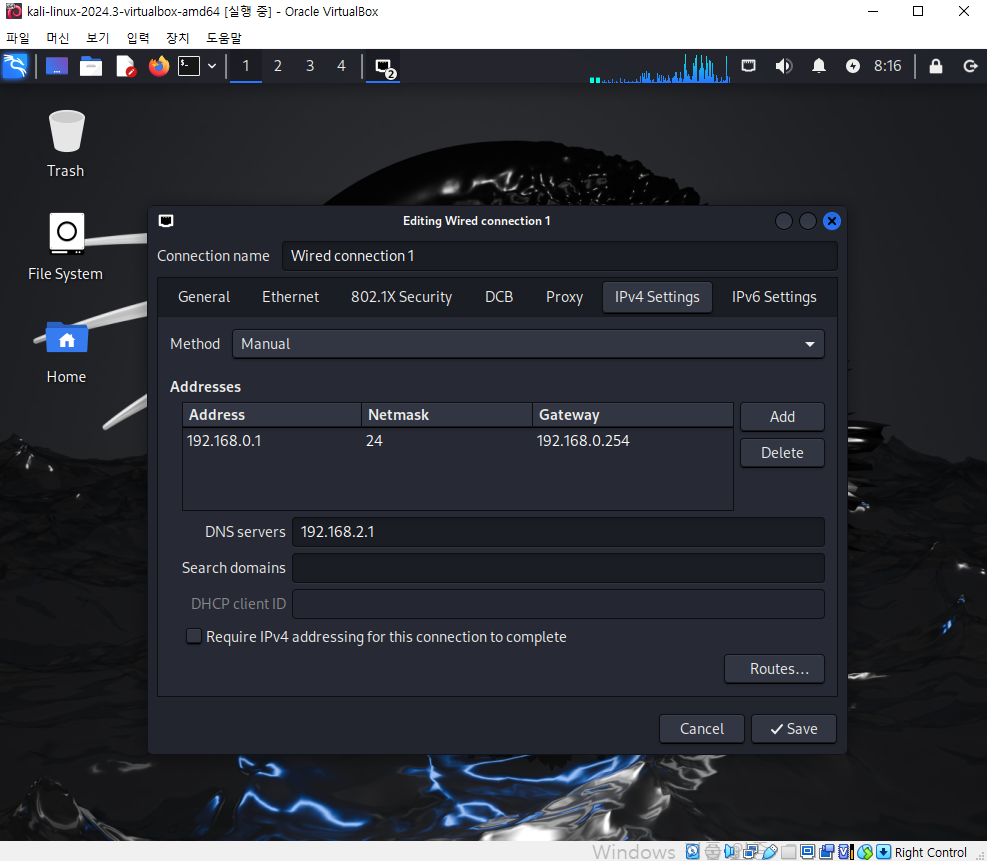

virtualbox 설치.

GNS에 kali linux 불러온 후 서버 세팅.

리눅스 (HACKER) 세팅 > 192.168.0.2 255.255.255.0 192.168.0.254 DNS 192.168.2.1

> sudo passwd

패스워드 kali -> 123456으로 변경

> nmap -v -sS -O 192.168.1.0/24 > result.txt

192.168.1.xxx 대역대에 있는 모든 ip 스캔하여 열려있는 대역대를 확인한다 (포트 공격).

-----

AccessList 설정

라우터의 telnet 활성화

config t

enable secret 123456

line vty 0 4

password 123456

login

exit

설정 후 HACKER (리눅스)에서 telnet 192.168.0.254를 치면 라우터로 접속되는 걸 확인할 수 있음. (password : 123456)

표준 ACL 과 확장 ACL

표준 ACL(1-99) : 출발지 IP주소만 참조하여 패킷을 필터링 함

확장 ACL : 출발지 및 목적지 ip주소와 TCP,UDP,포트 번호를 참조하여 패킷을 필터링 함

telnet 접속 방어 (라우터 세팅)

config t

access-list 1 deny 192.168.0.1 0.0.0.0

access-list 1 permit any

interface fastethernet0/0

ip access-group 1 in

exit

ip 대역대와 VLAN 번호가 다른 환경에서 네트워크 연결하기.

ip 설정

pc 1 > ip 192.168.0.1 255.255.255.0 192.168.0.254

pc 2 > ip 192.168.1.1 255.255.255.0 192.168.1.254

VLAN 만들기

ESW1

config t

vlan 2

name VLAN2

exit

exit

fashethernet 1/2 (pc 2)에 VLAN 2 적용

config t

interface fastethernet1/2

switchport access VLAN 2

exit

exit

show vlan-switch brief

라우터 (r1)의 vlan은 trunk로 적용하면 모든 vlan을 흡수한다.

스위치 trunk 설정

config t

interface fastethernet1/0

switchport mode trunk

exit

exit

show interfaces trunk

-----

*스위치 설정 총정리

config t

vlan 2

name VLAN2

exit

interface fastethernet1/2

switchport mode access

switchport access VLAN 2

exit

interface fastethernet1/0

switchport mode trunk

exit

exit

show interface trunk

-----

라우터 설정

[R1]

config t

hostname jjcom

interface fastethernet0/0

ip address 192.168.0.254 255.255.255.0

no shutdown

exit

interface fastethernet0/0.2

encapsulation dot1q 2

ip address 192.168.1.254 255.255.255.0

no shutdown

exit

virtualbox 설치.

GNS에 kali linux 불러온 후 서버 세팅.

리눅스 (HACKER) 세팅 > 192.168.0.2 255.255.255.0 192.168.0.254 DNS 192.168.2.1

> sudo passwd

패스워드 kali -> 123456으로 변경

> nmap -v -sS -O 192.168.1.0/24 > result.txt

192.168.1.xxx 대역대에 있는 모든 ip 스캔하여 열려있는 대역대를 확인한다 (포트 공격).

-----

AccessList 설정

라우터의 telnet 활성화

config t

enable secret 123456

line vty 0 4

password 123456

login

exit

설정 후 HACKER (리눅스)에서 telnet 192.168.0.254를 치면 라우터로 접속되는 걸 확인할 수 있음. (password : 123456)

표준 ACL 과 확장 ACL

표준 ACL(1-99) : 출발지 IP주소만 참조하여 패킷을 필터링 함

확장 ACL : 출발지 및 목적지 ip주소와 TCP,UDP,포트 번호를 참조하여 패킷을 필터링 함

telnet 접속 방어 (라우터 세팅)

config t

access-list 1 deny 192.168.0.1 0.0.0.0

access-list 1 permit any

interface fastethernet0/0

ip access-group 1 in

exit