43일차

4조

공격대상 : st.kr

공격순서

1) 스캔

2) 악성코드 메일로 보내기

3) 해커와 연결

4) 인증키 찾고 비밀번호 흭득

5) 외부접속

웹페이지 전체 백업후 유출

데이터베이스 전체 백업후 유출

MD5: a7ca747c09c7fe3eab3356d3ce60d426

sha1: 7eb89935992035000b0752c7668089591a8fb792

sha256: 6fe3c870611b81906d86a816f5134d30a7e882f21056ba6617f424036f50403d

공격 분석

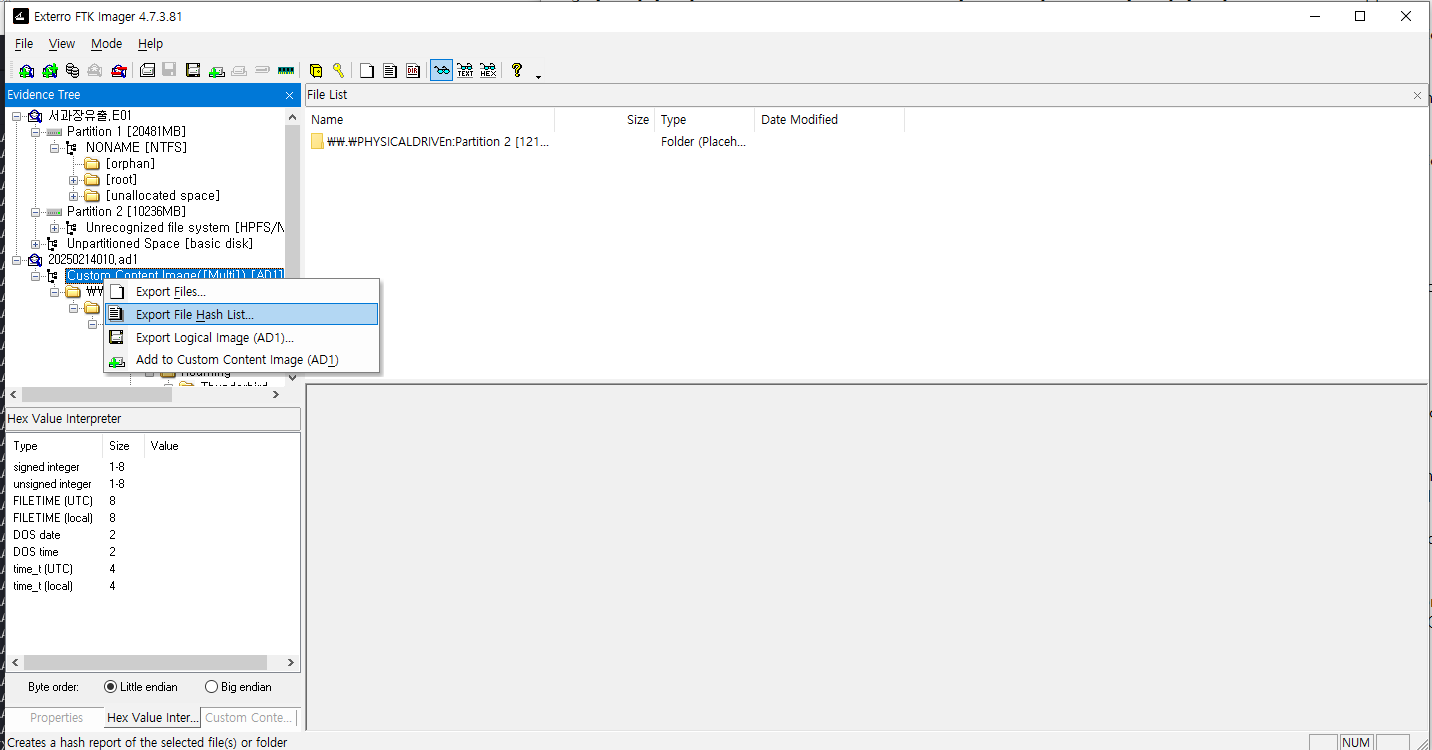

우선 관리자 노트북의 하드를 빼와서 FTK에 적용한후 해시값만 빼온다

해시값만 빼오면 나오는 값들

해시값만 빼오면 나오는 값들

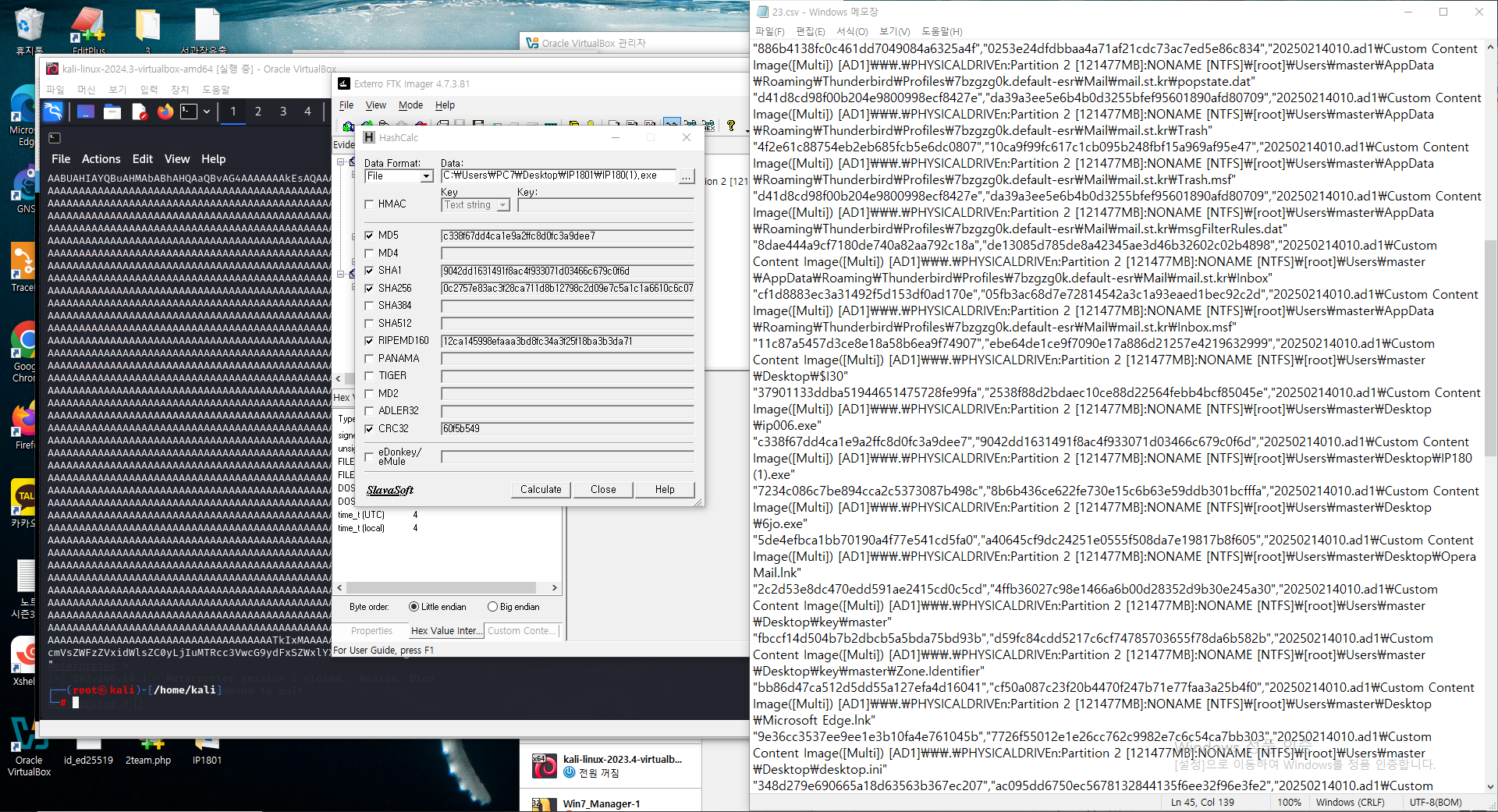

오전에 내가 공격한 파일을 해시값으로 변환하는 프로그램에 넣게되면

오전에 내가 공격한 파일을 해시값으로 변환하는 프로그램에 넣게되면

이렇게 나오는데

여기에 있는 해시값이 ad라는 파일안에 있는 로그 기록이랑 비교했을때 들어가있을것이다 (이 파일로 공격을 했기에 기록이 남아있음)

이렇게 나오는데

여기에 있는 해시값이 ad라는 파일안에 있는 로그 기록이랑 비교했을때 들어가있을것이다 (이 파일로 공격을 했기에 기록이 남아있음)

그럼 ad파일안에 있는 메일 로그에서 한번보면 내가보낸 공격 파일(IP180(1))의 기록이 남아있을 것인데 거기에 있는 인코딩 값이 있다.

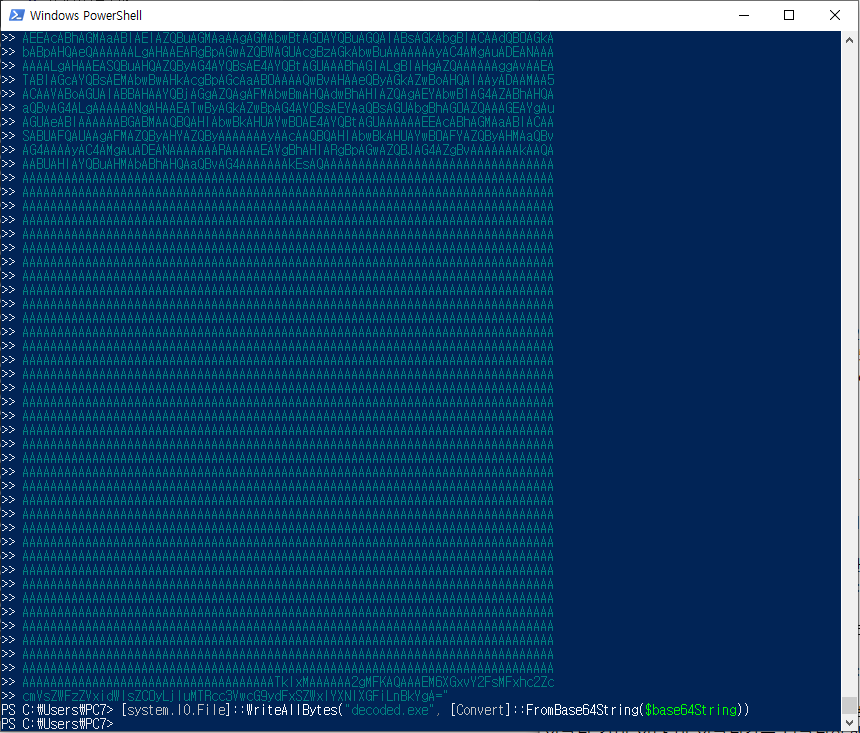

이 인코딩값을 디코딩하게 되면 확장자 파일이 생성된다

디코딩 방법

먼저 power shell을 킨다

그럼 ad파일안에 있는 메일 로그에서 한번보면 내가보낸 공격 파일(IP180(1))의 기록이 남아있을 것인데 거기에 있는 인코딩 값이 있다.

이 인코딩값을 디코딩하게 되면 확장자 파일이 생성된다

디코딩 방법

먼저 power shell을 킨다

위에 base64String ="해당코드"를 보내고 밑에 코드 작성하게되면 사용자라는 폴더에 decode.exe이가 생긴다.

이를 해시변환 프로그램에 넣으면 아까와 똑같은 해시값이 나온다 이런 방식으로 공격한사람을 잡을수 있음

위에 base64String ="해당코드"를 보내고 밑에 코드 작성하게되면 사용자라는 폴더에 decode.exe이가 생긴다.

이를 해시변환 프로그램에 넣으면 아까와 똑같은 해시값이 나온다 이런 방식으로 공격한사람을 잡을수 있음

해시값만 빼오면 나오는 값들

오전에 내가 공격한 파일을 해시값으로 변환하는 프로그램에 넣게되면

이렇게 나오는데 여기에 있는 해시값이 ad라는 파일안에 있는 로그 기록이랑 비교했을때 들어가있을것이다 (이 파일로 공격을 했기에 기록이 남아있음)

그럼 ad파일안에 있는 메일 로그에서 한번보면 내가보낸 공격 파일(IP180(1))의 기록이 남아있을 것인데 거기에 있는 인코딩 값이 있다. 이 인코딩값을 디코딩하게 되면 확장자 파일이 생성된다 디코딩 방법 먼저 power shell을 킨다

위에 base64String ="해당코드"를 보내고 밑에 코드 작성하게되면 사용자라는 폴더에 decode.exe이가 생긴다. 이를 해시변환 프로그램에 넣으면 아까와 똑같은 해시값이 나온다 이런 방식으로 공격한사람을 잡을수 있음