36일차

악성코드 침투후에 포렌식 분석 시작

바탕화면 설치여부 확인

https://osforensics.com/ 다운받고 설치하기

>무결성 > 해시값으로 무결성 입증

케이스 3개까지만

기존 > 삭제 >

시나리오

관리자 실수로 악성코드가 침투된 경우는?

0) stManager해시값

stmanager

해시값

md5:68272c2f88a81f0b25f746d287b6f9b1

sha1: b9f9da95c30891c11f1a728f8f52a99887a99092

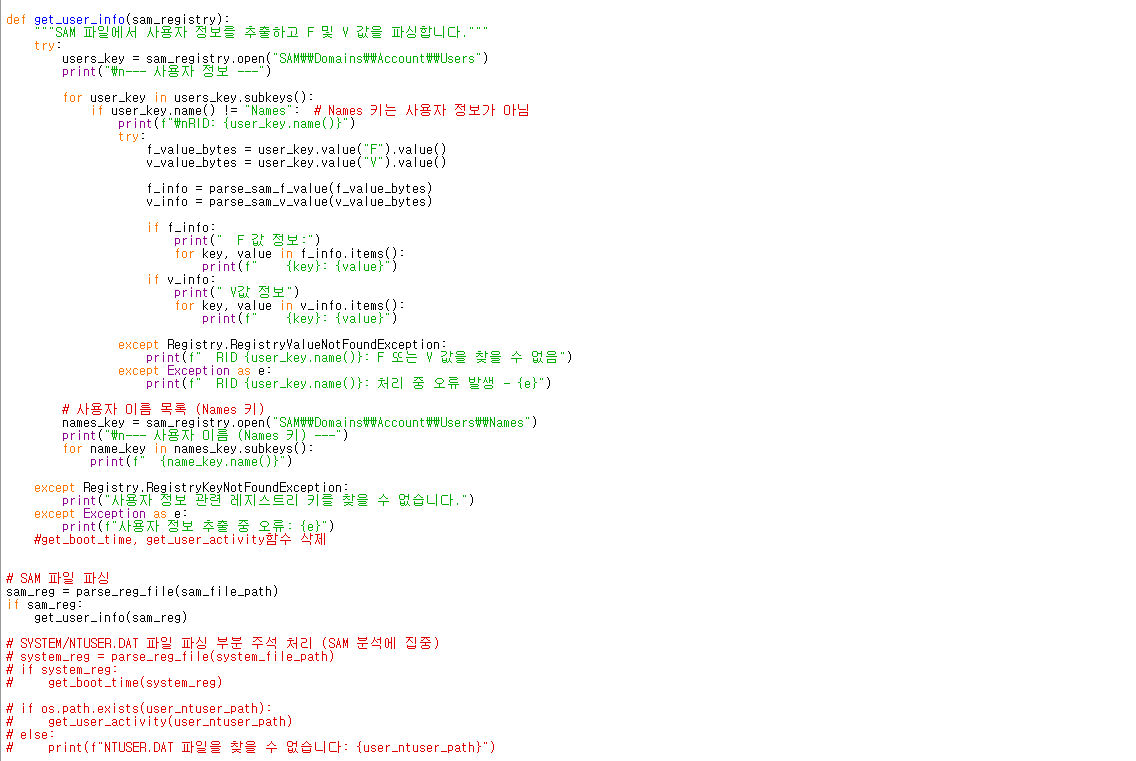

1) 컴퓨터 부팅 시간이 언제냐

Windows > system32 > config

5개의 레지스트리 파일

SAM

SECURITY

SOFTWARE

SYSTEM

DEFAULT

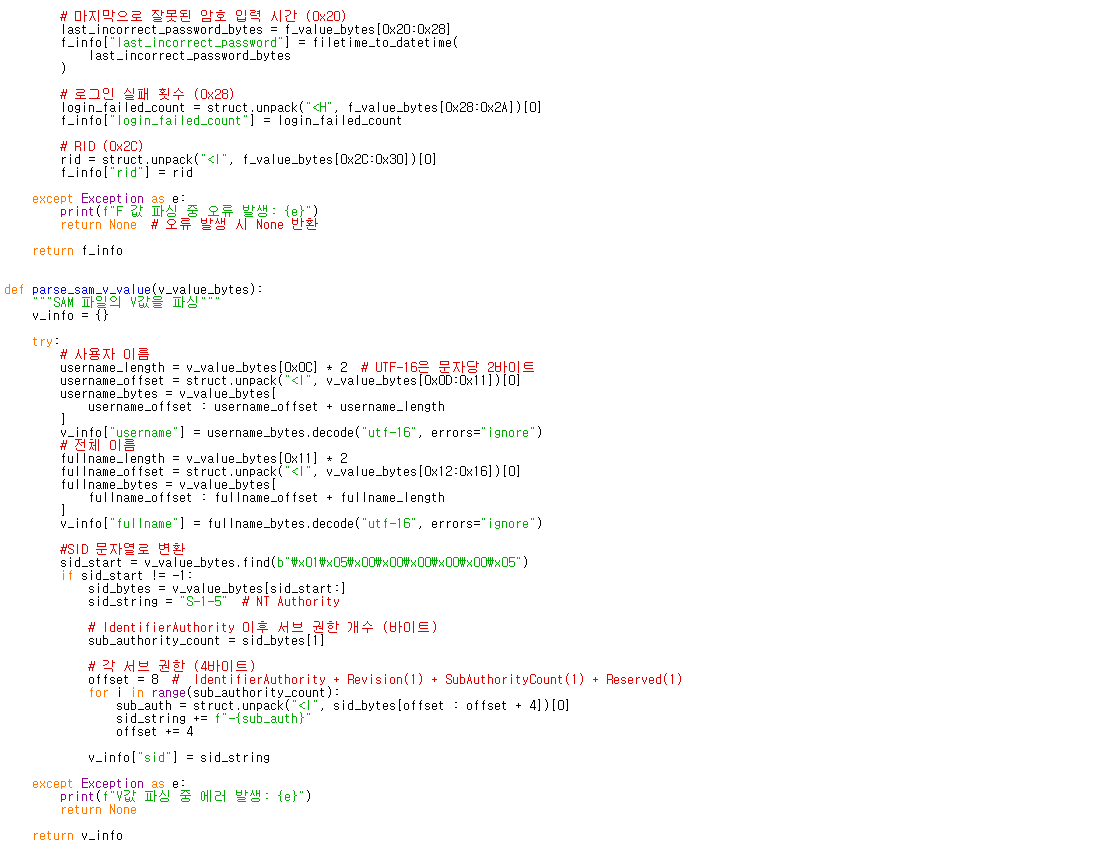

2) 진짜 사용자는 누구냐

3) 무슨 사이트에 접속했냐

4) 무슨 파일을 받았냐

5) 파일을 실행했냐

리눅스 > 로그 분석

윈도우 > 이벤트, 레지스트리, 약간의 로그

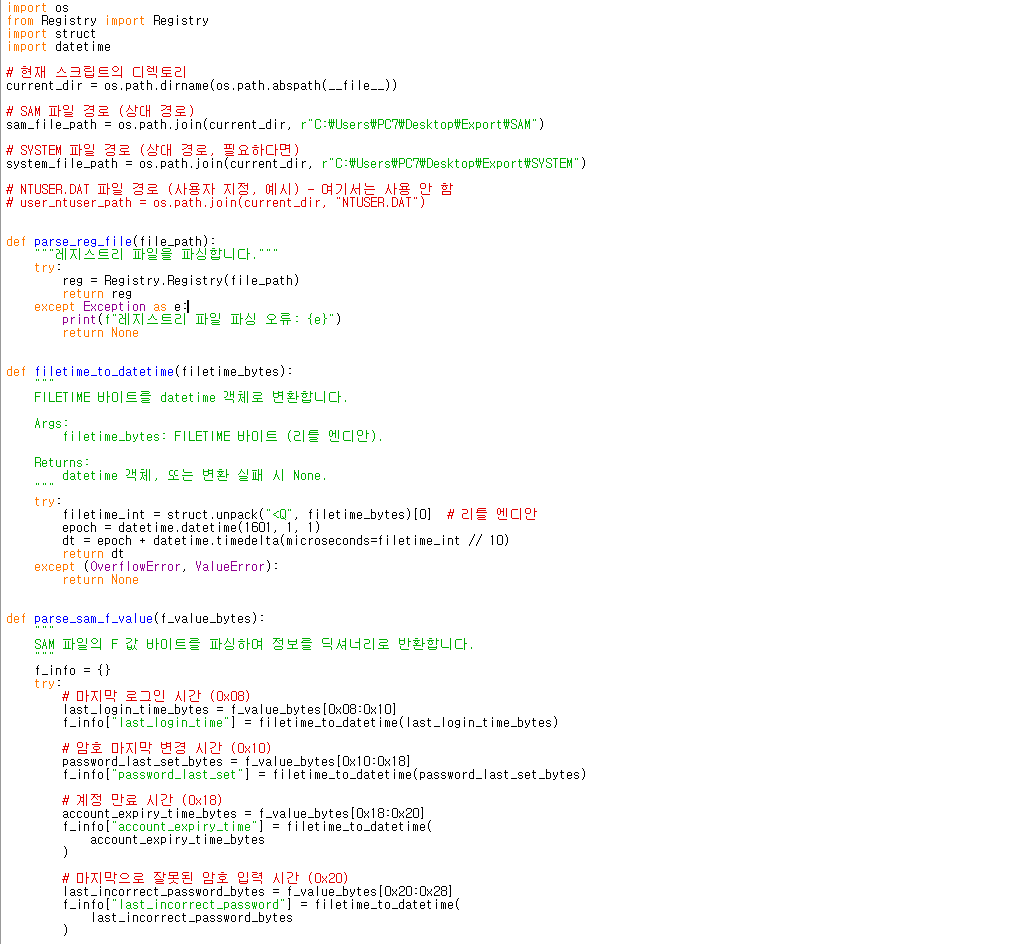

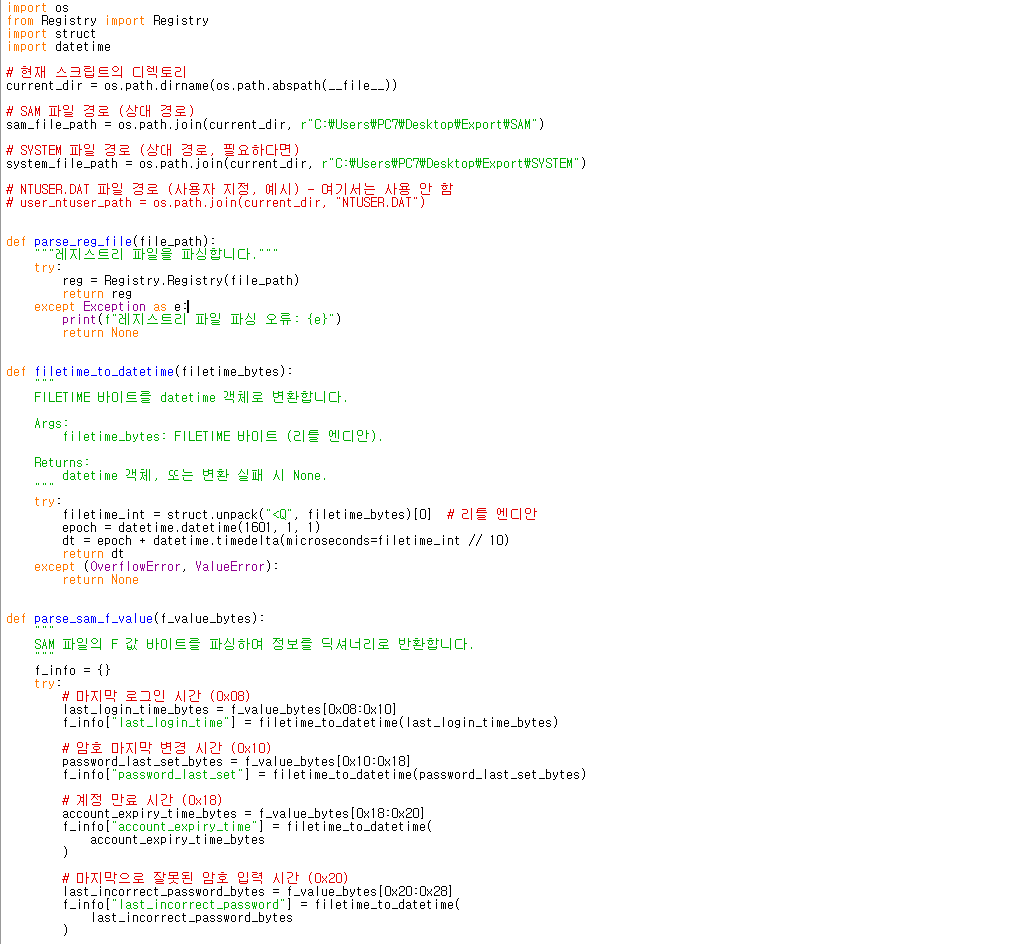

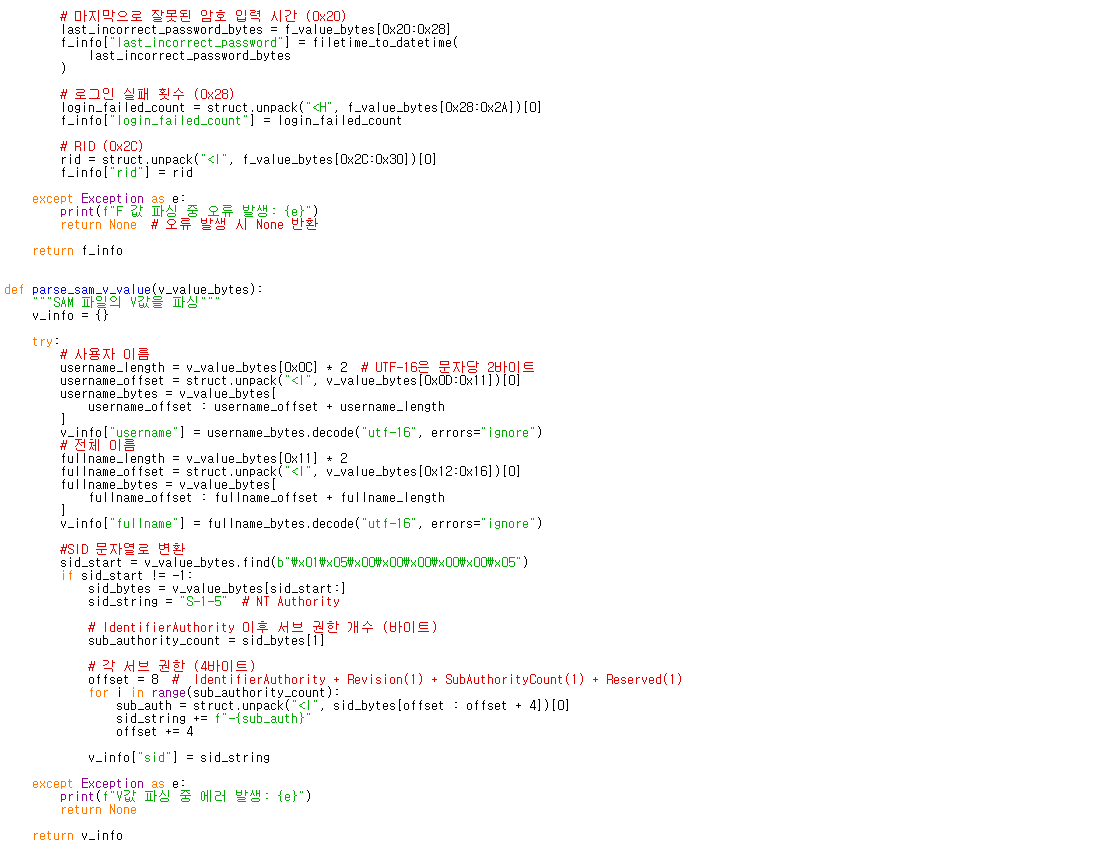

자동화 코드

백업 정리

디스크 부터 만들기

cd /home

fdisk -l

fdisk /dev/sdb

sdb

sdc

sdd

sde

LVM

apt -y install lvm

fdisk /dev/sdb

f > 8e로 변경

pvcreate /dev/sdb1

pvcreate /dev/sdc1

vgcreate myVG /dev/sdb1 /dev/sdc1

vgdisplay

lvdisplay

lvcreate --extents 100%FREE --name myLG myVG

ls -l /dev/myVG

mkfs.ext4 /dev/myVG/myLG

mount /dev/myVG/myLG /home

nano /etc/fstab

/dev/myVG/myLG /home ext4 defaults 0 0

mount /dev/myVG/myLG /home

conda create -n py27 python=2.7

conda create -n py38 python=3.8

conda env list

conda activate py27

conda activate py38

conda env remove -n py27

pc 해커와 서버만 연결 다 할 필요 없음

백업 정리

디스크 부터 만들기

cd /home

fdisk -l

fdisk /dev/sdb

sdb

sdc

sdd

sde

LVM

apt -y install lvm

fdisk /dev/sdb

f > 8e로 변경

pvcreate /dev/sdb1

pvcreate /dev/sdc1

vgcreate myVG /dev/sdb1 /dev/sdc1

vgdisplay

lvdisplay

lvcreate --extents 100%FREE --name myLG myVG

ls -l /dev/myVG

mkfs.ext4 /dev/myVG/myLG

mount /dev/myVG/myLG /home

nano /etc/fstab

/dev/myVG/myLG /home ext4 defaults 0 0

mount /dev/myVG/myLG /home

conda create -n py27 python=2.7

conda create -n py38 python=3.8

conda env list

conda activate py27

conda activate py38

conda env remove -n py27

pc 해커와 서버만 연결 다 할 필요 없음

백업 정리 디스크 부터 만들기 cd /home fdisk -l fdisk /dev/sdb sdb sdc sdd sde LVM apt -y install lvm fdisk /dev/sdb f > 8e로 변경 pvcreate /dev/sdb1 pvcreate /dev/sdc1 vgcreate myVG /dev/sdb1 /dev/sdc1 vgdisplay lvdisplay lvcreate --extents 100%FREE --name myLG myVG ls -l /dev/myVG mkfs.ext4 /dev/myVG/myLG mount /dev/myVG/myLG /home nano /etc/fstab /dev/myVG/myLG /home ext4 defaults 0 0 mount /dev/myVG/myLG /home conda create -n py27 python=2.7 conda create -n py38 python=3.8 conda env list conda activate py27 conda activate py38 conda env remove -n py27 pc 해커와 서버만 연결 다 할 필요 없음