27일차

웹의 취약점

> 로그인 부분의 무차별 대입공격

>CSRF(요청 변조)

> XSS (게시판에 HTML 코드 삽입)

보통 서버는 80,443만 열려있다

서버에 침투하는 방법은?

웹쉘 제작

웹에서 작동하는 악성코드(php,asp,isp,py)

업로드 자동 공격 만들기

192.168.0.127의 업로드 취약점은 어디인가?

board : 123456 root : 123456

http://192.168.0.127/board/board.cgi?j=form

http://192.168.0.127/~board/cool/board.html?code=test

파일 업로드는 가능하지만 파일의 실행위치를 파악하지 못함

링크 클릭시 파일 실행은 되지 않음

파일의 실제 저장 위치를 파악하는게 중요함 > 사진을 업로드하여 위치를 파악할 수 있음

또는 동일한 소스 코드를 다운받아 소스 분석시 파일 저장 위치 파악 가능함

업로드 실패의 원인을 찾고 업로드 가능토록 조치하시오

cd /home/board/public_html/cool

sz new.html

결과

결과

http://192.168.0.127/spboard/board.cgi?id=test

파일 저장 경로

cd apache/htdocs/spboard/id/test/files

id=test&

number=3.cgi&

file=lhs.php.txt

&action=down_file

오픈 소스 게시판

제로보드 > xpressEngine https://xe1.xpressengine.com/download

그누보드 > 그누보드

워드프레스 > 킴스보드

xe.st.kr >

sir.st.kr >

보드 전용 리눅스

cd /home/sir/public_html

mkdir data

chmod 707 data

mysql

CREATE DATABASE sir;

CREATE USER 'sir'@'localhost' IDENTIFIED BY '123456';

GRANT ALL PRIVILEGES ON sir.* TO 'sir'@'localhost';

FLUSH PRIVILEGES;

#외부접속허용(본인의 IP만 추가)

CREATE USER 'sir'@'192.168.56.104' IDENTIFIED BY '123456';

GRANT ALL PRIVILEGES ON sir.* TO 'sir'@'192.168.56.104';

FLUSH PRIVILEGES;

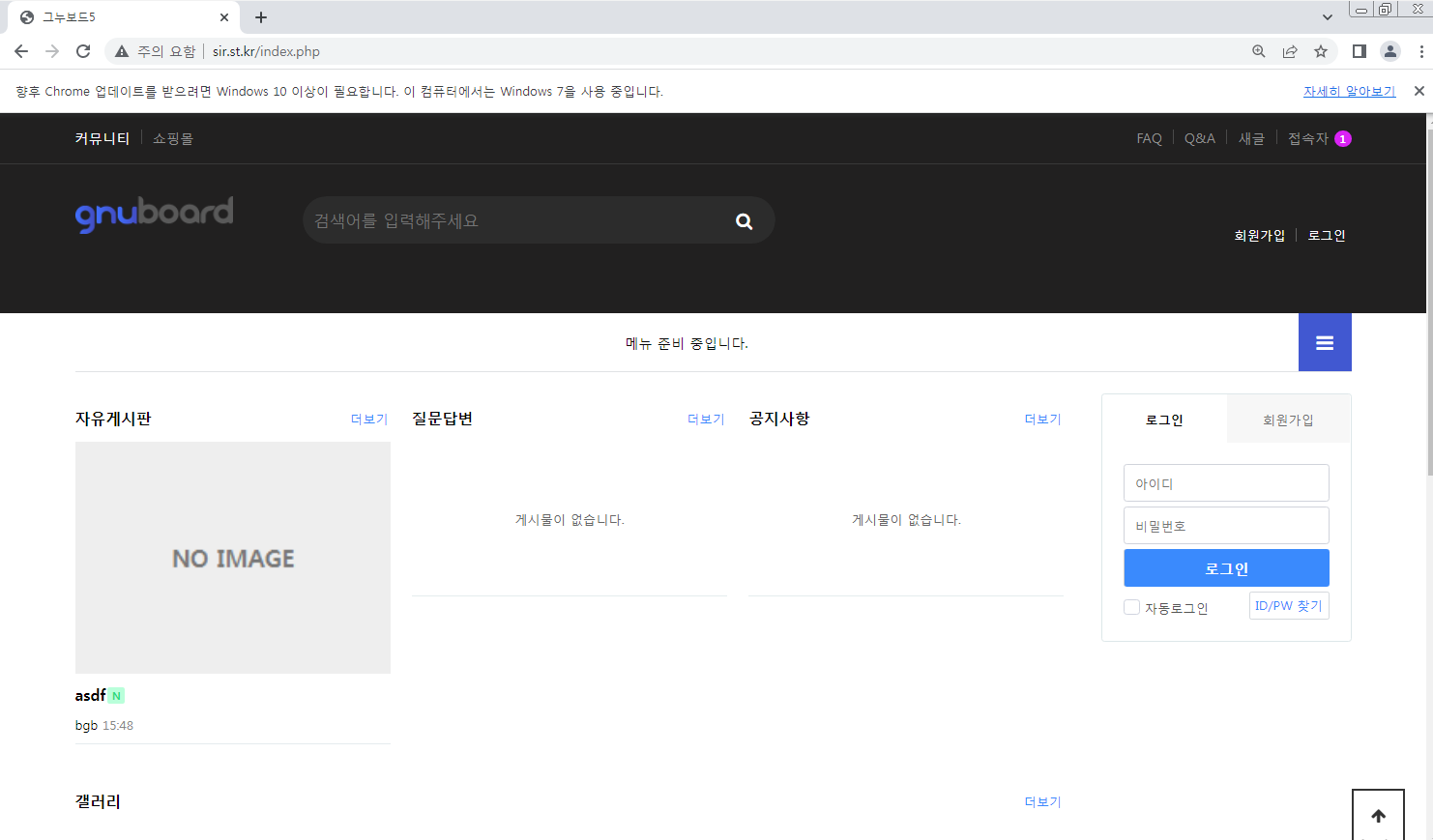

완료 화면

http://192.168.0.127/spboard/board.cgi?id=test

파일 저장 경로

cd apache/htdocs/spboard/id/test/files

id=test&

number=3.cgi&

file=lhs.php.txt

&action=down_file

오픈 소스 게시판

제로보드 > xpressEngine https://xe1.xpressengine.com/download

그누보드 > 그누보드

워드프레스 > 킴스보드

xe.st.kr >

sir.st.kr >

보드 전용 리눅스

cd /home/sir/public_html

mkdir data

chmod 707 data

mysql

CREATE DATABASE sir;

CREATE USER 'sir'@'localhost' IDENTIFIED BY '123456';

GRANT ALL PRIVILEGES ON sir.* TO 'sir'@'localhost';

FLUSH PRIVILEGES;

#외부접속허용(본인의 IP만 추가)

CREATE USER 'sir'@'192.168.56.104' IDENTIFIED BY '123456';

GRANT ALL PRIVILEGES ON sir.* TO 'sir'@'192.168.56.104';

FLUSH PRIVILEGES;

완료 화면

upload file

cd /hoem/sir/public_html/data/file/free

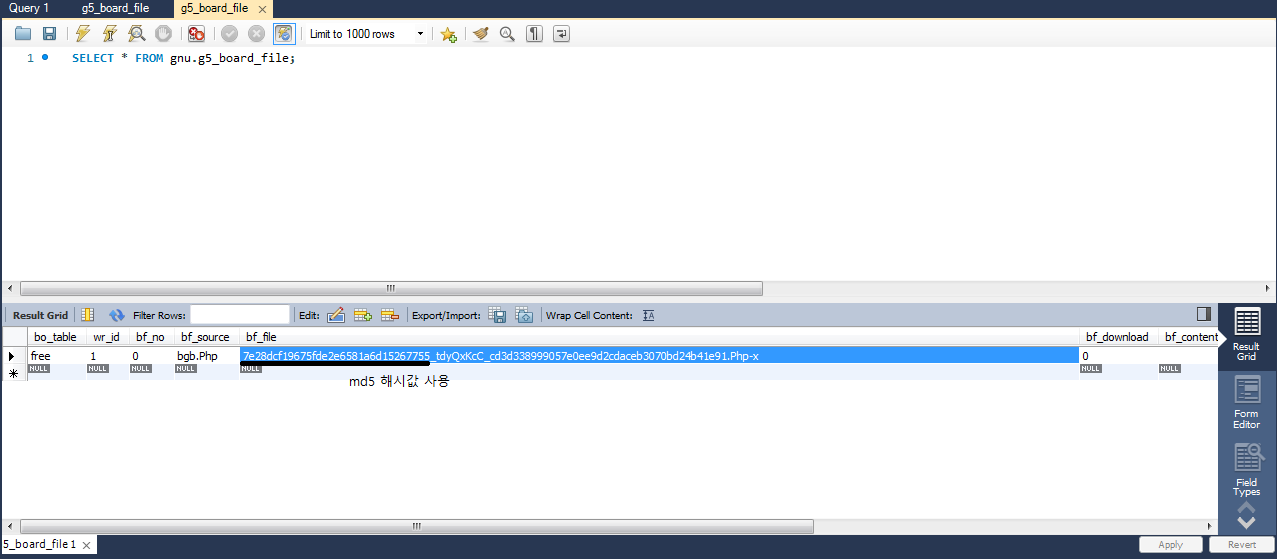

db

use sir;

select * from g5_board_file;

upload file

cd /hoem/sir/public_html/data/file/free

db

use sir;

select * from g5_board_file;

해당화면은 게시판에서 글을쓰고 나서 워크밴치에서 확인할때 나오는 로그값이다

해당화면은 게시판에서 글을쓰고 나서 워크밴치에서 확인할때 나오는 로그값이다

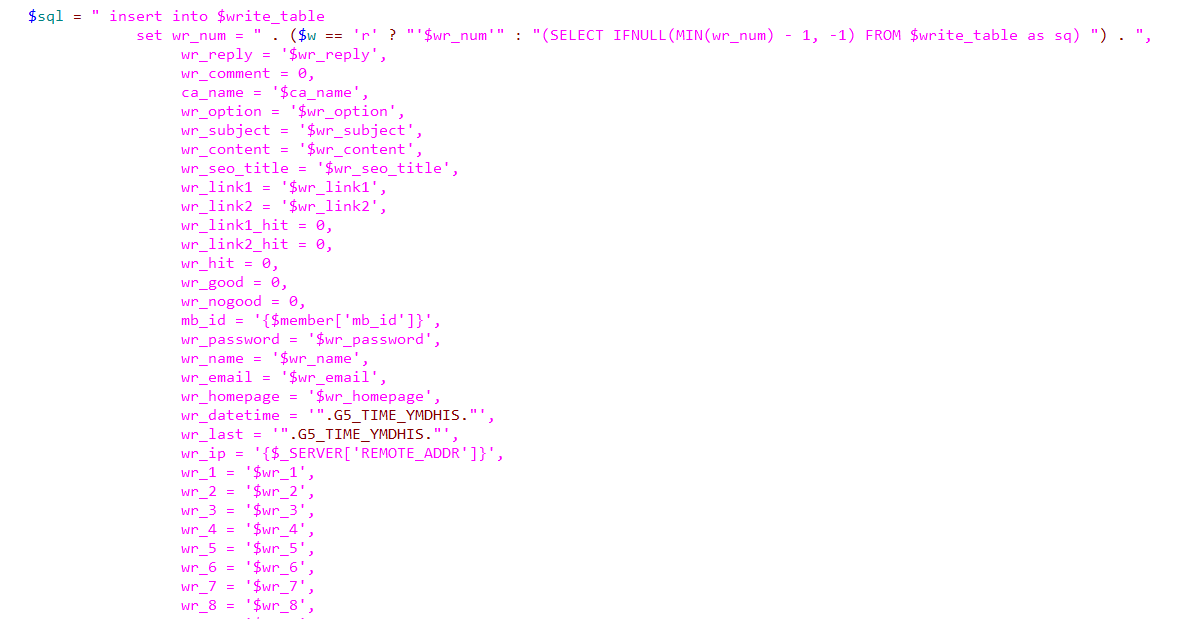

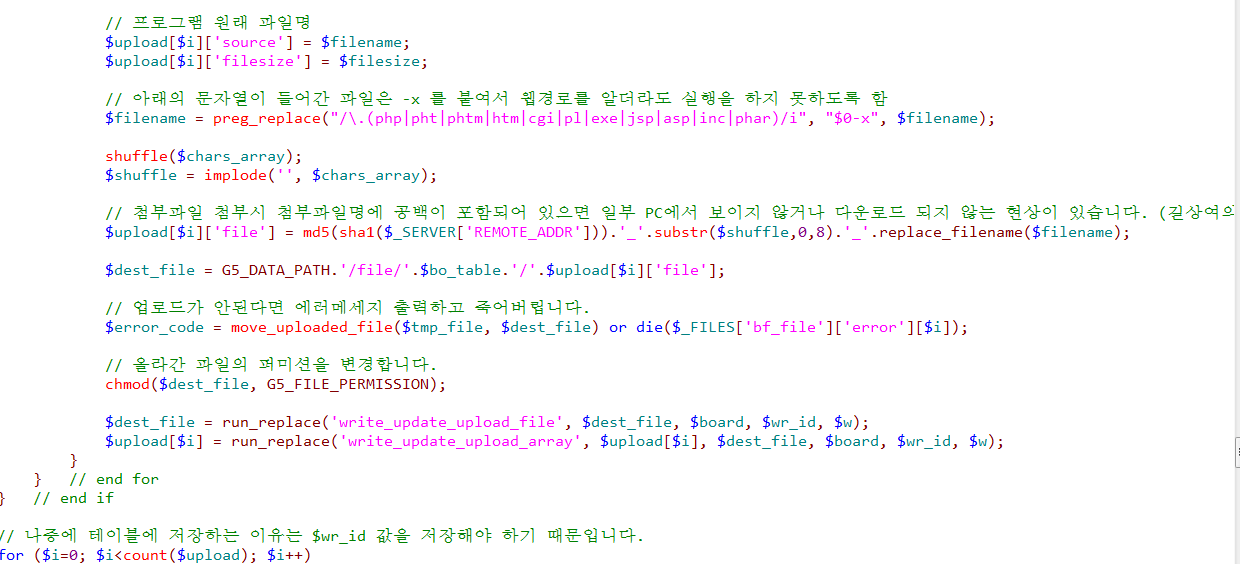

파일을 저장하는 코드

글 저장

select * from sir.g5_write_free

editplus

글쓰기 폼 위치

public_html/bbs/write_update.

파일을 저장하는 코드

글 저장

select * from sir.g5_write_free

editplus

글쓰기 폼 위치

public_html/bbs/write_update.

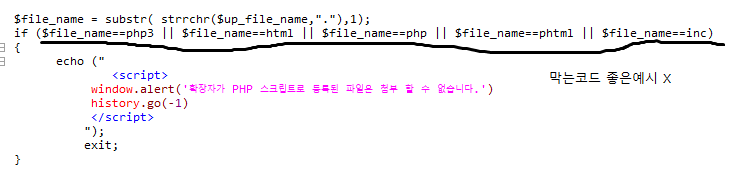

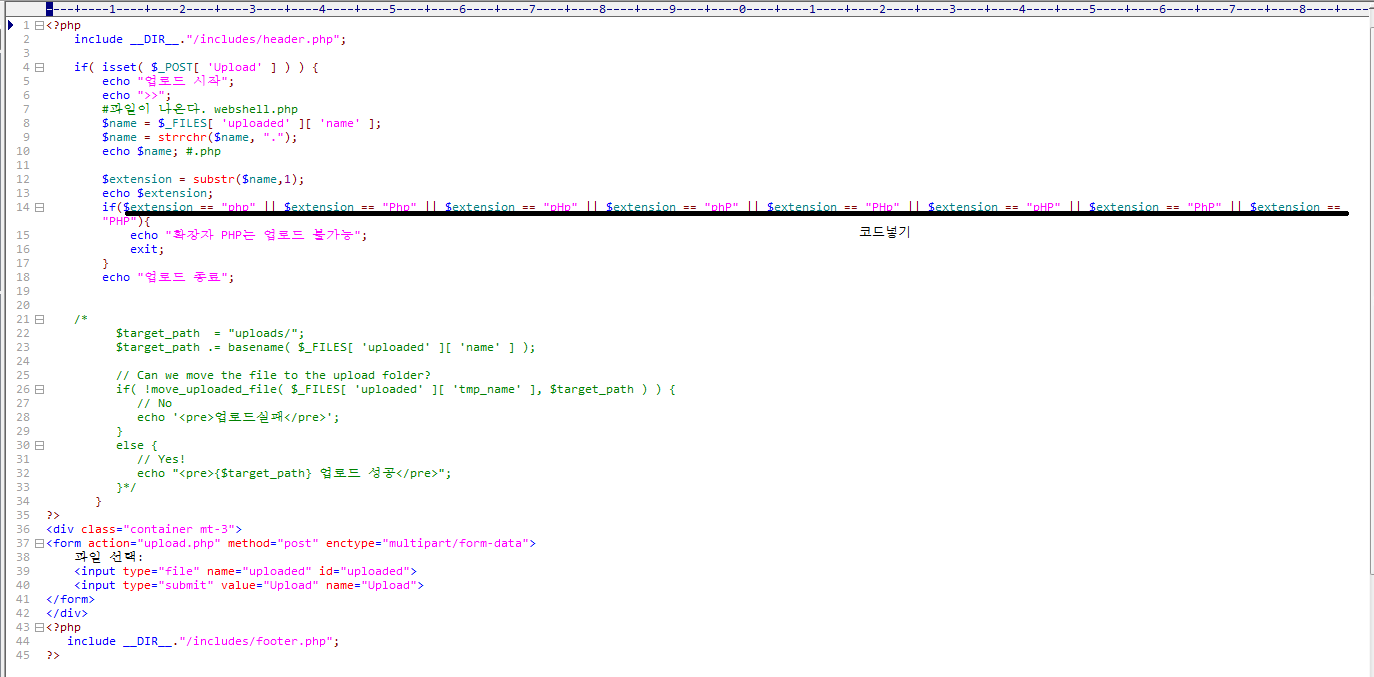

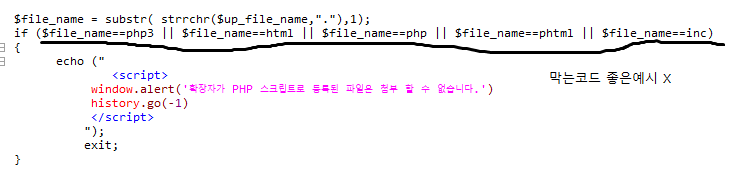

웹업로드 차단 코드들

웹업로드 차단 코드들

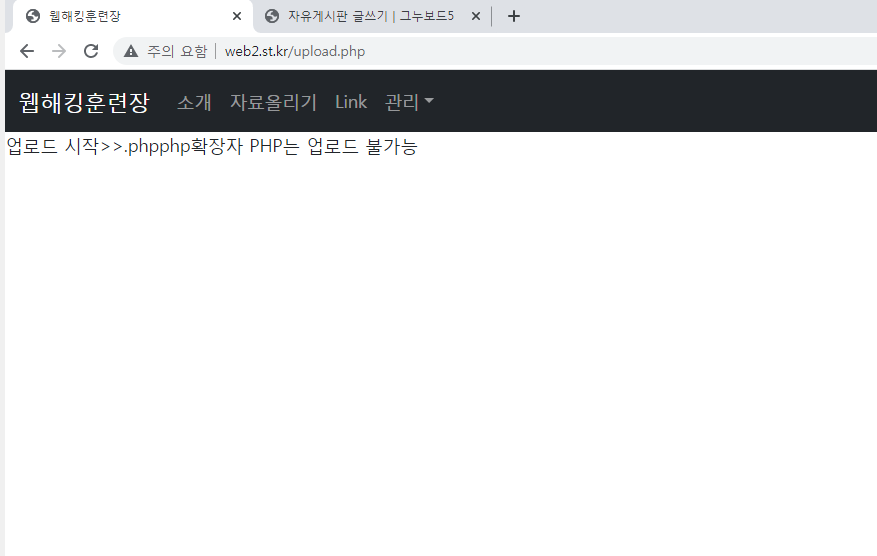

결과

http://192.168.0.127/spboard/board.cgi?id=test 파일 저장 경로 cd apache/htdocs/spboard/id/test/files id=test& number=3.cgi& file=lhs.php.txt &action=down_file 오픈 소스 게시판 제로보드 > xpressEngine https://xe1.xpressengine.com/download 그누보드 > 그누보드 워드프레스 > 킴스보드 xe.st.kr > sir.st.kr > 보드 전용 리눅스 cd /home/sir/public_html mkdir data chmod 707 data mysql CREATE DATABASE sir; CREATE USER 'sir'@'localhost' IDENTIFIED BY '123456'; GRANT ALL PRIVILEGES ON sir.* TO 'sir'@'localhost'; FLUSH PRIVILEGES; #외부접속허용(본인의 IP만 추가) CREATE USER 'sir'@'192.168.56.104' IDENTIFIED BY '123456'; GRANT ALL PRIVILEGES ON sir.* TO 'sir'@'192.168.56.104'; FLUSH PRIVILEGES; 완료 화면

upload file cd /hoem/sir/public_html/data/file/free db use sir; select * from g5_board_file;

해당화면은 게시판에서 글을쓰고 나서 워크밴치에서 확인할때 나오는 로그값이다

파일을 저장하는 코드 글 저장 select * from sir.g5_write_free editplus 글쓰기 폼 위치 public_html/bbs/write_update.

웹업로드 차단 코드들