14일차

기본 네트워크망 만들기

R1

config t

hostname R1

interface fastethernet0/0

ip address 100.100.100.254 255.255.255.0

no shutdown

exit

interface serial1/0

ip address 1.1.1.1 255.255.255.252

no shutdown

exit

router rip

version 2

network 100.100.100.0

network 1.1.1.0

125.246.95.152

R2

config t

hostname R1

interface fastethernet0/0

ip address 125.246.95.254 255.255.255.0

no shutdown

exit

interface serial1/0

ip address 1.1.1.2 255.255.255.252

no shutdown

exit

router rip

version 2

network 125.246.95.0

network 1.1.1.0

systemctl restart rsync

systemctl enable rsync

dnsenum

dnsmap

dnsrecon

fierce

masscan

nmap

nuicornscan

시스템 계정 찾기

hydra 공격 또는 웹 취약점을 통해 발견 가능함

hostname : mail.st.kr

/etc/mail/local-host-name : mail.st.kr

미션

해커의 ping을 차단하기

방화벽의 ICMP에서 차단 가능

config t

access-list 100 deny icmp host 100.100.100.1 host 125.246.95.152 echo

access-list 100 permit ip any any

interface serial1/0

ip access-group 100 in

exit

exit

show access-list

config t

no access-list 100

traceroute st.kr

┌──(root㉿kali)-[/home/kali]

└─# traceroute st.kr

traceroute to st.kr (125.246.95.152), 30 hops max, 60 byte packets

1 100.100.100.254 (100.100.100.254) 10.628 ms 10.604 ms 10.595 ms

2 1.1.1.2 (1.1.1.2) 32.012 ms 31.965 ms 96.312 ms

3 * * *

4 125.246.95.152 (125.246.95.152) 85.496 ms 85.453 ms 74.728 ms

dnsenum

/usr/share/dnsenum/dns.txt > Brute forcing

dnsmap

dnsrecon

fierce

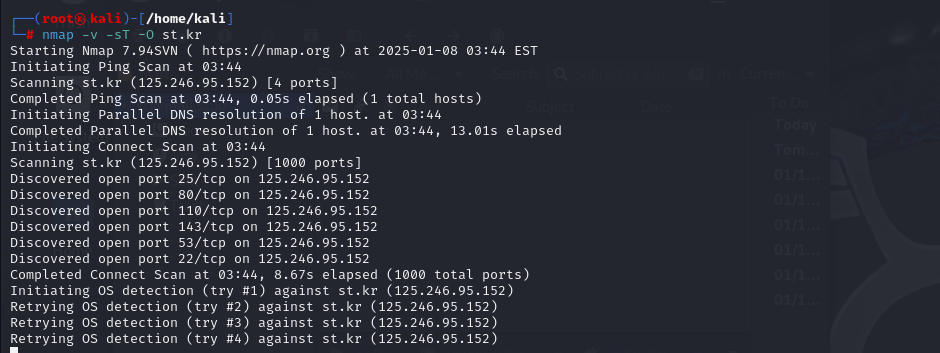

#포트 찾기

sT: ping

nmap -v -sT -O st.kr

80

22

53

143

110

25

4444?

UTM사용자라면 웹으로 통해 접속 가능한지 확인 가능함

외부에서 UTM 접속이 가능하니 외부 접속 차단할것

nikto -host st.kr > /var/www/html > /var/log/apache2

nikto -host dvwa.st.kr > /home/dvwa/public_html

dvwa.st.kr > /home/dvwa/public_html/logs/access.log

3대서버

apt -y install putty-tools

apt -y install mailutils

pscp -P 22 master@10.0.2.15:/var/log/apace2/access.log c:\log

웹공격의 패턴을 찾기

/var/www/html > index.html

웹페이지에 접근하는 IP를 차단하기

로그 파일 분석하기

#포트 찾기

sT: ping

nmap -v -sT -O st.kr

80

22

53

143

110

25

4444?

UTM사용자라면 웹으로 통해 접속 가능한지 확인 가능함

외부에서 UTM 접속이 가능하니 외부 접속 차단할것

nikto -host st.kr > /var/www/html > /var/log/apache2

nikto -host dvwa.st.kr > /home/dvwa/public_html

dvwa.st.kr > /home/dvwa/public_html/logs/access.log

3대서버

apt -y install putty-tools

apt -y install mailutils

pscp -P 22 master@10.0.2.15:/var/log/apace2/access.log c:\log

웹공격의 패턴을 찾기

/var/www/html > index.html

웹페이지에 접근하는 IP를 차단하기

로그 파일 분석하기

#포트 찾기 sT: ping nmap -v -sT -O st.kr 80 22 53 143 110 25 4444? UTM사용자라면 웹으로 통해 접속 가능한지 확인 가능함 외부에서 UTM 접속이 가능하니 외부 접속 차단할것 nikto -host st.kr > /var/www/html > /var/log/apache2 nikto -host dvwa.st.kr > /home/dvwa/public_html dvwa.st.kr > /home/dvwa/public_html/logs/access.log 3대서버 apt -y install putty-tools apt -y install mailutils pscp -P 22 master@10.0.2.15:/var/log/apace2/access.log c:\log 웹공격의 패턴을 찾기 /var/www/html > index.html 웹페이지에 접근하는 IP를 차단하기 로그 파일 분석하기